Bridgestone срещу алгоритъма: битка за контрол

На 2 септември 2025 г., Bridgestone Americas потвърди, че разследва „ограничен киберинцидент“, който е нарушил дейността на няколко производствени обекта в Северна Америка. Засегнатите обекти включват заводи в окръг Айкен, Южна Каролина, и Жолиет, Квебек, като и двата са претърпели внезапно спиране на производството и сривове в вътрешните системи.

Въпреки че компанията подчерта, че не са компрометирани клиентски данни или външни интерфейси, естеството на прекъсването носи белезите на атака с рансъмуер — бързо въздействие върху операциите, липса на незабавна атрибуция и фокус върху оперативни технологии (OT). Никой заподозрян не е поел отговорност и няма публично обявено искане за откуп, но експертите по киберсигурност предупреждават, че идентификацията може да се появи в следващите седмици.

Реакцията на Bridgestone беше бърза. Според публичното им изявление, протоколите за ограничаване са били активирани незабавно, а съдебно-техническият анализ е започнал, за да се оцени обхватът на нарушението. Екипите по ИТ и киберсигурност на компанията са работили денонощно, за да минимизират ефекта върху веригата за доставки и да възстановят производството.

Това не е първият сблъсък на Bridgestone с рансъмуер. През 2022 г. компанията беше обект на атака от групата LockBit, която е извлякла и публикувала чувствителни данни онлайн. Повтарящите се киберзаплахи подчертават нарастващата уязвимост на индустриалните производители, особено тези с комплексни OT системи и глобални вериги за доставки.

Както отбелязва CyberNews, времето на пробива в Bridgestone съвпада с отделна атака срещу Jaguar Land Rover, приписвана на Scattered LAPSUS$ Hunters — коалиция от групи за рансъмуер, включително Scattered Spider, LAPSUS$ и ShinyHunters. Макар че няма установена директна връзка, паралелните прекъсвания предполагат координирана кампания, насочена към автомобилния и производствения сектор.

Тази поредица от статии ще разгледа:

Техническата анатомия на пробива в Bridgestone

Стратегията на компанията за реакция и ограничаване на инцидента

По-широки последици за OT сигурността в производството

Уроци за специалистите по киберсигурност, работещи в хибридни IT/OT среди

В епоха, в която актьорите зад рансъмуера все по-често атакуват работоспособността вместо данните, опитът на Bridgestone служи като ясен сигнал: битката за контрол вече не е теоретична — тя е оперативна.

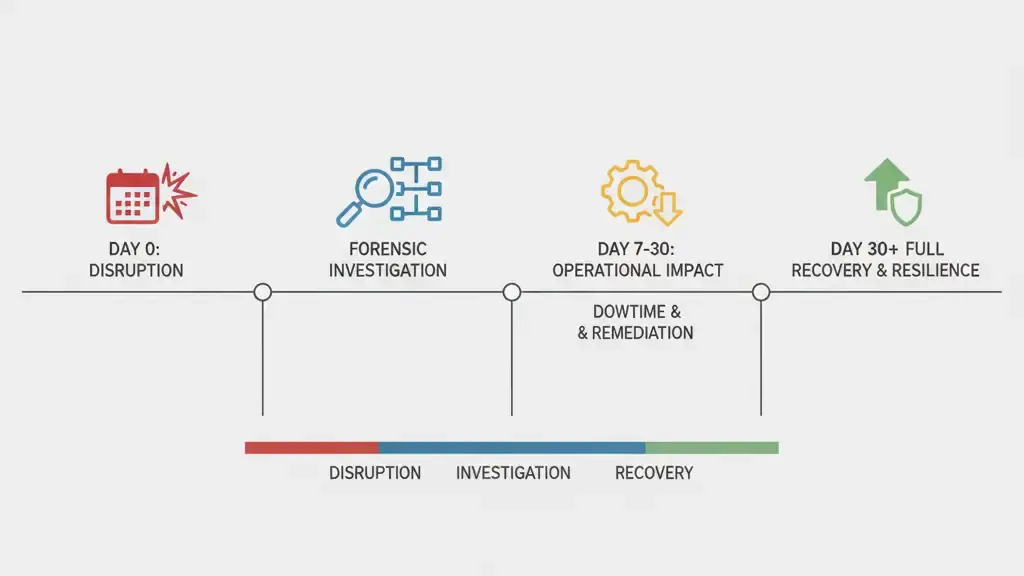

Хронология на цифровото прекъсване

В началото на септември 2025 г. Bridgestone Americas претърпя киберинцидент, който наруши дейността на няколко производствени обекта в Северна Америка. Макар че компанията публично не е потвърдила участие на рансъмуер, естеството и мащабът на прекъсването силно подсказват целенасочено проникване в инфраструктурата ѝ за оперативни технологии (OT). По-долу е представена реконструирана хронология, базирана на публично достъпна информация и стандартни модели за реакция при инциденти.

Хронология на събитията

2 септември 2025 — Първо прекъсване в окръг Айкен, Южна Каролина

Заводът на Bridgestone в окръг Айкен, Южна Каролина, съобщи за необясними сривове в системите и спиране на производствените линии. Компанията активира протоколи за ограничаване и започна вътрешно разследване. Публичната информация беше ограничена до кратко изявление, описващо „киберинцидент“, засягащ „някои производствени обекти“ (BleepingComputer).

3 септември 2025 — Засегнат завод в Жолиет

Подобни прекъсвания бяха докладвани в завода на Bridgestone в Жолиет, Квебек — един от най-големите канадски обекти на компанията. Местни медии съобщиха за спиране на дейността и сривове в ИТ системите. Bridgestone разшири съдебно-техническия анализ и потвърди, че проблемът не е изолиран. Няма данни за компрометирани външни системи или клиентски данни.

4–5 септември 2025 — Ограничаване и ескалация

Bridgestone публично заяви, че екипът ѝ „реагира бързо, за да ограничи проблема в съответствие с установените протоколи“. Компанията не потвърди участие на рансъмуер, но анализатори по киберсигурност отбелязаха характерните признаци на такава атака: бързо разпространение, прекъсване на OT системи и липса на незабавна атрибуция. Никой заподозрян не е поел отговорност и не е обявено искане за откуп (CyberNews).

6–10 септември 2025 — Съдебно-техническо разследване и секторни сигнали

Bridgestone продължи разследването, за да определи първопричината и обхвата на нарушението. Времето на инцидента съвпадна с отделна кибератака срещу Jaguar Land Rover, приписвана на групата Scattered LAPSUS$ Hunters — коалиция от рансъмуер групи, включително Scattered Spider, LAPSUS$ и ShinyHunters. Макар че няма директна връзка, паралелните прекъсвания предполагат възможна координирана кампания, насочена към автомобилния и производствения сектор.

11–14 септември 2025 — Възстановяване на дейността и стратегически преглед

Bridgestone започна поетапно възстановяване на засегнатите системи. Стартираха вътрешни одити и външни консултации за оценка на уязвимостите и засилване на OT сегментацията. Не са докладвани допълнителни прекъсвания, въпреки че пълният график за възстановяване остава неразкрит.

Изведени заключения

Вероятност за рансъмуер: Макар Bridgestone да не е потвърдила рансъмуер, оперативното въздействие и стратегията за ограничаване съответстват на поведението при такива атаки. Това заключение се основава на предишни инциденти, включително атаката на LockBit през 2022 г. (SecurityWeek).

Целево насочване към OT системи: Прекъсването на производствените линии без доказателства за изтичане на данни предполага, че нападателите може да са насочили OT системи или контролни интерфейси. Това е нарастваща тенденция в кампаниите с рансъмуер срещу индустриални компании.

Атрибуция на заплахата: Нито една група не е поела отговорност. Съвпадението с пробива в Jaguar Land Rover може да показва споделени тактики или инфраструктура, но атрибуцията остава спекулативна.

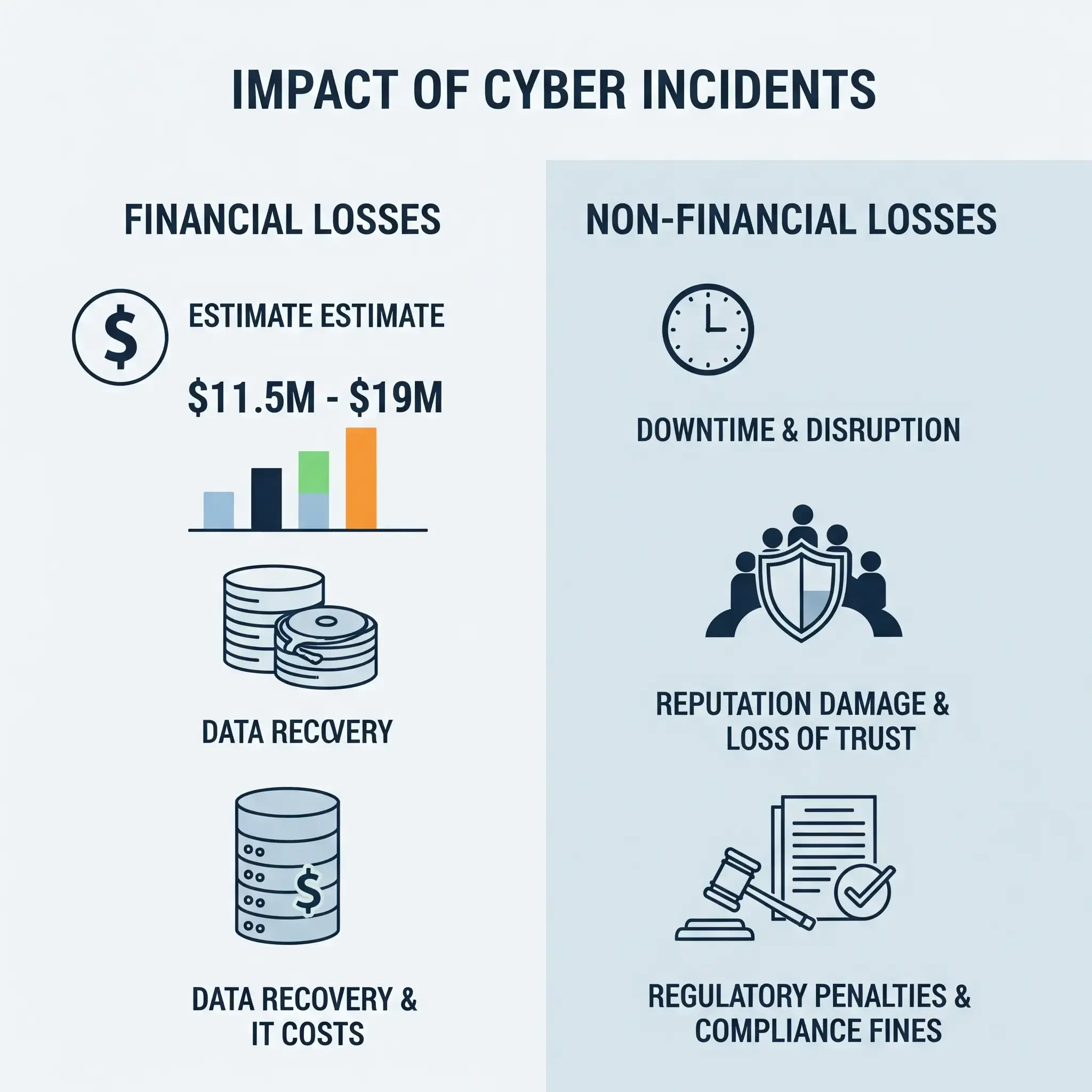

Оценка на последствията

Кибератаката срещу Bridgestone Americas в началото на септември 2025 г. наруши дейността на ключови производствени обекти в окръг Айкен, Южна Каролина, и Жолиет, Квебек. Въпреки че компанията не е оповестила конкретни финансови загуби, мащабът и естеството на прекъсването позволяват обоснована оценка на въздействието. Този раздел очертава както преките финансови разходи, така и по-широките стратегически последици.

Финансови загуби

1. Спиране на производството

Заводите на Bridgestone произвеждат десетки хиляди гуми на ден. Само заводът в Жолиет има капацитет над 20 000 гуми дневно.

Оценка на загубите от приходи на ден: $2–3 милиона на обект

Продължителност на прекъсването: 2–3 дни

Обща оценка на загубите от производството: $8–12 милиона

2. Разходи за труд и неактивност

На служителите е предложено да извършват превантивна поддръжка или да се приберат вкъщи без заплащане.

Оценка на разходите за заплати и загубена продуктивност: $500 000–$1 милион

3. Реакция на инцидента и съдебно-технически анализ

Bridgestone мобилизира вътрешни екипи и вероятно ангажира външни консултанти по киберсигурност.

Оценка на разходите за ограничаване, разследване и възстановяване: $1–2 милиона

Това включва съдебно-технически анализ, възстановяване на системи и одити след инцидента.

4. Нарушения във веригата за доставки

Забавени доставки към OEM производители и дистрибутори могат да доведат до договорни санкции и загубени продажби.

Оценка на въздействието надолу по веригата: $2–4 милиона

Тази стойност отчита верижните ефекти в логистиката и търговските канали в Северна Америка.

Нефинансови загуби

1. Оперативно прекъсване

Атаката спря производствените линии и наруши вътрешните системи, изисквайки пълна изолация и поетапно възстановяване. Рестартирането на OT средите е сложно и отнема време.

2. Репутационни щети

Това е вторият голям киберинцидент за Bridgestone в последните години, след атаката с рансъмуер LockBit през 2022 г. Повтарящите се пробиви могат да породят притеснения сред партньори, регулатори и инвеститори.

3. Стратегическа уязвимост

Инцидентът разкрива слабости в OT инфраструктурата на Bridgestone. Това подчертава нуждата от подобрена сегментация, контрол на достъпа и откриване на заплахи в реално време.

4. Регулаторен надзор

Въпреки че няма компрометирани клиентски данни, Bridgestone може да бъде обект на проверки от регулаторите в САЩ и Канада относно своята киберсигурност и протоколи за реакция.

Оценка на общото въздействие

| Категория | Оценка на загубите (USD) |

|---|---|

| Спиране на производството | $8M–$12M |

| Разходи за труд и неактивност | $0.5M–$1M |

| Реакция на инцидента и анализ | $1M–$2M |

| Нарушения във веригата за доставки | $2M–$4M |

| Обща оценка на финансовите загуби | $11.5M–$19M |

Тази оценка не включва дългосрочни репутационни щети, регулаторни разходи или стратегически усилия за възстановяване, които биха могли да увеличат общото въздействие с течение на времето.

Изграждане на устойчивост с шестслойната защита на Cy-Napea®

Кибератаката срещу Bridgestone Americas през септември 2025 г. наруши дейността на два големи производствени обекта и разкри уязвимостите, пред които са изправени индустриалните предприятия при сближаването на IT и OT системи. Въпреки че Bridgestone успя да овладее пробива и да възобнови дейността си, инцидентът подчертава необходимостта от цялостна, многослойна стратегия за киберсигурност.

Платформата Cyber Cloud на Cy-Napea® предлага архитектура за защита в шест слоя, предназначена да предотвратява, открива и възстановява от сложни заплахи. Всеки слой играе ключова роля в защитата на инфраструктурата от рансъмуер и оперативен саботаж.

1. Обучение за осведоменост относно сигурността

Програмата Cybersecurity Awareness Training на Cy-Napea® превръща съответствието в култура.

Месечни видео актуализации, симулации на фишинг атаки и игрови обучителни модули помагат на служителите да разпознават заплахи и да реагират адекватно.

Многофункционално табло позволява на администраторите да управляват кампании и да проследяват ангажираността на екипите.

2. Имейл сигурност

Модулът Email Security на Cy-Napea® осигурява цялостна защита срещу фишинг, зловреден софтуер и атаки чрез имитация.

Разгръщане чрез MX записи: Имейл трафикът се пренасочва през защитената инфраструктура за филтриране на Cy-Napea®, позволявайки пълна инспекция и прилагане на политики без промени в клиентските пощенски приложения.

Интеграция с Microsoft 365 и Google Workspace: Безпроблемна съвместимост чрез журнализиране или API, поддържаща хибридни среди и централизирано управление на политики.

Политики за съхранение и архивиране: Позволява съхранение на имейли за юридически и регулаторни цели, включително функции за eDiscovery и правно задържане.

Централизирано управление и отчетност: Администраторите могат да управляват политики, да наблюдават събития и да генерират отчети за съответствие от единна конзола.

Допълнителни функции включват филтриране на URL адреси, изолиране на прикачени файлове и откриване на превземане на акаунти.

3. Откриване и реакция при крайни точки (EDR/XDR)

Cy-Napea® предлага възможности както за EDR, така и за XDR.

EDR осигурява телеметрия в реално време, визуализация на веригата на атака и изолация на крайни точки.

XDR разширява видимостта в мрежи, облачни натоварвания и приложения, позволявайки координирана реакция и автоматизирано възстановяване.

4. Архивиране и възстановяване

Модулите Backup и Advanced Backup на Cy-Napea® гарантират целостта на данните и бързо възстановяване.

Функциите включват пълно архивиране на образ, детайлно възстановяване на файлове, AES-256 криптиране и тестове за стартиране.

Тези инструменти позволяват на организациите да се възстановят бързо от рансъмуер атаки без да плащат откуп.

5. Възстановяване при бедствия

Модулът Disaster Recovery осигурява незабавно превключване към облачна инфраструктура, гарантирайки непрекъснатост на бизнеса.

Поддържа над 20 типа натоварвания в среди като Windows, Linux, VMware и Microsoft 365.

Автоматизирана оркестрация и постепенно възстановяване намаляват времето на прекъсване и улесняват процеса.

Възможностите за възстановяване в мултиоблачна среда включват Cy-Napea® Cloud, Microsoft Azure и хибридни конфигурации.

6. Отдалечено наблюдение и управление (RMM)

Модулът RMM на Cy-Napea® осигурява проактивен контрол и интелигентна автоматизация на крайни устройства и инфраструктура.

Мониторинг на здравето на устройствата: Проследява използването на процесора, паметта, диска и състоянието на системата за откриване на проблеми с производителността или аномалии.

Отдалечен достъп и отстраняване на проблеми: Осигурява сигурен отдалечен достъп за ИТ администратори за разследване и решаване на проблеми без физическо присъствие.

Разгръщане на пачове: Поддържа отдалечена инсталация на актуализации за ОС и приложения за поддържане на сигурността и производителността.

Инвентаризация на софтуер и проследяване на използването: Осигурява видимост върху инсталираните приложения и моделите на използване за управление на лицензи и съответствие.

Сигнализация и отчетност: Генерира сигнали в реално време и периодични отчети за състоянието на системата, събитията по сигурността и статуса на актуализациите.

Финално заключение

Опитът на Bridgestone е категорично напомняне, че устойчивостта не се изгражда само чрез защитни стени. Необходима е многослойна стратегия, която обхваща човешкото поведение, интелигентността на крайните устройства, възстановяването чрез облачни технологии и наблюдението в реално време. Моделът за защита в шест слоя на Cy-Napea® предлага пътна карта за индустриални организации, стремящи се да защитят своята работоспособност, репутация и оперативна цялост в епохата на алгоритмични заплахи.