Bridgestone gegen den Algorithmus: Ein Kampf um die Kontrolle

Am 2. September 2025 bestätigte Bridgestone Americas, dass es einen „begrenzten Cybervorfall“ untersuche, der den Betrieb in mehreren Produktionsstätten in Nordamerika beeinträchtigte. Die betroffenen Standorte umfassten Werke in Aiken County, South Carolina und Joliette, Québec, die beide plötzliche Produktionsstopps und interne Systemausfälle verzeichneten.

Obwohl das Unternehmen betonte, dass keine Kundendaten oder externen Schnittstellen kompromittiert wurden, trug die Art der Störung die Merkmale eines Ransomware-Angriffs – schnelle operative Auswirkungen, fehlende sofortige Zuordnung und ein Fokus auf Operational Technology (OT)-Umgebungen. Kein Bedrohungsakteur hat die Verantwortung übernommen, und keine Lösegeldforderung wurde öffentlich gemacht, doch Cybersicherheitsexperten warnen, dass eine Zuordnung in den kommenden Wochen erfolgen könnte.

Die Reaktion von Bridgestone war schnell. Laut öffentlicher Stellungnahme wurden Eindämmungsprotokolle sofort aktiviert und eine forensische Analyse eingeleitet, um das Ausmaß des Vorfalls zu bewerten. Die IT- und Cybersicherheitsteams des Unternehmens arbeiteten rund um die Uhr, um Auswirkungen auf die Lieferkette zu minimieren und die Produktion wiederherzustellen.

Dieser Vorfall ist nicht Bridgestones erste Begegnung mit Ransomware. Im Jahr 2022 wurde das Unternehmen von der Gruppe LockBit angegriffen, die sensible Daten exfiltrierte und online veröffentlichte. Die wiederholten Cyberbedrohungen unterstreichen die zunehmende Verwundbarkeit industrieller Hersteller, insbesondere solcher mit komplexen OT-Systemen und globalen Lieferketten.

Wie von CyberNews berichtet, fiel der Bridgestone-Vorfall zeitlich mit einem separaten Angriff auf Jaguar Land Rover zusammen, der der Gruppe Scattered LAPSUS$ Hunters zugeschrieben wird – einem Zusammenschluss von Ransomware-Gangs, darunter Scattered Spider, LAPSUS$ und ShinyHunters. Obwohl kein direkter Zusammenhang festgestellt wurde, deuten die parallelen Störungen auf eine koordinierte Kampagne hin, die auf die Automobil- und Fertigungsbranche abzielt.

Diese Artikelserie wird untersuchen:

Die technische Anatomie des Bridgestone-Vorfalls

Die Reaktion des Unternehmens und die Eindämmungsstrategie

Größere Auswirkungen auf die OT-Sicherheit in der Fertigung

Erkenntnisse für Cybersicherheitsexperten im Umgang mit hybriden IT/OT-Umgebungen

In einer Ära, in der Ransomware-Akteure zunehmend die Betriebszeit statt Daten ins Visier nehmen, dient Bridgestones Erfahrung als eindringliche Erinnerung: Der Kampf um Kontrolle ist nicht länger theoretisch – er ist operativ.

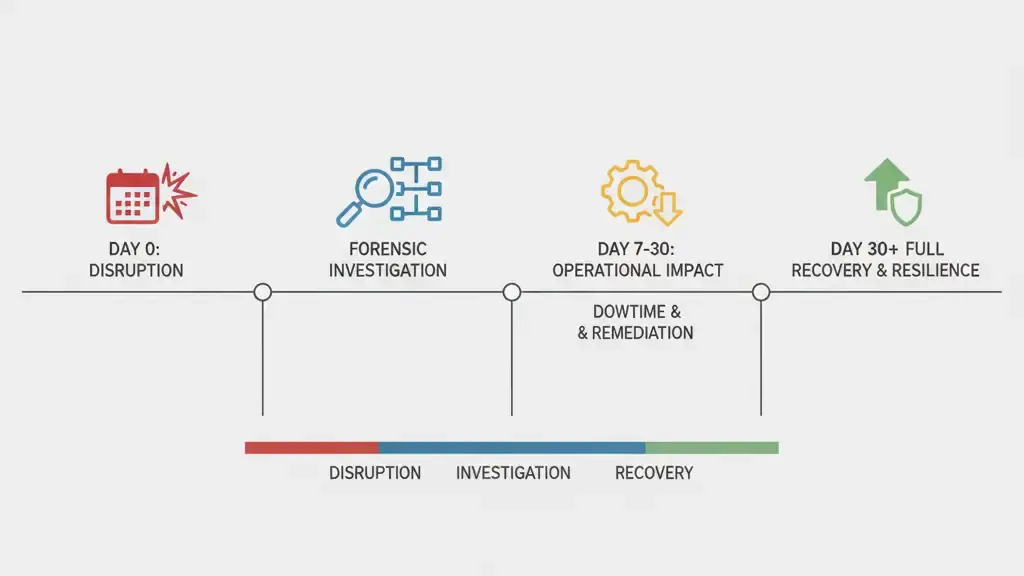

Zeitstrahl einer digitalen Störung

Anfang September 2025 erlebte Bridgestone Americas einen Cybervorfall, der den Betrieb in mehreren Produktionsstätten in Nordamerika beeinträchtigte. Obwohl das Unternehmen eine Beteiligung von Ransomware nicht öffentlich bestätigt hat, deuten Art und Umfang der Störung stark auf einen gezielten Angriff auf die Infrastruktur der Operational Technology (OT) hin. Nachfolgend ein rekonstruierter Zeitstrahl basierend auf öffentlich verfügbaren Informationen und branchenüblichen Reaktionsmustern.

Zeitstrahl der Ereignisse

2. September 2025 – Erste Störung in Aiken County, SC

Bridgestones Werk in Aiken County, South Carolina, meldete unerklärliche Systemausfälle und Produktionsunterbrechungen. Das Unternehmen aktivierte Eindämmungsprotokolle und leitete eine interne Untersuchung ein. Die öffentliche Mitteilung beschränkte sich auf eine kurze Erklärung über einen „Cybervorfall“, der „einige Produktionsstätten“ betraf (BleepingComputer).

3. September 2025 – Werk in Joliette betroffen

Ähnliche Störungen wurden im Werk Joliette in Québec gemeldet, einem der größten kanadischen Standorte von Bridgestone. Lokale Medien berichteten über Produktionsstopps und IT-Systemausfälle. Bridgestone weitete seine forensische Analyse aus und bestätigte, dass es sich nicht um einen isolierten Vorfall handelte. Es wurden keine externen Systeme oder Kundendaten kompromittiert.

4.–5. September 2025 – Eindämmung und Eskalation

Bridgestone erklärte öffentlich, dass sein Team „schnell reagiert habe, um das Problem gemäß den etablierten Protokollen einzudämmen“. Das Unternehmen bestätigte keine Beteiligung von Ransomware, doch Cybersicherheitsexperten wiesen auf typische Merkmale eines solchen Angriffs hin: schnelle Ausbreitung, OT-Störung und fehlende sofortige Zuordnung. Kein Bedrohungsakteur übernahm die Verantwortung, und es wurde keine Lösegeldforderung bekannt gegeben (CyberNews).

6.–10. September 2025 – Forensische Untersuchung und Branchenwarnungen

Bridgestone setzte seine forensische Untersuchung fort, um die Ursache und das Ausmaß des Vorfalls zu ermitteln. Der Zeitpunkt des Angriffs fiel mit einem separaten Cyberangriff auf Jaguar Land Rover zusammen, der der Gruppe Scattered LAPSUS$ Hunters zugeschrieben wird – einem Zusammenschluss von Ransomware-Gruppen wie Scattered Spider, LAPSUS$ und ShinyHunters. Obwohl kein direkter Zusammenhang festgestellt wurde, deuten die parallelen Störungen auf eine mögliche koordinierte Kampagne hin, die auf die Automobil- und Fertigungsbranche abzielt.

11.–14. September 2025 – Wiederherstellung des Betriebs und strategische Überprüfung

Bridgestone begann mit der schrittweisen Wiederherstellung der betroffenen Systeme. Interne Audits und externe Beratungen wurden eingeleitet, um Schwachstellen zu bewerten und die Segmentierung der OT-Infrastruktur zu verstärken. Weitere Störungen wurden nicht gemeldet, jedoch bleiben die vollständigen Wiederherstellungszeiträume unklar.

Abgeleitete Erkenntnisse

Wahrscheinlichkeit von Ransomware: Obwohl Bridgestone keine Ransomware bestätigt hat, stimmen die operativen Auswirkungen und die Eindämmungsstrategie mit typischem Ransomware-Verhalten überein. Diese Einschätzung basiert auf früheren Vorfällen, einschließlich des LockBit-Angriffs im Jahr 2022 (SecurityWeek).

Zielgerichtete Angriffe auf OT-Systeme: Die Störung von Produktionslinien ohne Hinweise auf Datenexfiltration deutet darauf hin, dass Angreifer möglicherweise OT-Systeme oder übergeordnete Steuerungsschnittstellen ins Visier genommen haben. Dies ist ein wachsender Trend in Ransomware-Kampagnen gegen Industrieunternehmen.

Zuordnung von Bedrohungsakteuren: Keine Gruppe hat die Verantwortung übernommen. Die zeitliche Überschneidung mit dem Angriff auf Jaguar Land Rover könnte auf gemeinsame Taktiken oder Infrastruktur hinweisen, bleibt jedoch spekulativ.

Bewertung der Auswirkungen

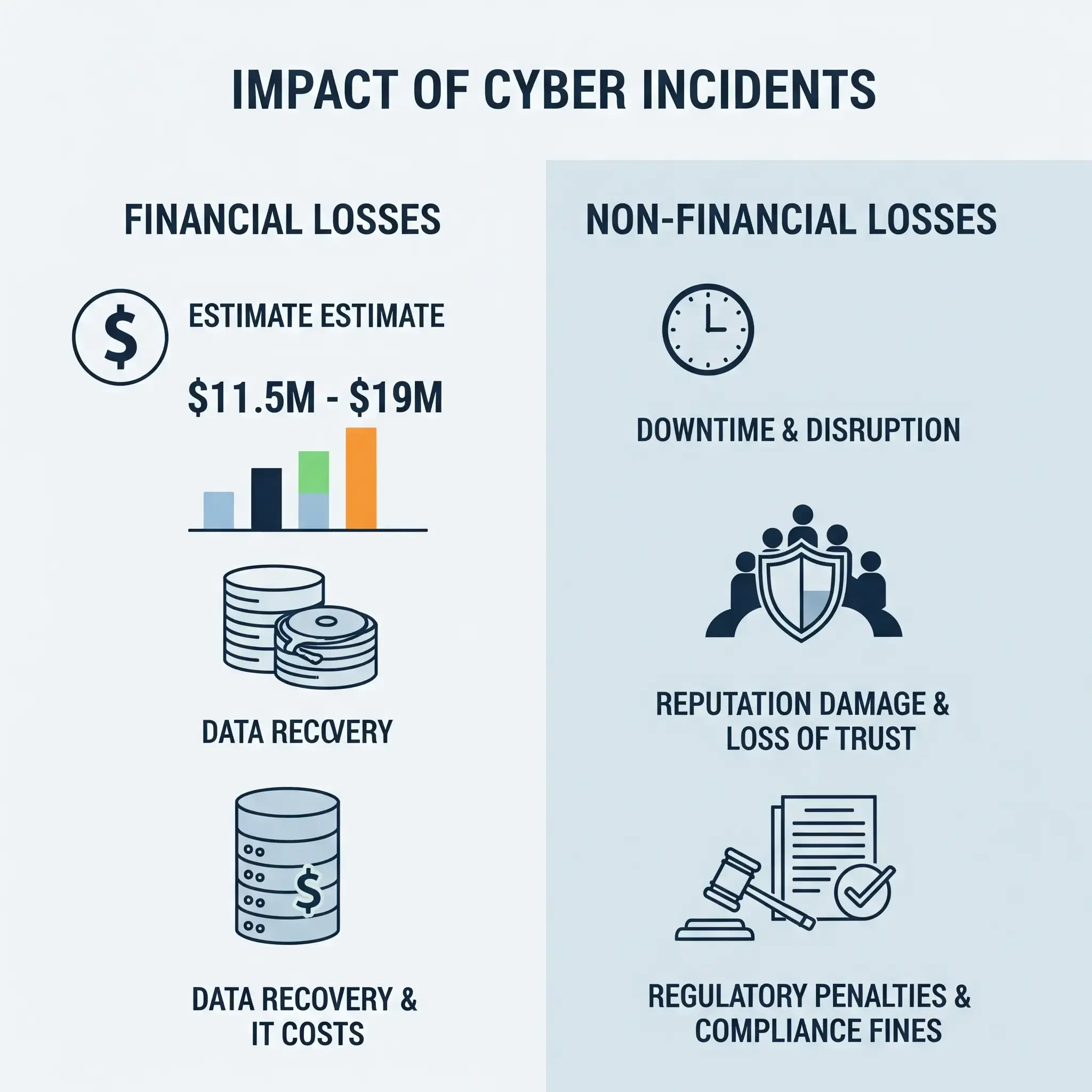

Der Cyberangriff auf Bridgestone Americas Anfang September 2025 beeinträchtigte den Betrieb in wichtigen Produktionsstätten in Aiken County, South Carolina, und Joliette, Québec. Obwohl das Unternehmen keine konkreten finanziellen Verluste bekannt gegeben hat, erlaubt das Ausmaß der Störung eine fundierte Schätzung der Auswirkungen. Dieser Abschnitt beleuchtet sowohl direkte finanzielle Kosten als auch strategische Konsequenzen.

Finanzielle Verluste

1. Produktionsausfall

Die Bridgestone-Werke produzieren täglich Zehntausende Reifen. Allein das Werk in Joliette verfügt über eine Kapazität von über 20.000 Reifen pro Tag.

Geschätzter Umsatzverlust pro Tag: 2–3 Millionen US-Dollar pro Werk

Dauer der Störung: 2–3 Tage

Gesamter geschätzter Produktionsverlust: 8–12 Millionen US-Dollar

2. Personalkosten und Leerlaufzeiten

Den Mitarbeitenden wurde angeboten, vorbeugende Wartungsarbeiten durchzuführen oder unbezahlt nach Hause zu gehen.

Geschätzte Kosten für Löhne und Produktivitätsverlust: 500.000–1 Million US-Dollar

3. Vorfallsreaktion und Forensik

Bridgestone mobilisierte interne Teams und zog vermutlich externe Cybersicherheitsberater hinzu.

Geschätzte Kosten für Eindämmung, Untersuchung und Wiederherstellung: 1–2 Millionen US-Dollar

Dies umfasst forensische Analysen, Systemwiederherstellung und Prüfungen nach dem Vorfall.

4. Störungen in der Lieferkette

Verzögerte Lieferungen an OEMs und Händler können zu Vertragsstrafen und Umsatzverlusten führen.

Geschätzte Auswirkungen auf nachgelagerte Prozesse: 2–4 Millionen US-Dollar

Diese Zahl berücksichtigt Folgewirkungen in der nordamerikanischen Logistik und im Einzelhandel.

Nicht-finanzielle Verluste

1. Operative Störung

Der Angriff legte Produktionslinien lahm und störte interne Systeme, was eine vollständige Systemisolierung und eine schrittweise Wiederherstellung erforderlich machte. Das Neustarten von OT-Umgebungen ist komplex und zeitaufwendig.

2. Reputationsschaden

Dies ist Bridgestones zweiter größerer Cybervorfall in den letzten Jahren, nach dem Ransomware-Angriff durch LockBit im Jahr 2022. Wiederholte Sicherheitsverletzungen könnten bei Partnern, Regulierungsbehörden und Investoren Besorgnis auslösen.

3. Strategische Verwundbarkeit

Der Vorfall offenbart Schwachstellen in Bridgestones OT-Infrastruktur. Er unterstreicht die Notwendigkeit verbesserter Segmentierung, Zugriffskontrollen und Echtzeit-Bedrohungserkennung.

4. Regulatorische Prüfung

Obwohl keine Kundendaten kompromittiert wurden, könnte Bridgestone mit Anfragen von US-amerikanischen und kanadischen Regulierungsbehörden zu seiner Cybersicherheitsstrategie und Reaktionsprotokollen konfrontiert werden.

Geschätzte Gesamtauswirkungen

| Kategorie | Geschätzter Verlust (USD) |

|---|---|

| Produktionsausfall | $8M–$12M |

| Personalkosten und Leerlaufzeiten | $0.5M–$1M |

| Vorfallsreaktion & Forensik | $1M–$2M |

| Störungen in der Lieferkette | $2M–$4M |

| Geschätzter Gesamtverlust | $11.5M–$19M |

Diese Schätzung berücksichtigt keine langfristigen Reputationsschäden, regulatorischen Kosten oder strategischen Sanierungsmaßnahmen, die den Gesamtschaden im Laufe der Zeit weiter erhöhen könnten.

Resilienz aufbauen mit der sechsstufigen Verteidigungsstrategie von Cy-Napea®

Der Cyberangriff auf Bridgestone Americas im September 2025 beeinträchtigte den Betrieb in zwei großen Produktionsstätten und offenbarte die Schwachstellen, denen industrielle Unternehmen ausgesetzt sind, wenn IT- und OT-Systeme zusammenlaufen. Obwohl Bridgestone den Vorfall eindämmen und den Betrieb wieder aufnehmen konnte, unterstreicht das Ereignis die Notwendigkeit einer umfassenden, mehrschichtigen Cybersicherheitsstrategie.

Die Cyber Cloud-Plattform von Cy-Napea® bietet eine sechsstufige Verteidigungsarchitektur, die darauf ausgelegt ist, fortschrittliche Bedrohungen zu verhindern, zu erkennen und zu bewältigen. Jede Ebene spielt eine entscheidende Rolle beim Schutz der Infrastruktur vor Ransomware und operativer Sabotage.

1. Schulung zur Sicherheitsbewusstheit

Cy-Napea®’s Cybersecurity Awareness Training verwandelt Compliance in eine Sicherheitskultur.

Monatliche Video-Updates, Phishing-Simulationen und gamifizierte Lernmodule helfen Mitarbeitenden, Bedrohungen zu erkennen und angemessen zu reagieren.

Ein Multi-Tenant-Dashboard ermöglicht Administratoren die Verwaltung von Kampagnen und die Nachverfolgung der Beteiligung über verschiedene Teams hinweg.

2. E-Mail-Sicherheit

Das E-Mail-Sicherheitsmodul von Cy-Napea® bietet umfassenden Schutz vor Phishing, Malware und Identitätsbetrug.

MX-basierte Bereitstellung: Der E-Mail-Verkehr wird über die sichere Filterinfrastruktur von Cy-Napea® mittels MX-Record-Umleitung geleitet, wodurch eine vollständige Prüfung und Richtlinienanwendung ermöglicht wird – ohne Änderungen an den E-Mail-Clients der Nutzer.

Integration mit Microsoft 365 und Google Workspace: Nahtlose Kompatibilität über Journaling oder API, unterstützt hybride Umgebungen und zentrale Richtlinienverwaltung.

Aufbewahrungs- und Archivierungsrichtlinien: Ermöglicht die E-Mail-Aufbewahrung für rechtliche und regulatorische Zwecke, einschließlich eDiscovery und juristischer Sperrfunktionen.

Zentrale Verwaltung und Berichterstattung: Administratoren können Richtlinien verwalten, Ereignisse überwachen und Compliance-Berichte über eine zentrale Konsole erstellen.

Weitere Funktionen umfassen URL-Filterung, Anhang-Sandboxing und Erkennung von Kontoübernahmen.

3. Endpoint Detection and Response (EDR/XDR)

Cy-Napea® bietet sowohl EDR- als auch XDR-Funktionen.

EDR liefert Echtzeit-Telemetrie, Visualisierung von Angriffsketten und Isolierung von Endpunkten.

XDR erweitert die Sichtbarkeit über Netzwerke, Cloud-Workloads und Anwendungen hinweg und ermöglicht eine koordinierte Reaktion sowie automatisierte Schadensbegrenzung.

4. Backup und Wiederherstellung

Die Backup- und Advanced Backup-Module von Cy-Napea® gewährleisten Datenintegrität und eine schnelle Wiederherstellung.

Funktionen umfassen vollständige Image-Backups, granulare Dateiwiederherstellung, AES-256-Verschlüsselung und Boot-Tests.

Diese Tools ermöglichen es Organisationen, sich schnell von Ransomware zu erholen – ohne Lösegeld zahlen zu müssen.

5. Notfallwiederherstellung

Das Disaster Recovery-Modul bietet sofortiges Failover zur Cloud-Infrastruktur und gewährleistet so die Geschäftskontinuität.

Unterstützt über 20 Workload-Typen auf Windows, Linux, VMware und Microsoft 365.

Automatisierte Orchestrierung und inkrementelles Failback reduzieren Ausfallzeiten und vereinfachen die Wiederherstellung.

Multi-Cloud-Wiederherstellungsoptionen umfassen Cy-Napea® Cloud, Microsoft Azure und hybride Konfigurationen.

6. Fernüberwachung und Verwaltung (RMM)

Das RMM-Modul von Cy-Napea® bietet proaktive Überwachung und intelligente Automatisierung über Endpunkte und Infrastruktur hinweg.

Gerätezustandsüberwachung: Überwacht CPU, Speicher, Festplattennutzung und Systemstatus zur Erkennung von Leistungsproblemen oder Anomalien.

Fernzugriff & Fehlerbehebung: Bietet sicheren Fernzugriff für IT-Administratoren zur Untersuchung und Lösung von Problemen ohne physische Anwesenheit.

Patch-Bereitstellung: Unterstützt die Remote-Installation von Betriebssystem- und Anwendungsupdates zur Aufrechterhaltung von Sicherheit und Leistung.

Software-Inventar & Nutzungsverfolgung: Ermöglicht Einblick in installierte Anwendungen und Nutzungsverhalten zur Unterstützung von Lizenzmanagement und Compliance.

Benachrichtigung & Berichterstattung: Generiert Echtzeitwarnungen und regelmäßige Berichte über Systemzustand, Sicherheitsereignisse und Update-Status.

Abschließende Betrachtung

Bridgestones Erfahrung ist eine eindringliche Erinnerung daran, dass Resilienz nicht allein durch Firewalls entsteht. Sie erfordert eine mehrschichtige Strategie, die menschliches Verhalten, Endpunktintelligenz, Cloud-Wiederherstellung und Echtzeitüberwachung umfasst. Das sechsstufige Verteidigungsmodell von Cy-Napea® bietet einen praxisnahen Leitfaden für Industrieunternehmen, die ihre Betriebszeit, ihren Ruf und ihre operative Integrität in einer Ära algorithmischer Bedrohungen schützen wollen.