Bridgestone ve Algoritma: Kontrol Mücadelesi

2 Eylül 2025 tarihinde Bridgestone Americas, Kuzey Amerika’daki birçok üretim tesisinde operasyonları aksatan “sınırlı bir siber olay”ı araştırdığını doğruladı. Etkilenen tesisler arasında Aiken County, Güney Karolina ve Joliette, Quebec’teki fabrikalar yer alıyor; her iki tesis de ani üretim durmaları ve iç sistem kesintileri yaşadı.

Şirket, hiçbir müşteri verisinin veya harici arayüzün tehlikeye girmediğini vurgularken, kesintinin doğası fidye yazılımı saldırısı belirtileri taşıyordu—hızlı operasyonel etki, anında sorumlu belirlenememesi ve operasyonel teknoloji (OT) ortamlarına odaklanma. Hiçbir tehdit aktörü sorumluluğu üstlenmedi ve kamuya açık bir fidye talebi bildirilmedi, ancak siber güvenlik analistleri önümüzdeki haftalarda sorumluluğun ortaya çıkabileceği konusunda uyarıyor.

Bridgestone’un yanıtı hızlı oldu. Kamuya yaptığı açıklamaya göre, olayın kapsamını değerlendirmek için hemen sınırlama protokolleri devreye alındı ve adli analiz başlatıldı. Şirketin BT ve siber güvenlik ekipleri, tedarik zinciri etkilerini en aza indirmek ve üretimi yeniden başlatmak için gece gündüz çalıştı.

Bu olay, Bridgestone’un fidye yazılımıyla ilk karşılaşması değil. 2022 yılında şirket, hassas verileri çevrimiçi olarak sızdıran LockBit grubu tarafından hedef alınmıştı. Siber tehditlerin tekrar etmesi, özellikle karmaşık OT sistemlerine ve küresel tedarik zincirlerine sahip sanayi üreticilerinin artan savunmasızlığını gözler önüne seriyor.

CyberNews tarafından belirtildiği üzere, Bridgestone ihlalinin zamanlaması, Jaguar Land Rover’a yönelik ayrı bir saldırıyla çakıştı. Bu saldırı, Scattered Spider, LAPSUS$ ve ShinyHunters dahil olmak üzere fidye yazılımı gruplarından oluşan Scattered LAPSUS$ Hunters koalisyonuna atfedildi. Doğrudan bir bağlantı kurulmamış olsa da, paralel kesintiler otomotiv ve üretim sektörlerini hedef alan koordineli bir kampanyayı işaret ediyor olabilir.

Bu makale serisi şunları inceleyecek:

Bridgestone ihlalinin teknik anatomisi

Şirketin olay müdahalesi ve sınırlama stratejisi

Üretimde OT güvenliği için daha geniş çıkarımlar

Hibrit IT/OT ortamlarında yol alan siber güvenlik uzmanları için dersler

Fidye yazılımı aktörlerinin giderek daha fazla veri yerine çalışma süresini hedef aldığı bir çağda, Bridgestone’un deneyimi sert bir hatırlatma niteliğinde: kontrol mücadelesi artık teorik değil—operasyonel.

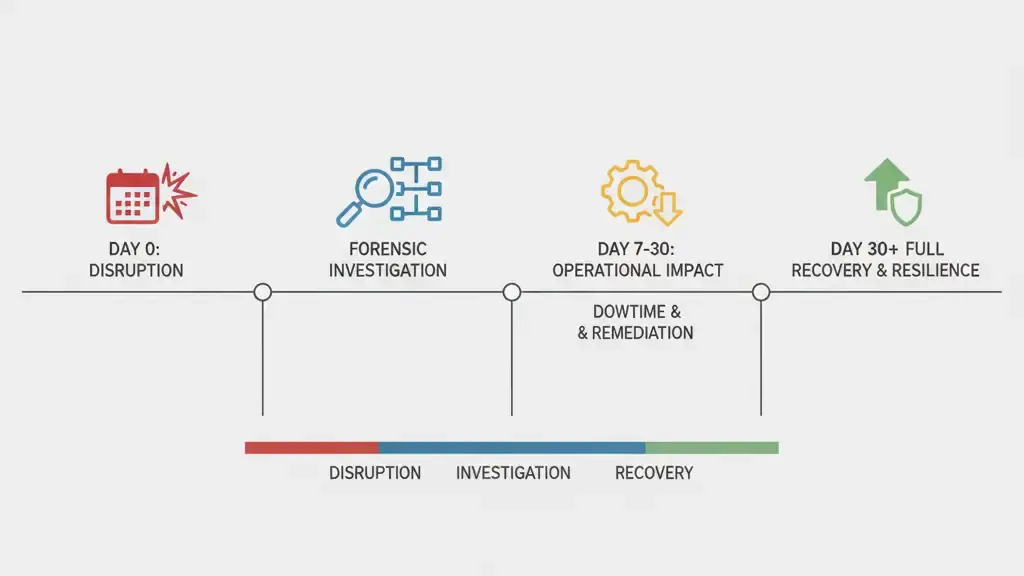

Dijital Bir Kesintinin Zaman Çizelgesi

Eylül 2025’in başlarında Bridgestone Americas, Kuzey Amerika’daki birçok üretim tesisinde operasyonları aksatan bir siber olay yaşadı. Şirket fidye yazılımı bağlantısını kamuya açık şekilde doğrulamamış olsa da, kesintinin doğası ve kapsamı, operasyonel teknoloji (OT) altyapısına yönelik hedefli bir sızmayı güçlü şekilde işaret ediyor. Aşağıda, kamuya açık bilgiler ve sektör standartlarına dayalı olarak yeniden yapılandırılmış bir zaman çizelgesi yer alıyor.

Olayların Zaman Çizelgesi

2 Eylül 2025 — Aiken County, SC’de İlk Kesinti

Bridgestone’un Güney Karolina, Aiken County’deki tesisi, açıklanamayan sistem kesintileri ve durdurulan üretim hatları bildirdi. Şirket, sınırlama protokollerini başlattı ve dahili bir soruşturma yürüttü. Kamuya yapılan açıklama, “bazı üretim tesislerini etkileyen” bir “siber olay”dan bahseden kısa bir bildirimle sınırlı kaldı (BleepingComputer).

3 Eylül 2025 — Joliette Tesisi Etkilendi

Benzer kesintiler, Bridgestone’un Kanada’daki en büyük tesislerinden biri olan Joliette, Quebec fabrikasında da bildirildi. Yerel medya, operasyonel duruşlar ve BT sistem arızalarını not etti. Bridgestone, adli analizini genişletti ve sorunun münferit olmadığını doğruladı. Hiçbir harici sistem veya müşteri verisinin tehlikeye girmediği bildirildi.

4–5 Eylül 2025 — Sınırlama ve Tırmanış

Bridgestone, ekibinin “belirlenmiş protokollere uygun şekilde sorunu hızla sınırlamak için harekete geçtiğini” kamuya açıkladı. Şirket fidye yazılımı bağlantısını doğrulamadı, ancak siber güvenlik analistleri bu tür bir saldırının belirtilerini gözlemledi: hızlı yayılma, OT kesintisi ve anında sorumlu belirlenememesi. Hiçbir tehdit aktörü sorumluluğu üstlenmedi ve fidye talebi açıklanmadı (CyberNews).

6–10 Eylül 2025 — Adli Soruşturma ve Sektörel Uyarılar

Bridgestone, ihlalin temel nedenini ve kapsamını belirlemek için adli soruşturmasına devam etti. Olayın zamanlaması, Jaguar Land Rover’a yönelik ayrı bir siber saldırıyla çakıştı. Bu saldırı, Scattered Spider, LAPSUS$ ve ShinyHunters dahil fidye yazılımı gruplarından oluşan Scattered LAPSUS$ Hunters koalisyonuna atfedildi. Doğrudan bir bağlantı kurulmamış olsa da, paralel kesintiler otomotiv ve üretim sektörlerini hedef alan olası koordineli bir kampanyayı işaret ediyor olabilir.

11–14 Eylül 2025 — Operasyonel Geri Dönüş ve Stratejik Gözden Geçirme

Bridgestone, etkilenen sistemlerin aşamalı olarak geri yüklenmesine başladı. Zayıflıkları değerlendirmek ve OT segmentasyonunu güçlendirmek amacıyla iç denetimler ve dış danışmanlıklar başlatıldı. Başka bir kesinti bildirilmedi, ancak tam iyileşme süresi kamuya açıklanmadı.

Tahmini Bulgular

Fidye Yazılımı Olasılığı: Bridgestone fidye yazılımı bağlantısını doğrulamamış olsa da, operasyonel etki ve sınırlama stratejisi bu tür saldırıların davranışlarıyla örtüşüyor. Bu çıkarım, 2022’deki LockBit saldırısı gibi önceki olaylara dayanıyor (SecurityWeek).

OT Sistemlerinin Hedeflenmesi: Üretim hatlarının veri sızıntısı olmadan kesintiye uğraması, saldırganların OT sistemlerini veya denetleyici arayüzleri hedeflemiş olabileceğini gösteriyor. Bu, sanayi firmalarına yönelik fidye yazılımı kampanyalarında artan bir eğilimdir.

Tehdit Aktörü Ataması: Hiçbir grup sorumluluğu üstlenmedi. Jaguar Land Rover ihlaliyle zamanlama örtüşmesi, ortak taktikler veya altyapıya işaret edebilir, ancak bu atama spekülatif kalmaktadır.

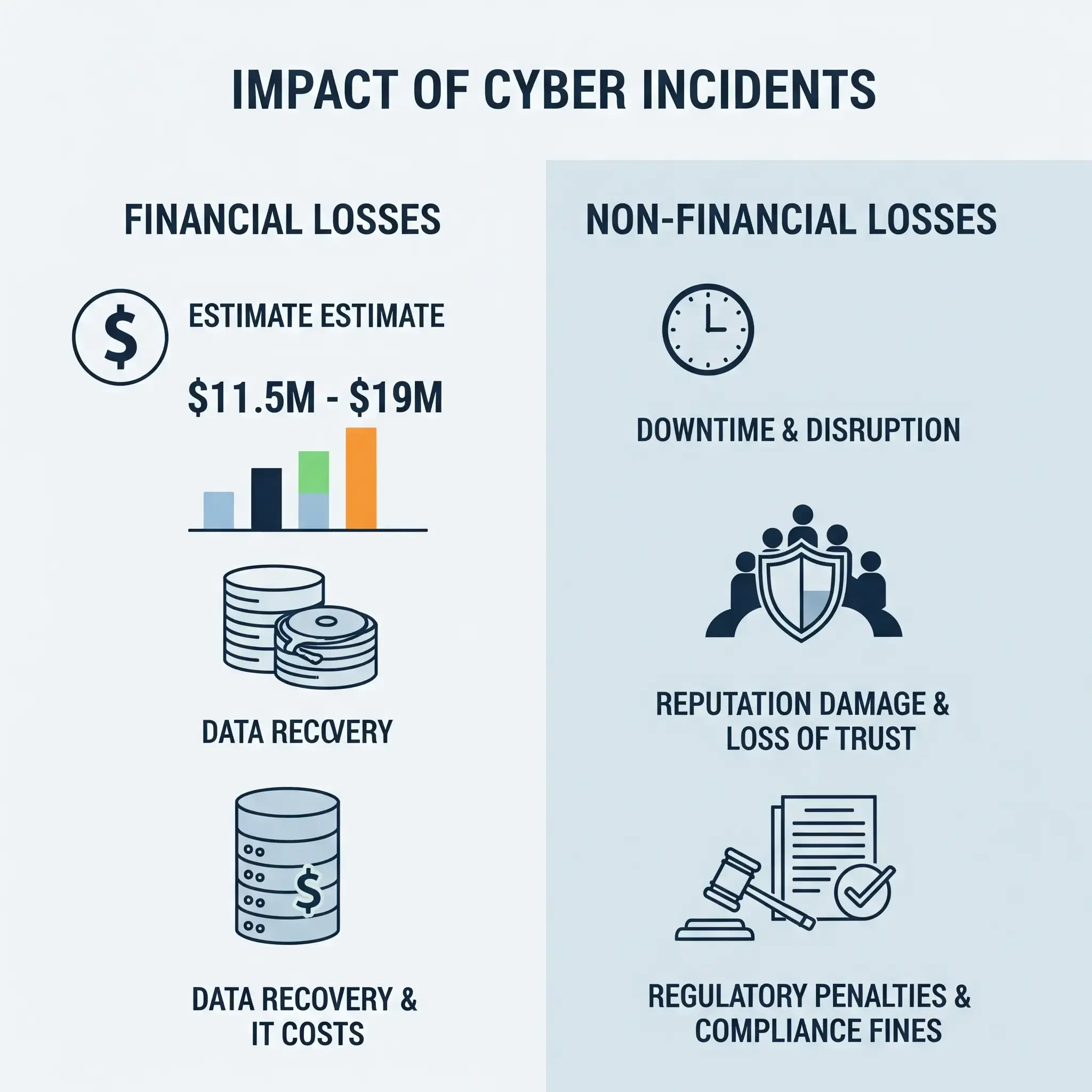

Etkilerin Ölçülmesi

Eylül 2025’in başlarında Bridgestone Americas’a yönelik siber saldırı, Güney Karolina’daki Aiken County ve Quebec’teki Joliette gibi kilit üretim tesislerinde operasyonları aksattı. Şirket belirli mali kayıpları açıklamamış olsa da, kesintinin ölçeği ve doğası, etkisinin makul bir şekilde tahmin edilmesini mümkün kılıyor. Bu bölüm hem doğrudan finansal maliyetleri hem de daha geniş stratejik sonuçları özetlemektedir.

Finansal Kayıplar

1. Üretim Duruşu

Bridgestone’un tesisleri günde on binlerce lastik üretmektedir. Sadece Joliette tesisi günde 20.000’den fazla lastik üretim kapasitesine sahiptir.

Günlük tahmini gelir kaybı: Tesis başına 2–3 milyon USD

Kesinti süresi: 2–3 gün

Toplam tahmini üretim kaybı: 8–12 milyon USD

2. İşçilik Maliyetleri ve Boşta Kalma Süresi

Çalışanlara önleyici bakım yapma veya ücretsiz olarak eve gitme seçeneği sunuldu.

Ücretler ve verimlilik kaybı için tahmini maliyet: 500.000–1 milyon USD

3. Olay Müdahalesi ve Adli İnceleme

Bridgestone iç ekiplerini harekete geçirdi ve muhtemelen dış siber güvenlik danışmanlarıyla çalıştı.

Sınırlama, inceleme ve iyileştirme için tahmini maliyet: 1–2 milyon USD

Bu tutar adli analiz, sistem geri yükleme ve olay sonrası denetimleri kapsamaktadır.

4. Tedarik Zinciri Kesintisi

OEM’lere ve distribütörlere yapılan sevkiyatlardaki gecikmeler, sözleşme cezalarına ve satış kayıplarına yol açabilir.

Aşağı yönlü tahmini etki: 2–4 milyon USD

Bu rakam, Kuzey Amerika’daki lojistik ve perakende kanallarındaki zincirleme etkileri içermektedir.

Finansal Olmayan Kayıplar

1. Operasyonel Kesinti

Saldırı, üretim hatlarını durdurdu ve iç sistemleri bozdu; bu durum tam sistem izolasyonu ve aşamalı geri yükleme gerektirdi. OT ortamlarının yeniden başlatılması karmaşık ve zaman alıcıdır.

2. İtibar Kaybı

Bu olay, Bridgestone’un son yıllardaki ikinci büyük siber vakasıdır; ilki 2022’deki LockBit fidye yazılımı saldırısıydı. Tekrarlayan ihlaller, iş ortakları, düzenleyiciler ve yatırımcılar arasında endişelere yol açabilir.

3. Stratejik Açıklık

Olay, Bridgestone’un OT altyapısındaki zayıflıkları ortaya koymaktadır. Bu durum, segmentasyonun iyileştirilmesi, erişim kontrollerinin güçlendirilmesi ve gerçek zamanlı tehdit algılama ihtiyacını vurgulamaktadır.

4. Düzenleyici Denetim

Herhangi bir müşteri verisi tehlikeye girmemiş olsa da, Bridgestone’un siber güvenlik duruşu ve olay müdahale protokolleri hakkında ABD ve Kanada düzenleyicileri tarafından soruşturmalar başlatılabilir.

Tahmini Toplam Etki

| Kategori | Tahmini Kayıp (USD) |

|---|---|

| Üretim Duruşu | $8M–$12M |

| İşçilik ve Boşta Kalma Süresi | $0.5M–$1M |

| Olay Müdahalesi & Adli İnceleme | $1M–$2M |

| Tedarik Zinciri Kesintisi | $2M–$4M |

| Toplam Tahmini Finansal Kayıp | $11.5M–$19M |

Bu tahmin, uzun vadeli itibar kaybı, düzenleyici maliyetler veya stratejik iyileştirme çabalarını içermemektedir; bu unsurlar zamanla toplam etkiyi daha da artırabilir.

Cy-Napea®’nin Altı Katmanlı Savunmasıyla Dayanıklılık İnşa Etmek

Eylül 2025’te Bridgestone Americas’a yönelik siber saldırı, iki büyük üretim tesisinde operasyonları aksattı ve BT ile OT sistemlerinin birleştiği noktada sanayi işletmelerinin karşılaştığı zayıflıkları ortaya çıkardı. Bridgestone ihlali kontrol altına alıp operasyonları yeniden başlatmayı başarsa da, olay kapsamlı ve katmanlı bir siber güvenlik stratejisinin gerekliliğini vurgulamaktadır.

Cy-Napea®’nin Cyber Cloud platformu, gelişmiş tehditleri önlemek, tespit etmek ve bunlardan kurtulmak için tasarlanmış altı katmanlı savunma mimarisi sunar. Her katman, fidye yazılımı ve operasyonel sabotaja karşı altyapıyı korumada kritik bir rol oynar.

1. Güvenlik Farkındalığı Eğitimi

Cy-Napea®’nin Siber Güvenlik Farkındalık Eğitimi, uyumluluğu kültüre dönüştürür.

Aylık video güncellemeleri, oltalama simülasyonları ve oyunlaştırılmış öğrenme modülleri, çalışanların tehditleri tanımasını ve uygun şekilde yanıt vermesini sağlar.

Çok kiracılı bir kontrol paneli, yöneticilerin kampanyaları yönetmesini ve ekipler arası katılımı takip etmesini sağlar.

2. E-posta Güvenliği

Cy-Napea®’nin E-posta Güvenliği modülü, oltalama, kötü amaçlı yazılım ve kimlik sahtekarlığına karşı kapsamlı koruma sağlar.

MX Tabanlı Dağıtım: E-posta trafiği, MX kayıt yönlendirmesi aracılığıyla Cy-Napea®’nin güvenli filtreleme altyapısından geçirilerek tam denetim ve politika uygulaması sağlanır; kullanıcı e-posta istemcilerinde değişiklik gerekmez.

Microsoft 365 ve Google Workspace Entegrasyonu: Günlükleme veya API aracılığıyla sorunsuz uyumluluk, hibrit ortamları ve merkezi politika yönetimini destekler.

Saklama ve Arşivleme Politikaları: Yasal ve düzenleyici amaçlar için e-posta saklamayı mümkün kılar; eDiscovery ve yasal bekletme işlevlerini içerir.

Merkezi Yönetim ve Raporlama: Yöneticiler, politikaları yönetebilir, olayları izleyebilir ve tek bir konsoldan uyumluluk raporları oluşturabilir.

Ek özellikler arasında URL filtreleme, ek sandboxing ve hesap ele geçirme tespiti bulunur.

3. Uç Nokta Tespiti ve Yanıt (EDR/XDR)

Cy-Napea® hem EDR hem de XDR yetenekleri sunar.

EDR, gerçek zamanlı telemetri, saldırı zinciri görselleştirmesi ve uç nokta izolasyonu sağlar.

XDR, ağlar, bulut iş yükleri ve uygulamalar genelinde görünürlüğü genişleterek koordineli yanıt ve otomatik iyileştirme sağlar.

4. Yedekleme ve Geri Yükleme

Cy-Napea®’nin Yedekleme ve Gelişmiş Yedekleme modülleri, veri bütünlüğünü korur ve hızlı kurtarma sağlar.

Özellikler arasında tam görüntü yedekleme, ayrıntılı dosya kurtarma, AES-256 şifreleme ve önyükleme testi yer alır.

Bu araçlar, kuruluşların fidye ödemeden fidye yazılımı saldırılarından hızla kurtulmasını sağlar.

5. Felaket Kurtarma

Felaket Kurtarma modülü, bulut altyapısına anında geçiş sağlayarak iş sürekliliğini garanti eder.

Windows, Linux, VMware ve Microsoft 365 dahil 20’den fazla iş yükü türünü destekler.

Otomatik orkestrasyon ve artımlı geri dönüş, kesinti süresini azaltır ve kurtarmayı kolaylaştırır.

Çoklu bulut kurtarma seçenekleri arasında Cy-Napea® Cloud, Microsoft Azure ve hibrit yapılandırmalar bulunur.

6. Uzaktan İzleme ve Yönetim (RMM)

Cy-Napea®’nin RMM modülü, uç noktalar ve altyapı genelinde proaktif denetim ve akıllı otomasyon sağlar.

Cihaz Sağlığı İzleme: CPU, bellek, disk kullanımı ve sistem durumu izlenerek performans sorunları veya anormallikler tespit edilir.

Uzaktan Erişim ve Sorun Giderme: BT yöneticileri için fiziksel varlık gerektirmeden güvenli uzaktan erişim sağlar.

Yama Dağıtımı: Güvenlik ve performansı korumak için işletim sistemi ve uygulama güncellemelerinin uzaktan kurulmasını destekler.

Yazılım Envanteri ve Kullanım Takibi: Lisans yönetimi ve uyumluluk için kurulu uygulamalar ve kullanım desenleri izlenir.

Uyarı ve Raporlama: Sistem sağlığı, güvenlik olayları ve güncelleme durumu hakkında gerçek zamanlı uyarılar ve periyodik raporlar üretir.

Son Değerlendirme

Bridgestone’un yaşadığı olay, dayanıklılığın yalnızca güvenlik duvarlarıyla inşa edilemeyeceğini açıkça ortaya koyuyor. İnsan davranışı, uç nokta zekâsı, bulut kurtarma ve gerçek zamanlı denetimi kapsayan çok katmanlı bir strateji gereklidir. Cy-Napea®’nin altı katmanlı savunma modeli, sanayi kuruluşlarının çalışma süresini, itibarını ve operasyonel bütünlüğünü korumak için algoritmik tehditler çağında bir yol haritası sunar.