Bridgestone face à l’algorithme : une bataille pour le contrôle

Le 2 septembre 2025, Bridgestone Americas a confirmé qu’il enquêtait sur un « incident cybernétique limité » ayant perturbé les opérations dans plusieurs sites de production à travers l’Amérique du Nord. Les sites touchés comprenaient des usines situées dans le comté d’Aiken, Caroline du Sud, et à Joliette, Québec, toutes deux ayant subi des arrêts de production soudains et des pannes internes de systèmes.

Bien que l’entreprise ait souligné que aucune donnée client ni interface externe n’avait été compromise, la nature de la perturbation présentait les caractéristiques d’une attaque par ransomware : impact opérationnel rapide, absence d’attribution immédiate et ciblage des environnements de technologie opérationnelle (OT). Aucun acteur malveillant n’a revendiqué l’attaque, et aucune demande de rançon n’a été rendue publique, mais les analystes en cybersécurité avertissent que l’attribution pourrait émerger dans les semaines à venir.

La réponse de Bridgestone a été rapide. Selon sa déclaration publique, des protocoles de confinement ont été immédiatement activés et une analyse forensique a été lancée pour évaluer l’ampleur de la violation. Les équipes informatiques et de cybersécurité de l’entreprise ont travaillé sans relâche pour limiter les répercussions sur la chaîne d’approvisionnement et rétablir la production.

Cet incident n’est pas le premier affrontement de Bridgestone avec le ransomware. En 2022, l’entreprise a été ciblée par le groupe LockBit, qui a exfiltré et divulgué des données sensibles en ligne. La récurrence des menaces cybernétiques souligne la vulnérabilité croissante des fabricants industriels, en particulier ceux dotés de systèmes OT complexes et de chaînes d’approvisionnement mondiales.

Comme le note CyberNews, le moment de la violation chez Bridgestone a coïncidé avec une autre attaque visant Jaguar Land Rover, attribuée aux Scattered LAPSUS$ Hunters — une coalition de groupes de ransomware incluant Scattered Spider, LAPSUS$ et ShinyHunters. Bien qu’aucun lien direct n’ait été établi, les perturbations parallèles suggèrent une campagne coordonnée ciblant les secteurs automobile et manufacturier.

Cette série d’articles explorera :

L’anatomie technique de la violation chez Bridgestone

La stratégie de réponse à l’incident et de confinement de l’entreprise

Les implications plus larges pour la sécurité OT dans l’industrie manufacturière

Les enseignements pour les professionnels de la cybersécurité dans des environnements hybrides IT/OT

À une époque où les acteurs du ransomware ciblent de plus en plus la disponibilité plutôt que les données, l’expérience de Bridgestone rappelle brutalement que la bataille pour le contrôle n’est plus théorique — elle est opérationnelle.

Chronologie d’une perturbation numérique

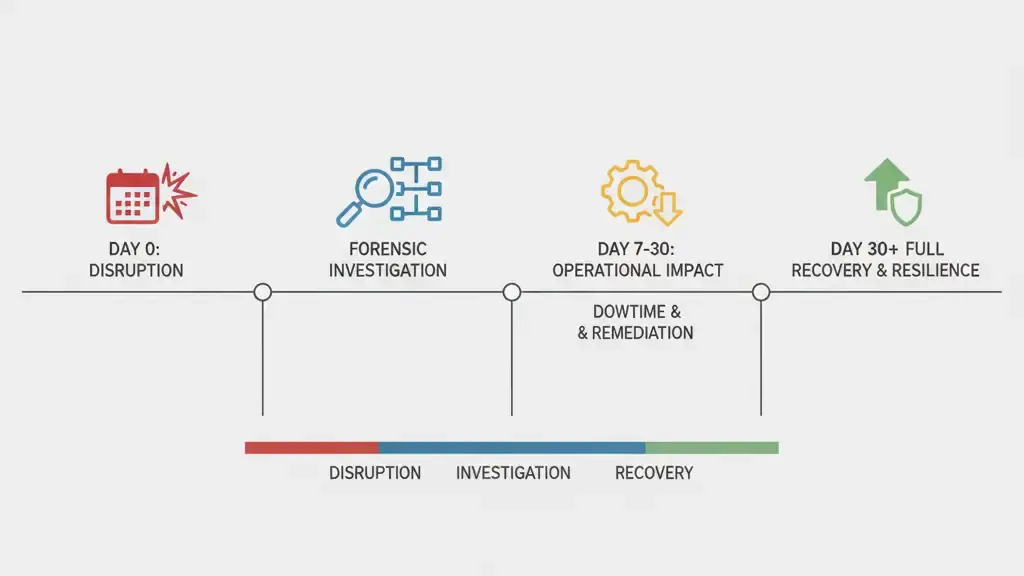

Début septembre 2025, Bridgestone Americas a subi un incident cybernétique qui a perturbé les opérations dans plusieurs sites de production en Amérique du Nord. Bien que l’entreprise n’ait pas confirmé publiquement l’implication d’un ransomware, la nature et l’ampleur de la perturbation suggèrent fortement une intrusion ciblée dans son infrastructure de technologie opérationnelle (OT). Voici une chronologie reconstituée basée sur des informations publiques et les standards de réponse aux incidents dans l’industrie.

Chronologie des événements

2 septembre 2025 — Première perturbation à Aiken County, SC

L’usine de Bridgestone située dans le comté d’Aiken, en Caroline du Sud, a signalé des pannes système inexpliquées et l’arrêt des lignes de production. L’entreprise a activé des protocoles de confinement et lancé une enquête interne. La communication publique s’est limitée à une brève déclaration évoquant un « incident cybernétique » affectant « certaines installations de production » (BleepingComputer).

3 septembre 2025 — Usine de Joliette touchée

Des perturbations similaires ont été signalées à l’usine de Bridgestone à Joliette, Québec, l’un de ses plus grands sites au Canada. Les médias locaux ont rapporté des arrêts d’exploitation et des pannes des systèmes informatiques. Bridgestone a élargi son analyse forensique et confirmé que le problème n’était pas isolé. Aucun système externe ni donnée client n’a été compromis.

4–5 septembre 2025 — Confinement et escalade

Bridgestone a déclaré publiquement que son équipe « a réagi rapidement pour contenir le problème conformément à nos protocoles établis ». L’entreprise n’a pas confirmé l’implication d’un ransomware, mais les analystes en cybersécurité ont relevé les signes typiques d’une telle attaque : propagation rapide, perturbation des systèmes OT et absence d’attribution immédiate. Aucun acteur malveillant n’a revendiqué l’attaque et aucune demande de rançon n’a été divulguée (CyberNews).

6–10 septembre 2025 — Enquête forensique et alertes sectorielles

Bridgestone a poursuivi son enquête forensique pour déterminer la cause profonde et l’ampleur de la violation. Le timing de l’incident a coïncidé avec une cyberattaque distincte contre Jaguar Land Rover, attribuée aux Scattered LAPSUS$ Hunters — une coalition de groupes de ransomware incluant Scattered Spider, LAPSUS$ et ShinyHunters. Bien qu’aucun lien direct n’ait été établi, les perturbations parallèles suggèrent une campagne coordonnée ciblant les secteurs automobile et manufacturier.

11–14 septembre 2025 — Rétablissement opérationnel et révision stratégique

Bridgestone a entamé une restauration progressive des systèmes affectés. Des audits internes et des consultations externes ont été lancés pour évaluer les vulnérabilités et renforcer la segmentation OT. Aucune autre perturbation n’a été signalée, bien que les délais de rétablissement complets restent inconnus.

Détails déduits

Probabilité d’un ransomware : Bien que Bridgestone n’ait pas confirmé l’implication d’un ransomware, l’impact opérationnel et la stratégie de confinement sont cohérents avec ce type d’attaque. Cette déduction repose sur des incidents antérieurs, notamment l’attaque LockBit de 2022 contre Bridgestone (SecurityWeek).

Ciblage des systèmes OT : La perturbation des lignes de production sans preuve d’exfiltration de données suggère que les attaquants ont pu viser les systèmes OT ou les interfaces de contrôle. C’est une tendance croissante dans les campagnes de ransomware contre les entreprises industrielles.

Attribution des acteurs de la menace : Aucun groupe n’a revendiqué l’attaque. Le chevauchement avec la violation chez Jaguar Land Rover pourrait indiquer des tactiques ou une infrastructure partagées, mais l’attribution reste spéculative.

Évaluation des conséquences

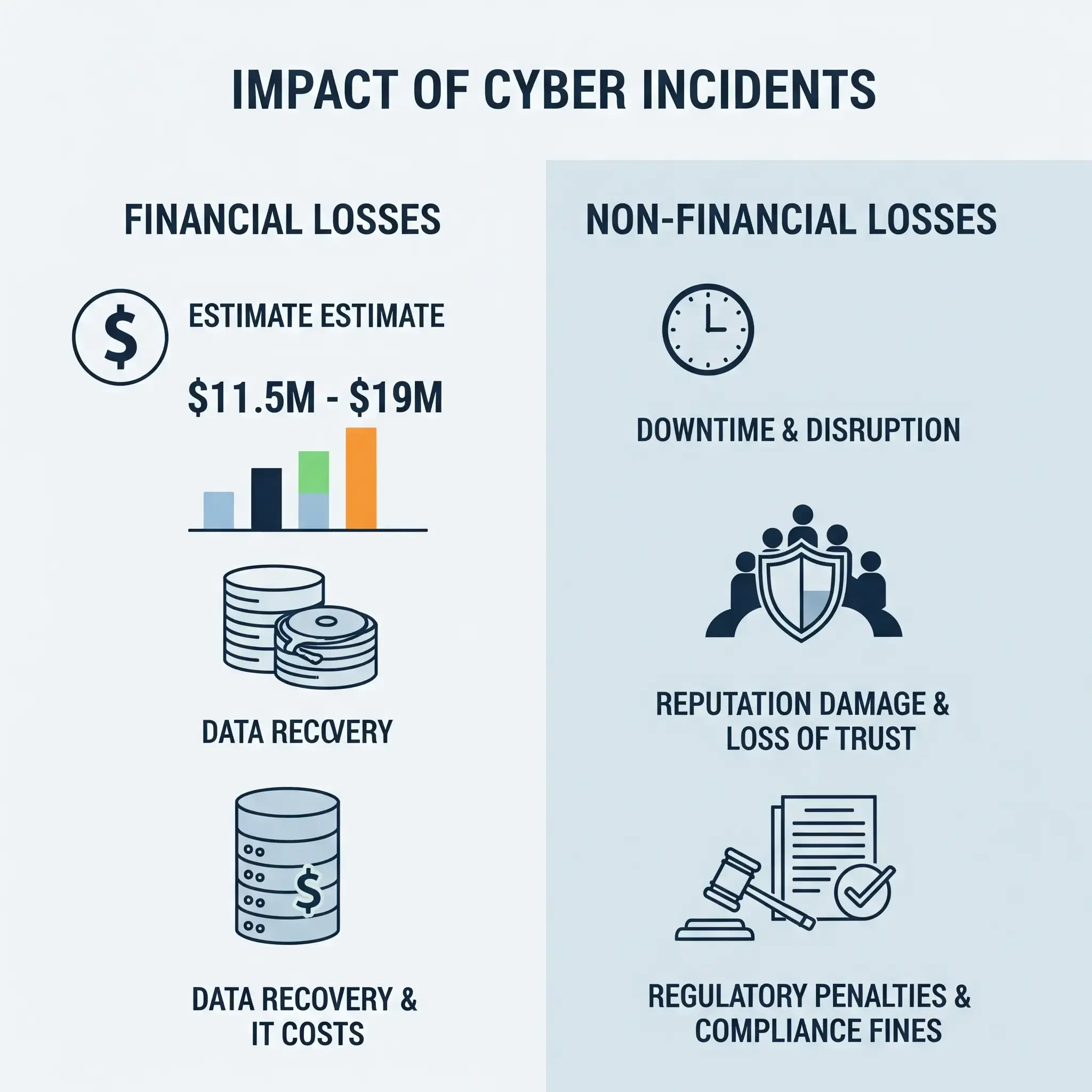

L’attaque cybernétique contre Bridgestone Americas début septembre 2025 a perturbé les opérations dans des installations clés à Aiken County, Caroline du Sud, et à Joliette, Québec. Bien que l’entreprise n’ait pas communiqué de pertes financières précises, l’ampleur et la nature de la perturbation permettent une estimation fondée de son impact. Cette section présente les coûts financiers directs et les conséquences stratégiques plus larges.

Pertes financières

1. Arrêt de la production

Les installations de Bridgestone produisent des dizaines de milliers de pneus par jour. L’usine de Joliette à elle seule a une capacité dépassant 20 000 pneus par jour.

Perte de revenus estimée par jour : 2 à 3 millions USD par site

Durée de la perturbation : 2 à 3 jours

Perte totale de production estimée : 8 à 12 millions USD

2. Coûts de main-d’œuvre et temps d’inactivité

Les employés ont eu le choix d’effectuer des travaux de maintenance préventive ou de rentrer chez eux sans rémunération.

Coût estimé en salaires et perte de productivité : 500 000 à 1 million USD

3. Réponse à l’incident et analyse forensique

Bridgestone a mobilisé des équipes internes et probablement fait appel à des consultants en cybersécurité externes.

Coût estimé pour le confinement, l’enquête et la récupération : 1 à 2 millions USD

Cela inclut l’analyse forensique, la restauration des systèmes et les audits post-incident.

4. Perturbation de la chaîne d’approvisionnement

Les retards d’expédition vers les OEM et les distributeurs peuvent entraîner des pénalités contractuelles et des pertes de ventes.

Impact estimé en aval : 2 à 4 millions USD

Ce chiffre tient compte des effets en cascade sur la logistique et les canaux de vente au détail en Amérique du Nord.

Pertes non financières

1. Perturbation opérationnelle

L’attaque a interrompu les lignes de production et perturbé les systèmes internes, nécessitant une isolation complète des systèmes et une restauration progressive. Le redémarrage des environnements OT est complexe et chronophage.

2. Atteinte à la réputation

Il s’agit du deuxième incident cyber majeur de Bridgestone en quelques années, après l’attaque par ransomware LockBit en 2022. Des violations répétées peuvent susciter des inquiétudes chez les partenaires, les régulateurs et les investisseurs.

3. Exposition stratégique

L’incident met en évidence les vulnérabilités de l’infrastructure OT de Bridgestone. Il souligne la nécessité d’une segmentation renforcée, de contrôles d’accès améliorés et de détection des menaces en temps réel.

4. Surveillance réglementaire

Bien qu’aucune donnée client n’ait été compromise, Bridgestone pourrait faire l’objet d’enquêtes de la part des régulateurs américains et canadiens concernant sa posture en cybersécurité et ses protocoles de réponse aux incidents.

Impact total estimé

| Catégorie | Perte estimée (USD) |

|---|---|

| Arrêt de la production | 8M–12M USD |

| Coûts de main-d’œuvre et temps d’inactivité | 0.5M–1M USD |

| Réponse à l’incident & analyse forensique | 1M–2M USD |

| Perturbation de la chaîne d’approvisionnement | 2M–4M USD |

| Perte financière totale estimée | 11.5M–19M USD |

Cette estimation n’inclut pas les dommages réputationnels à long terme, les coûts réglementaires ou les efforts de remédiation stratégique, qui pourraient augmenter l’impact total au fil du temps.

Renforcer la résilience avec la défense en six couches de Cy-Napea®

L’attaque cybernétique de septembre 2025 contre Bridgestone Americas a perturbé les opérations dans deux grandes usines de production et mis en évidence les vulnérabilités auxquelles les entreprises industrielles sont confrontées lorsque les systèmes IT et OT convergent. Bien que Bridgestone ait réussi à contenir la violation et à reprendre ses activités, l’incident souligne la nécessité d’une stratégie de cybersécurité complète et multicouche.

La plateforme Cyber Cloud de Cy-Napea® propose une architecture de défense en six couches conçue pour prévenir, détecter et récupérer face à des menaces sophistiquées. Chaque couche joue un rôle essentiel dans la protection de l’infrastructure contre les ransomwares et le sabotage opérationnel.

1. Formation à la sensibilisation à la sécurité

La formation à la cybersécurité de Cy-Napea® transforme la conformité en culture.

Des mises à jour vidéo mensuelles, des simulations de phishing et des modules d’apprentissage ludiques aident les employés à reconnaître les menaces et à y répondre efficacement.

Un tableau de bord multi-locataires permet aux administrateurs de gérer les campagnes et de suivre l’engagement des équipes.

2. Sécurité des e-mails

Le module Email Security de Cy-Napea® offre une protection complète contre le phishing, les logiciels malveillants et les attaques par usurpation d’identité.

Déploiement basé sur MX : Le trafic email est redirigé via l’infrastructure de filtrage sécurisée de Cy-Napea® grâce à la redirection des enregistrements MX, permettant une inspection complète et l’application des politiques sans modification des clients de messagerie.

Intégration avec Microsoft 365 et Google Workspace : Compatibilité transparente via le journalisation ou l’API, prenant en charge les environnements hybrides et la gestion centralisée des politiques.

Politiques de conservation et d’archivage : Permet la conservation des e-mails à des fins juridiques et réglementaires, y compris les fonctionnalités eDiscovery et de mise en attente légale.

Gestion et rapports centralisés : Les administrateurs peuvent gérer les politiques, surveiller les événements et générer des rapports de conformité à partir d’une console unique.

Les fonctionnalités supplémentaires incluent le filtrage des URL, le sandboxing des pièces jointes et la détection de prise de contrôle de compte.

3. Détection et réponse sur les terminaux (EDR/XDR)

Cy-Napea® propose des capacités EDR et XDR.

L’EDR offre une télémétrie en temps réel, une visualisation de la chaîne d’attaque et une isolation des terminaux.

Le XDR étend la visibilité sur les réseaux, les charges de travail cloud et les applications, permettant une réponse coordonnée et une remédiation automatisée.

4. Sauvegarde et restauration

Les modules Backup et Advanced Backup de Cy-Napea® garantissent l’intégrité des données et une récupération rapide.

Les fonctionnalités incluent la sauvegarde complète d’image, la récupération granulaire de fichiers, le chiffrement AES-256 et les tests de démarrage.

Ces outils permettent aux organisations de se remettre rapidement d’une attaque par ransomware sans avoir à payer de rançon.

5. Reprise après sinistre

Le module Disaster Recovery offre un basculement instantané vers une infrastructure cloud, garantissant la continuité des activités.

Prise en charge de plus de 20 types de charges de travail sur Windows, Linux, VMware et Microsoft 365.

L’orchestration automatisée et le retour incrémentiel réduisent les temps d’arrêt et simplifient la récupération.

Les options de récupération multi-cloud incluent Cy-Napea® Cloud, Microsoft Azure et des configurations hybrides.

6. Supervision et gestion à distance (RMM)

Le module RMM de Cy-Napea® offre une surveillance proactive et une automatisation intelligente sur les terminaux et l’infrastructure.

Surveillance de l’état des appareils : Suivi de l’utilisation du CPU, de la mémoire, du disque et de l’état du système pour identifier les problèmes de performance ou les anomalies.

Accès à distance et dépannage : Fournit un accès sécurisé à distance pour que les administrateurs IT puissent enquêter et résoudre les problèmes sans présence physique.

Déploiement de correctifs : Prise en charge de l’installation à distance des mises à jour du système d’exploitation et des applications pour maintenir la sécurité et les performances.

Inventaire logiciel et suivi d’utilisation : Permet de suivre les applications installées et les modèles d’utilisation pour gérer les licences et assurer la conformité.

Alertes et rapports : Génère des alertes en temps réel et des rapports périodiques sur l’état du système, les événements de sécurité et le statut des mises à jour.

Réflexion finale

L’expérience de Bridgestone rappelle avec force que la résilience ne repose pas uniquement sur des pare-feu. Elle exige une stratégie multicouche qui englobe le comportement humain, l’intelligence des terminaux, la récupération cloud et la supervision en temps réel. Le modèle de défense en six couches de Cy-Napea® constitue une feuille de route pour les organisations industrielles souhaitant protéger leur disponibilité, leur réputation et leur intégrité opérationnelle dans une ère de menaces algorithmiques.