Bridgestone vs. el algoritmo: una batalla por el control

El 2 de septiembre de 2025, Bridgestone Americas confirmó que estaba investigando un “incidente cibernético limitado” que interrumpió las operaciones en varias plantas de fabricación en América del Norte. Los sitios afectados incluían instalaciones en el condado de Aiken, Carolina del Sur, y Joliette, Quebec, ambas con paradas abruptas en la producción y fallos en los sistemas internos.

Aunque la empresa enfatizó que no se comprometieron datos de clientes ni interfaces externas, la naturaleza de la interrupción presentaba las características típicas de un ataque de ransomware: impacto operativo rápido, falta de atribución inmediata y un enfoque en entornos de tecnología operativa (OT). Ningún actor de amenaza ha reivindicado el ataque ni se ha divulgado públicamente una demanda de rescate, pero los analistas de ciberseguridad advierten que la atribución podría surgir en las próximas semanas.

La respuesta de Bridgestone fue rápida. Según su comunicado público, se activaron de inmediato los protocolos de contención y comenzó el análisis forense para evaluar el alcance de la violación. Los equipos de TI y ciberseguridad de la empresa trabajaron sin descanso para minimizar el impacto en la cadena de suministro y restaurar la producción.

Este incidente no es el primer encuentro de Bridgestone con el ransomware. En 2022, la empresa fue atacada por el grupo LockBit, que exfiltró y filtró datos sensibles en línea. La recurrencia de amenazas cibernéticas subraya la creciente vulnerabilidad de los fabricantes industriales, especialmente aquellos con sistemas OT complejos y cadenas de suministro globales.

Como señaló CyberNews, el momento de la violación en Bridgestone coincidió con un ataque separado a Jaguar Land Rover, atribuido a los Scattered LAPSUS$ Hunters, una coalición de grupos de ransomware que incluye a Scattered Spider, LAPSUS$ y ShinyHunters. Aunque no se ha establecido un vínculo directo, las interrupciones paralelas sugieren una campaña coordinada dirigida a los sectores automotriz e industrial.

Esta serie de artículos explorará:

La anatomía técnica de la violación en Bridgestone

La estrategia de respuesta y contención de la empresa

Implicaciones más amplias para la seguridad OT en la industria manufacturera

Lecciones para profesionales de ciberseguridad que operan en entornos híbridos IT/OT

En una era donde los actores del ransomware apuntan cada vez más al tiempo de actividad en lugar de a los datos, la experiencia de Bridgestone es un recordatorio contundente: la batalla por el control ya no es teórica—es operativa.

Cronología de una Disrupción Digital

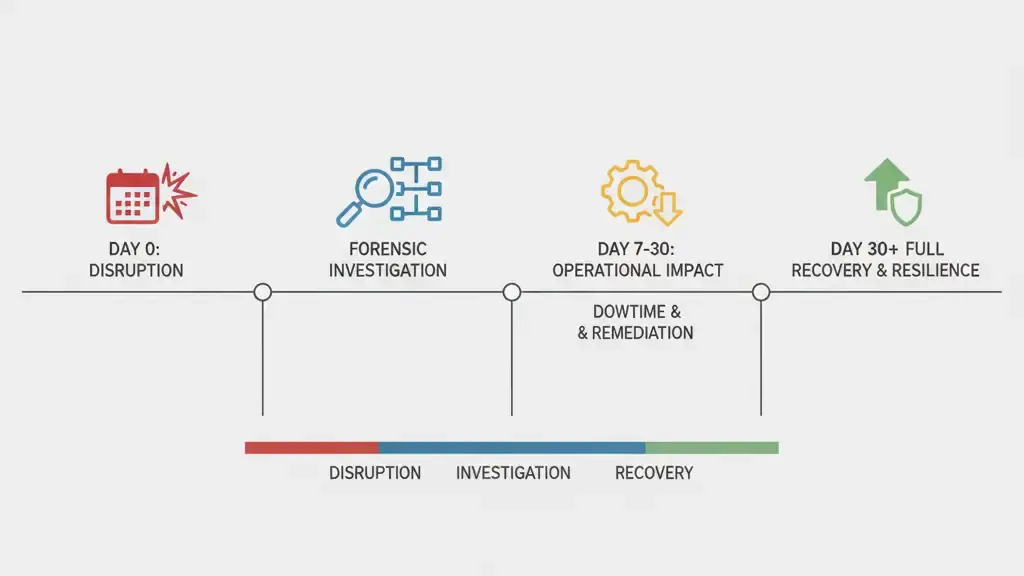

A principios de septiembre de 2025, Bridgestone Americas sufrió un incidente cibernético que interrumpió las operaciones en varias instalaciones de fabricación en América del Norte. Aunque la empresa no ha confirmado públicamente la implicación de ransomware, la naturaleza y el alcance de la interrupción sugieren fuertemente una intrusión dirigida en su infraestructura de tecnología operativa (OT). A continuación se presenta una cronología reconstruida basada en información pública y patrones estándar de respuesta a incidentes en la industria.

Cronología de los Eventos

2 de septiembre de 2025 — Primera interrupción en el condado de Aiken, Carolina del Sur

La planta de Bridgestone en el condado de Aiken reportó fallos inexplicables en los sistemas y detención de las líneas de producción. La empresa activó protocolos de contención e inició una investigación interna. La divulgación pública se limitó a una breve declaración que describía un “incidente cibernético” que afectaba a “algunas instalaciones de fabricación” (BleepingComputer).

3 de septiembre de 2025 — Planta de Joliette afectada

Se reportaron interrupciones similares en la planta de Bridgestone en Joliette, Quebec, una de sus instalaciones más grandes en Canadá. Los medios locales informaron sobre cierres operativos y fallos en los sistemas informáticos. Bridgestone amplió su análisis forense y confirmó que el problema no era aislado. No se reportaron compromisos en sistemas externos ni en datos de clientes.

4–5 de septiembre de 2025 — Contención y escalada

Bridgestone declaró públicamente que su equipo “respondió rápidamente para contener el problema conforme a nuestros protocolos establecidos.” La empresa no confirmó la implicación de ransomware, pero los analistas de ciberseguridad observaron señales típicas de este tipo de ataque: propagación rápida, interrupción de OT y falta de atribución inmediata. Ningún actor de amenaza ha reivindicado el ataque ni se ha divulgado una demanda de rescate (CyberNews).

6–10 de septiembre de 2025 — Investigación forense y alertas sectoriales

Bridgestone continuó con su investigación forense para determinar la causa raíz y el alcance de la violación. La cronología del incidente coincidió con un ciberataque separado a Jaguar Land Rover, atribuido a los Scattered LAPSUS$ Hunters—una coalición de grupos de ransomware que incluye a Scattered Spider, LAPSUS$ y ShinyHunters. Aunque no se ha establecido un vínculo directo, las interrupciones paralelas sugieren una posible campaña coordinada dirigida a los sectores automotriz e industrial.

11–14 de septiembre de 2025 — Restauración operativa y revisión estratégica

Bridgestone inició la restauración gradual de los sistemas afectados. Se lanzaron auditorías internas y consultas externas para evaluar vulnerabilidades y reforzar la segmentación OT. No se reportaron más interrupciones, aunque los plazos de recuperación completos no se han revelado.

Detalles Inferidos

Probabilidad de ransomware: Aunque Bridgestone no ha confirmado el uso de ransomware, el impacto operativo y la estrategia de contención son coherentes con este tipo de ataques. Esta inferencia se basa en incidentes anteriores, incluido el ataque de LockBit en 2022 (SecurityWeek).

Objetivo: sistemas OT: La interrupción de las líneas de producción sin evidencia de exfiltración de datos sugiere que los atacantes podrían haber apuntado a sistemas OT o interfaces de control supervisado. Esta es una tendencia creciente en las campañas de ransomware contra empresas industriales.

Atribución del actor de amenaza: Ningún grupo ha reivindicado la responsabilidad. La coincidencia con la violación de Jaguar Land Rover puede indicar tácticas o infraestructura compartida, pero la atribución sigue siendo especulativa.

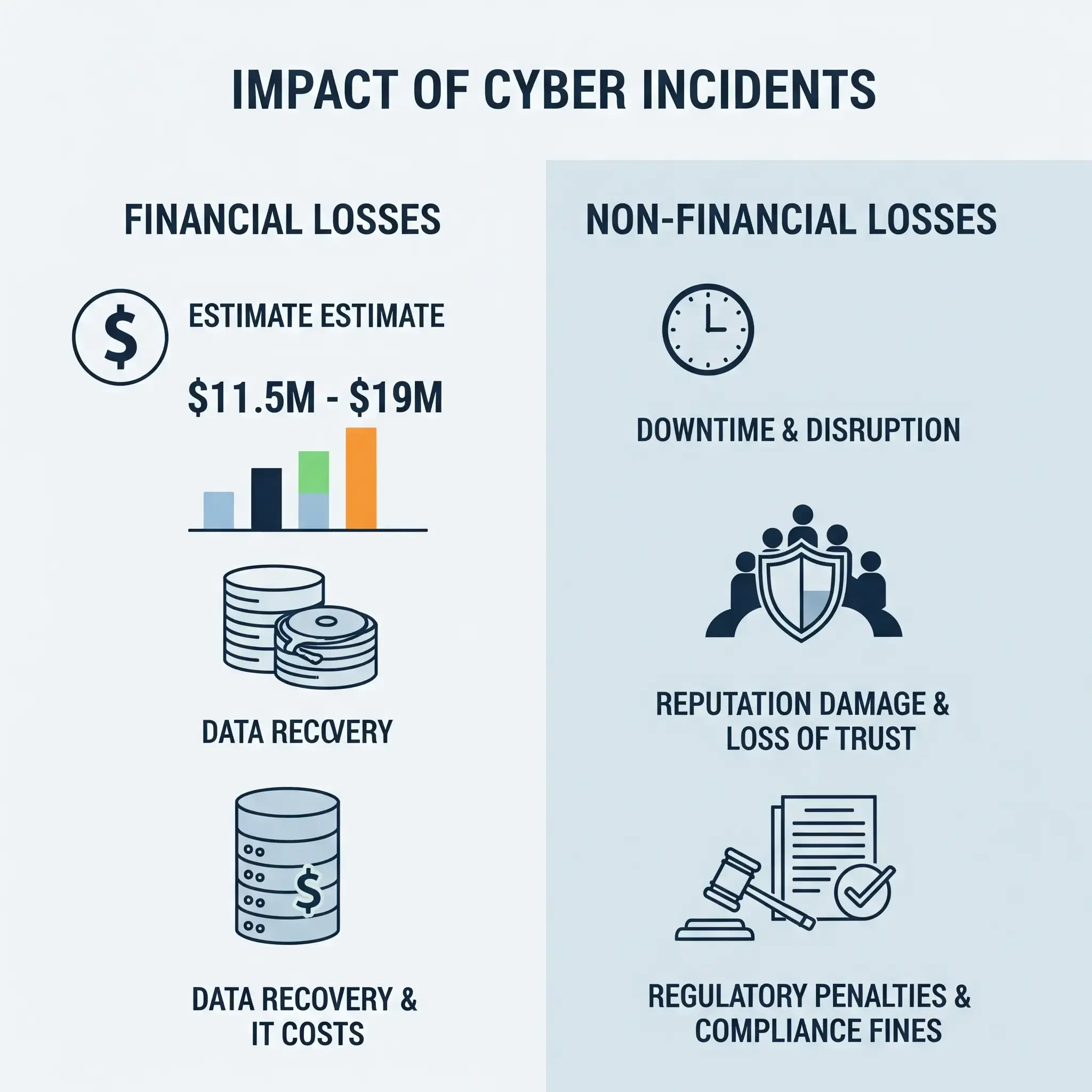

Evaluación del Impacto

El ciberataque a Bridgestone Americas a principios de septiembre de 2025 interrumpió las operaciones en instalaciones clave de fabricación en el condado de Aiken, Carolina del Sur, y en Joliette, Quebec. Aunque la empresa no ha revelado pérdidas financieras específicas, la magnitud y naturaleza de la interrupción permiten una estimación fundamentada de su impacto. Esta sección detalla tanto los costos financieros directos como las consecuencias estratégicas más amplias.

Pérdidas Financieras

1. Interrupción de la Producción

Las instalaciones de Bridgestone producen decenas de miles de neumáticos al día. La planta de Joliette por sí sola tiene una capacidad superior a 20.000 neumáticos diarios.

Pérdida estimada de ingresos por día: $2–3 millones por instalación

Duración de la interrupción: 2–3 días

Pérdida total estimada de producción: $8 millones–$12 millones

2. Costos Laborales y Tiempo Inactivo

A los empleados se les ofreció la opción de realizar mantenimiento preventivo o regresar a casa sin salario.

Costo estimado en salarios y pérdida de productividad: $500.000–$1 millón

3. Respuesta al Incidente y Análisis Forense

Bridgestone movilizó equipos internos y probablemente contrató consultores externos en ciberseguridad.

Costo estimado de contención, investigación y recuperación: $1 millón–$2 millones

Esto incluye análisis forense, restauración de sistemas y auditorías posteriores al incidente.

4. Interrupción de la Cadena de Suministro

Los envíos retrasados a fabricantes de equipos originales (OEM) y distribuidores pueden generar penalizaciones contractuales y pérdida de ventas.

Impacto estimado aguas abajo: $2 millones–$4 millones

Esta cifra contempla efectos en cascada en la logística y los canales minoristas de América del Norte.

Pérdidas No Financieras

1. Interrupción Operativa

El ataque detuvo las líneas de producción y afectó los sistemas internos, lo que requirió aislamiento total del sistema y una restauración por fases. Reiniciar los entornos OT es complejo y requiere tiempo.

2. Daño Reputacional

Este es el segundo gran incidente cibernético de Bridgestone en los últimos años, tras el ataque de ransomware LockBit en 2022. Las violaciones repetidas pueden generar preocupaciones entre socios, reguladores e inversores.

3. Exposición Estratégica

El incidente pone de relieve vulnerabilidades en la infraestructura OT de Bridgestone. Subraya la necesidad de mejorar la segmentación, los controles de acceso y la detección de amenazas en tiempo real.

4. Supervisión Regulatoria

Aunque no se comprometieron datos de clientes, Bridgestone podría enfrentar investigaciones por parte de reguladores estadounidenses y canadienses sobre su postura de ciberseguridad y protocolos de respuesta.

Impacto Total Estimado

| Categoría | Pérdida Estimada (USD) |

|---|---|

| Interrupción de la Producción | $8M–$12M |

| Costos Laborales y Tiempo Inactivo | $0.5M–$1M |

| Respuesta al Incidente y Análisis | $1M–$2M |

| Interrupción de la Cadena de Suministro | $2M–$4M |

| Pérdida Financiera Total Estimada | $11.5M–$19M |

Esta estimación no incluye daños reputacionales a largo plazo, costos regulatorios ni esfuerzos estratégicos de remediación, los cuales podrían aumentar el impacto total con el tiempo.

Construyendo Resiliencia con la Defensa de Seis Capas de Cy-Napea®

El ciberataque de septiembre de 2025 contra Bridgestone Americas interrumpió las operaciones en dos importantes instalaciones de fabricación y expuso las vulnerabilidades que enfrentan las empresas industriales cuando convergen los sistemas IT y OT. Aunque Bridgestone logró contener la brecha y reanudar las operaciones, el incidente subraya la necesidad de una estrategia de ciberseguridad integral y por capas.

La plataforma Cyber Cloud de Cy-Napea® ofrece una arquitectura de defensa en seis capas diseñada para prevenir, detectar y recuperarse de amenazas sofisticadas. Cada capa desempeña un papel crítico en la protección de la infraestructura contra el ransomware y el sabotaje operativo.

1. Formación en Concienciación sobre Seguridad

La formación en ciberseguridad de Cy-Napea® transforma la conformidad en cultura.

Actualizaciones mensuales en vídeo, simulaciones de phishing y módulos de aprendizaje gamificados ayudan a los empleados a reconocer amenazas y responder adecuadamente.

Un panel multiusuario permite a los administradores gestionar campañas y seguir el compromiso de los equipos.

2. Seguridad del Correo Electrónico

El módulo Email Security de Cy-Napea® proporciona protección integral contra phishing, malware y ataques de suplantación de identidad.

Implementación basada en MX: El tráfico de correo se enruta a través de la infraestructura segura de filtrado de Cy-Napea® mediante redirección de registros MX, permitiendo inspección completa y aplicación de políticas sin cambios en los clientes de correo.

Integración con Microsoft 365 y Google Workspace: Compatibilidad fluida mediante journaling o API, compatible con entornos híbridos y gestión centralizada de políticas.

Políticas de retención y archivo: Permite conservar correos electrónicos para fines legales y regulatorios, incluyendo funciones de eDiscovery y retención legal.

Gestión y reportes centralizados: Los administradores pueden gestionar políticas, monitorear eventos y generar informes de cumplimiento desde una única consola.

Funciones adicionales incluyen filtrado de URL, aislamiento de archivos adjuntos y detección de toma de control de cuentas.

3. Detección y Respuesta en Endpoints (EDR/XDR)

Cy-Napea® ofrece capacidades tanto de EDR como de XDR.

EDR proporciona telemetría en tiempo real, visualización de la cadena de ataque y aislamiento de endpoints.

XDR amplía la visibilidad en redes, cargas de trabajo en la nube y aplicaciones, permitiendo una respuesta coordinada y remediación automatizada.

4. Copia de seguridad y restauración

Los módulos Backup y Advanced Backup de Cy-Napea® garantizan la integridad de los datos y una recuperación rápida.

Las funciones incluyen copia de seguridad completa de imagen, recuperación granular de archivos, cifrado AES-256 y pruebas de arranque.

Estas herramientas permiten a las organizaciones recuperarse rápidamente de ataques de ransomware sin pagar rescate.

5. Recuperación ante desastres

El módulo Disaster Recovery proporciona conmutación instantánea por error a infraestructura en la nube, garantizando la continuidad del negocio.

Compatible con más de 20 tipos de cargas de trabajo en Windows, Linux, VMware y Microsoft 365.

La orquestación automatizada y el failback incremental reducen el tiempo de inactividad y simplifican la recuperación.

Las opciones de recuperación multicloud incluyen Cy-Napea® Cloud, Microsoft Azure y configuraciones híbridas.

6. Monitoreo y gestión remota (RMM)

El módulo RMM de Cy-Napea® ofrece supervisión proactiva y automatización inteligente en endpoints e infraestructura.

Monitoreo de salud del dispositivo: Rastrea CPU, memoria, uso de disco y estado del sistema para identificar problemas de rendimiento o anomalías.

Acceso remoto y resolución de problemas: Proporciona acceso remoto seguro para que los administradores de TI investiguen y resuelvan problemas sin presencia física.

Implementación de parches: Permite la instalación remota de actualizaciones de sistema operativo y aplicaciones para mantener la seguridad y el rendimiento.

Inventario de software y seguimiento de uso: Mantiene visibilidad sobre las aplicaciones instaladas y los patrones de uso para apoyar la gestión de licencias y el cumplimiento.

Alertas e informes: Genera alertas en tiempo real e informes periódicos sobre el estado del sistema, eventos de seguridad y estado de actualizaciones.

Reflexión final

La experiencia de Bridgestone es un recordatorio contundente de que la resiliencia no se construye solo con firewalls. Requiere una estrategia por capas que abarque el comportamiento humano, la inteligencia en endpoints, la recuperación en la nube y la supervisión en tiempo real. El modelo de defensa en seis capas de Cy-Napea® ofrece una hoja de ruta para las organizaciones industriales que buscan proteger su operatividad, reputación e integridad en una era de amenazas algorítmicas.