Bridgestone contro l’Algoritmo: una battaglia per il controllo

Il 2 settembre 2025, Bridgestone Americas ha confermato di essere impegnata in un’indagine su un “incidente informatico limitato” che ha interrotto le operazioni in diversi impianti di produzione in Nord America. I siti colpiti includono gli stabilimenti di Aiken County, Carolina del Sud, e Joliette, Québec, entrambi soggetti a improvvisi arresti della produzione e malfunzionamenti dei sistemi interni.

Sebbene l’azienda abbia sottolineato che nessun dato cliente o interfaccia esterna è stato compromesso, la natura dell’interruzione presenta le caratteristiche tipiche di un attacco ransomware: impatto operativo rapido, assenza di attribuzione immediata e un focus sugli ambienti di tecnologia operativa (OT). Nessun attore della minaccia ha rivendicato l’attacco e non è stata resa pubblica alcuna richiesta di riscatto, ma gli analisti di cybersicurezza avvertono che l’attribuzione potrebbe emergere nelle prossime settimane.

La risposta di Bridgestone è stata immediata. Secondo una dichiarazione pubblica, i protocolli di contenimento sono stati attivati subito e sono iniziate le analisi forensi per valutare l’entità della violazione. I team IT e di cybersicurezza dell’azienda hanno lavorato senza sosta per ridurre al minimo le conseguenze sulla catena di approvvigionamento e ripristinare la produzione.

Questo incidente non è il primo incontro di Bridgestone con il ransomware. Nel 2022, l’azienda è stata presa di mira dal gruppo LockBit, che ha esfiltrato e diffuso online dati sensibili. La ricorrenza di minacce informatiche evidenzia la crescente vulnerabilità dei produttori industriali, in particolare quelli con sistemi OT complessi e catene di fornitura globali.

Come riportato da CyberNews, la tempistica della violazione di Bridgestone ha coinciso con un attacco separato a Jaguar Land Rover, attribuito ai Scattered LAPSUS$ Hunters—una coalizione di gruppi ransomware tra cui Scattered Spider, LAPSUS$ e ShinyHunters. Sebbene non sia stato stabilito alcun collegamento diretto, le interruzioni parallele suggeriscono una campagna coordinata contro i settori automobilistico e manifatturiero.

Questa serie di articoli esplorerà:

L’anatomia tecnica della violazione subita da Bridgestone

La strategia di risposta e contenimento adottata dall’azienda

Le implicazioni più ampie per la sicurezza OT nel settore manifatturiero

Le lezioni per i professionisti della cybersicurezza che operano in ambienti IT/OT ibridi

In un’epoca in cui gli attori del ransomware puntano sempre più alla continuità operativa piuttosto che ai dati, l’esperienza di Bridgestone è un chiaro promemoria: la battaglia per il controllo non è più teorica—è operativa.

Cronologia di una Disgregazione Digitale

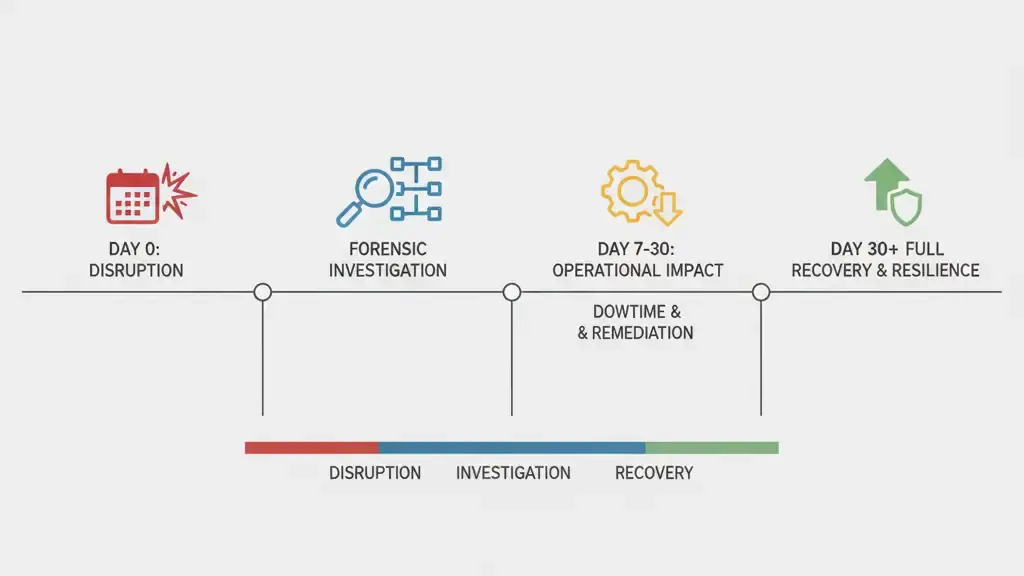

All'inizio di settembre 2025, Bridgestone Americas ha subito un incidente informatico che ha interrotto le operazioni in diversi impianti di produzione in Nord America. Sebbene l’azienda non abbia confermato pubblicamente il coinvolgimento di ransomware, la natura e la portata dell’interruzione suggeriscono fortemente un’intrusione mirata nella sua infrastruttura di tecnologia operativa (OT). Di seguito è riportata una cronologia ricostruita basata su informazioni pubblicamente disponibili e modelli di risposta agli incidenti riconosciuti nel settore.

Cronologia degli Eventi

2 settembre 2025 — Prima interruzione ad Aiken County, SC

Lo stabilimento Bridgestone di Aiken County, Carolina del Sud, ha segnalato interruzioni inspiegabili dei sistemi e il blocco delle linee di produzione. L’azienda ha attivato i protocolli di contenimento e avviato un’indagine interna. La comunicazione pubblica è stata limitata a una breve dichiarazione che descriveva un “incidente informatico” che ha colpito “alcuni impianti di produzione” (BleepingComputer).

3 settembre 2025 — Stabilimento di Joliette colpito

Interruzioni simili sono state segnalate presso lo stabilimento Bridgestone di Joliette, Québec, uno dei più grandi impianti canadesi dell’azienda. I media locali hanno riportato arresti operativi e guasti ai sistemi IT. Bridgestone ha ampliato l’analisi forense e ha confermato che il problema non era isolato. Non sono stati segnalati compromessi a sistemi esterni o dati dei clienti.

4–5 settembre 2025 — Contenimento ed escalation

Bridgestone ha dichiarato pubblicamente che il suo team “ha risposto rapidamente per contenere il problema in conformità con i protocolli stabiliti.” L’azienda non ha confermato il coinvolgimento di ransomware, ma gli analisti di cybersicurezza hanno osservato i segni distintivi di tale attacco: propagazione rapida, interruzione OT e assenza di attribuzione immediata. Nessun attore della minaccia ha rivendicato l’attacco e non è stata divulgata alcuna richiesta di riscatto (CyberNews).

6–10 settembre 2025 — Indagine forense e allerta settoriale

Bridgestone ha proseguito l’indagine forense per determinare la causa principale e l’entità della violazione. La tempistica dell’incidente ha coinciso con un attacco informatico separato a Jaguar Land Rover, attribuito ai Scattered LAPSUS$ Hunters—una coalizione di gruppi ransomware tra cui Scattered Spider, LAPSUS$ e ShinyHunters. Sebbene non sia stato stabilito alcun collegamento diretto, le interruzioni parallele suggeriscono una possibile campagna coordinata contro i settori automobilistico e manifatturiero.

11–14 settembre 2025 — Ripristino operativo e revisione strategica

Bridgestone ha avviato il ripristino graduale dei sistemi interessati. Sono stati avviati audit interni e consultazioni esterne per valutare le vulnerabilità e rafforzare la segmentazione OT. Non sono state segnalate ulteriori interruzioni, anche se i tempi di recupero completi non sono stati divulgati.

Dettagli dedotti

Probabilità di ransomware: Sebbene Bridgestone non abbia confermato il ransomware, l’impatto operativo e la strategia di contenimento sono coerenti con il comportamento tipico di tali attacchi. Questa deduzione si basa su incidenti precedenti, tra cui l’attacco LockBit del 2022 (SecurityWeek).

Targeting dei sistemi OT: L’interruzione delle linee di produzione senza prove di esfiltrazione di dati suggerisce che gli aggressori possano aver preso di mira sistemi OT o interfacce di controllo. Questa è una tendenza crescente nelle campagne ransomware contro aziende industriali.

Attribuzione dell’attacco: Nessun gruppo ha rivendicato la responsabilità. La sovrapposizione con la violazione di Jaguar Land Rover può indicare tattiche o infrastrutture condivise, ma l’attribuzione rimane speculativa.

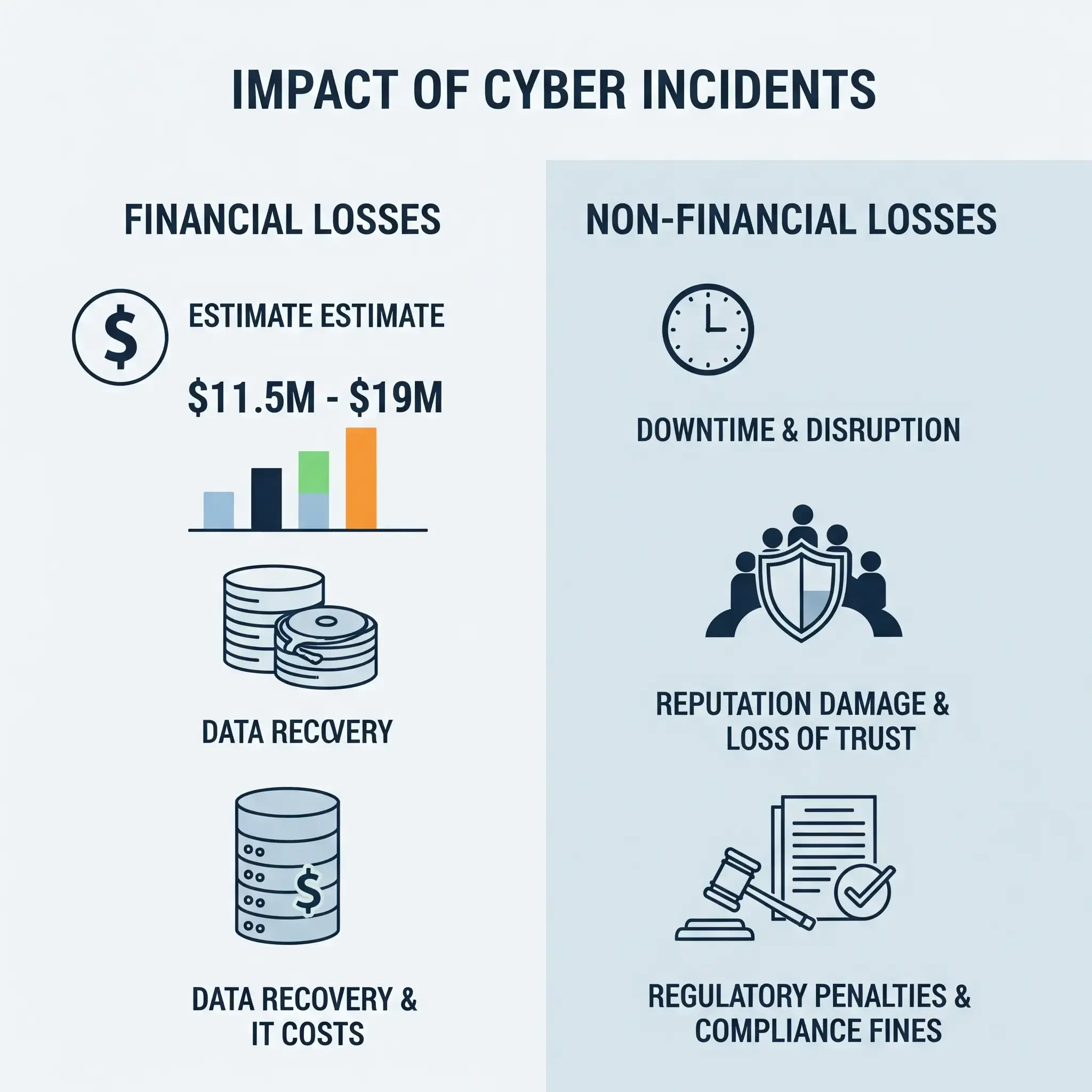

Valutazione delle Conseguenze

L’attacco informatico a Bridgestone Americas all’inizio di settembre 2025 ha interrotto le operazioni in impianti produttivi chiave situati nella contea di Aiken, Carolina del Sud, e a Joliette, Québec. Sebbene l’azienda non abbia divulgato perdite finanziarie specifiche, la portata e la natura dell’interruzione consentono una stima fondata del suo impatto. Questa sezione delinea sia i costi finanziari diretti che le conseguenze strategiche più ampie.

Perdite Finanziarie

1. Fermata della Produzione

Gli impianti Bridgestone producono decine di migliaia di pneumatici al giorno. Il solo stabilimento di Joliette ha una capacità superiore a 20.000 pneumatici al giorno.

Perdita di ricavi stimata al giorno: $2–3 milioni per impianto

Durata dell’interruzione: 2–3 giorni

Perdita totale stimata della produzione: $8–12 milioni

2. Costi del Lavoro e Tempo Inattivo

Ai dipendenti è stata offerta la possibilità di effettuare manutenzione preventiva o di tornare a casa senza retribuzione.

Costo stimato in salari e produttività persa: $500.000–$1 milione

3. Risposta all’Incidente e Analisi Forense

Bridgestone ha mobilitato team interni e probabilmente ha coinvolto consulenti esterni di cybersicurezza.

Costo stimato per contenimento, indagine e recupero: $1–2 milioni

Include analisi forense, ripristino dei sistemi e audit post-incidente.

4. Interruzione della Catena di Fornitura

Le spedizioni ritardate verso OEM e distributori possono comportare penali contrattuali e perdite di vendite.

Impatto stimato a valle: $2–4 milioni

Questa cifra tiene conto degli effetti a catena sulla logistica e sui canali retail nordamericani.

Perdite Non Finanziarie

1. Interruzione Operativa

L’attacco ha bloccato le linee di produzione e compromesso i sistemi interni, richiedendo l’isolamento completo dei sistemi e un ripristino graduale. Riavviare gli ambienti OT è complesso e richiede tempo.

2. Danno Reputazionale

Questo è il secondo grande incidente informatico per Bridgestone negli ultimi anni, dopo l’attacco ransomware LockBit del 2022. Violazioni ripetute possono sollevare preoccupazioni tra partner, regolatori e investitori.

3. Esposizione Strategica

L’incidente evidenzia vulnerabilità nell’infrastruttura OT di Bridgestone. Sottolinea la necessità di una segmentazione più efficace, controlli di accesso rafforzati e rilevamento delle minacce in tempo reale.

4. Controllo Regolatorio

Sebbene nessun dato cliente sia stato compromesso, Bridgestone potrebbe affrontare indagini da parte delle autorità di regolamentazione statunitensi e canadesi in merito alla sua postura di cybersicurezza e ai protocolli di risposta agli incidenti.

Impatto Totale Stimato

| Categoria | Perdita Stimata (USD) |

|---|---|

| Fermata della Produzione | $8M–$12M |

| Costi del Lavoro e Tempo Inattivo | $0.5M–$1M |

| Risposta all’Incidente e Analisi | $1M–$2M |

| Interruzione della Catena di Fornitura | $2M–$4M |

| Perdita Finanziaria Totale Stimata | $11.5M–$19M |

Questa stima non include danni reputazionali a lungo termine, costi regolatori o interventi strategici di recupero, che potrebbero aumentare ulteriormente l’impatto complessivo nel tempo.

Costruire Resilienza con la Difesa a Sei Livelli di Cy-Napea®

L’attacco informatico del settembre 2025 contro Bridgestone Americas ha interrotto le operazioni in due importanti impianti di produzione e ha messo in luce le vulnerabilità che le imprese industriali affrontano quando i sistemi IT e OT convergono. Sebbene Bridgestone sia riuscita a contenere la violazione e a riprendere le attività, l’incidente evidenzia la necessità di una strategia di cybersicurezza completa e multilivello.

La piattaforma Cyber Cloud di Cy-Napea® offre un’architettura di difesa a sei livelli progettata per prevenire, rilevare e recuperare da minacce sofisticate. Ogni livello svolge un ruolo cruciale nella protezione dell’infrastruttura da ransomware e sabotaggi operativi.

1. Formazione sulla Consapevolezza della Sicurezza

Il programma Cybersecurity Awareness Training di Cy-Napea® trasforma la conformità in cultura.

Aggiornamenti video mensili, simulazioni di phishing e moduli di apprendimento gamificati aiutano i dipendenti a riconoscere le minacce e a rispondere in modo appropriato.

Una dashboard multi-tenant consente agli amministratori di gestire le campagne e monitorare il coinvolgimento dei team.

2. Sicurezza Email

Il modulo Email Security di Cy-Napea® fornisce protezione completa contro phishing, malware e attacchi di impersonificazione.

Distribuzione basata su MX: Il traffico email viene instradato attraverso l’infrastruttura di filtraggio sicura di Cy-Napea® tramite reindirizzamento dei record MX, consentendo ispezione completa e applicazione delle policy senza modifiche ai client di posta.

Integrazione con Microsoft 365 e Google Workspace: Compatibilità fluida tramite journaling o API, supportando ambienti ibridi e gestione centralizzata delle policy.

Policy di conservazione e archiviazione: Consente la conservazione delle email per scopi legali e normativi, inclusa la funzionalità eDiscovery e legal hold.

Gestione e reportistica centralizzata: Gli amministratori possono gestire le policy, monitorare gli eventi e generare report di conformità da una console unica.

Funzionalità aggiuntive includono filtraggio degli URL, sandboxing degli allegati e rilevamento di compromissione degli account.

3. Rilevamento e Risposta degli Endpoint (EDR/XDR)

Cy-Napea® offre funzionalità sia di EDR che di XDR.

L’EDR fornisce telemetria in tempo reale, visualizzazione della catena di attacco e isolamento degli endpoint.

L’XDR amplia la visibilità su reti, carichi di lavoro cloud e applicazioni, consentendo una risposta coordinata e una remediation automatizzata.

4. Backup e Ripristino

I moduli Backup e Advanced Backup di Cy-Napea® garantiscono l’integrità dei dati e un recupero rapido.

Le funzionalità includono backup completo dell’immagine, recupero granulare dei file, crittografia AES-256 e test di avvio.

Questi strumenti permettono alle organizzazioni di riprendersi rapidamente da attacchi ransomware senza dover pagare alcun riscatto.

5. Ripristino in caso di disastro

Il modulo Disaster Recovery consente il failover immediato verso infrastrutture cloud, garantendo la continuità operativa.

Supporta oltre 20 tipi di carichi di lavoro su Windows, Linux, VMware e Microsoft 365.

L’orchestrazione automatizzata e il failback incrementale riducono i tempi di inattività e semplificano il processo di recupero.

Le opzioni di ripristino multi-cloud includono Cy-Napea® Cloud, Microsoft Azure e configurazioni ibride.

6. Monitoraggio e Gestione Remota (RMM)

Il modulo RMM di Cy-Napea® offre supervisione proattiva e automazione intelligente su endpoint e infrastrutture.

Monitoraggio dello stato dei dispositivi: Tiene traccia di CPU, memoria, utilizzo del disco e stato del sistema per identificare problemi di prestazioni o anomalie.

Accesso remoto e risoluzione dei problemi: Fornisce accesso sicuro per gli amministratori IT per indagare e risolvere problemi senza presenza fisica.

Distribuzione delle patch: Supporta l’installazione remota di aggiornamenti per sistemi operativi e applicazioni, mantenendo sicurezza e prestazioni.

Inventario software e tracciamento dell’utilizzo: Mantiene visibilità sulle applicazioni installate e sui modelli di utilizzo per la gestione delle licenze e la conformità.

Avvisi e reportistica: Genera avvisi in tempo reale e report periodici sullo stato del sistema, eventi di sicurezza e aggiornamenti.

Riflessione Finale

L’esperienza di Bridgestone è un chiaro promemoria che la resilienza non si costruisce solo con i firewall. Serve una strategia multilivello che abbracci il comportamento umano, l’intelligenza degli endpoint, il recupero cloud e la supervisione in tempo reale. Il modello di difesa a sei livelli di Cy-Napea® offre una guida concreta per le organizzazioni industriali che vogliono proteggere operatività, reputazione e integrità in un’epoca di minacce algoritmiche.