Хакери злоупотребяват с Avast Anti-Rootkit драйвера, за да деактивират защитите

В последната злонамерена кампания хакери са открити да използват стар и уязвим Avast Anti-Rootkit драйвер, за да избегнат откриването и да поемат контрола над целевите системи, като деактивират защитните компоненти. Тази сложна атака използва техника, известна като "bring-your-own-vulnerable-driver" (BYOVD), която позволява на зловредния софтуер да работи на ниво ядро и да прекратява критични процеси на сигурност.

Зловредният софтуер и неговият механизъм

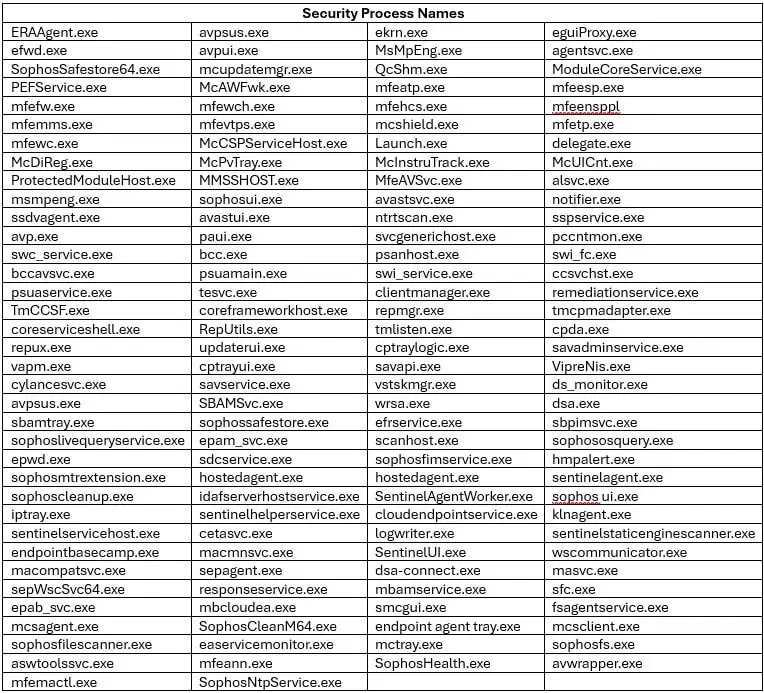

Зловредният софтуер, отговорен за тази атака, е вариант на AV Killer, който не принадлежи към конкретно семейство. Той включва твърдо кодирани списъци с 142 имена на процеси за сигурност от различни доставчици. Работейки на ниво ядро, драйверът осигурява достъп до критични части на операционната система, позволявайки на зловредния софтуер да прекратява тези процеси.

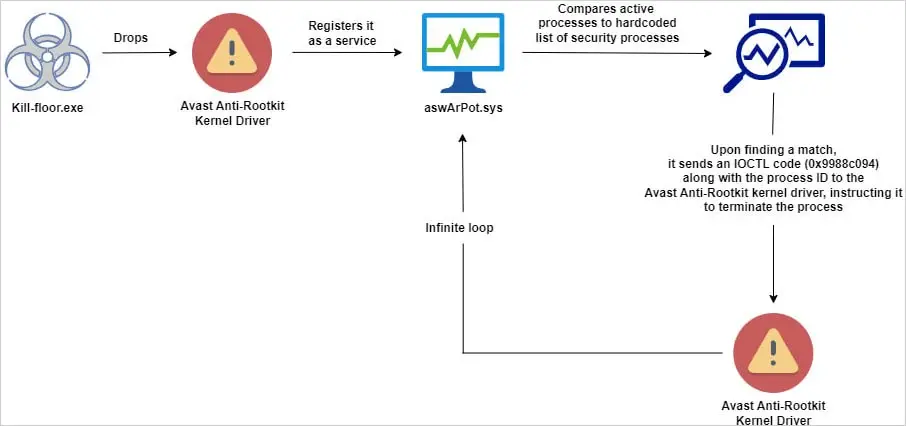

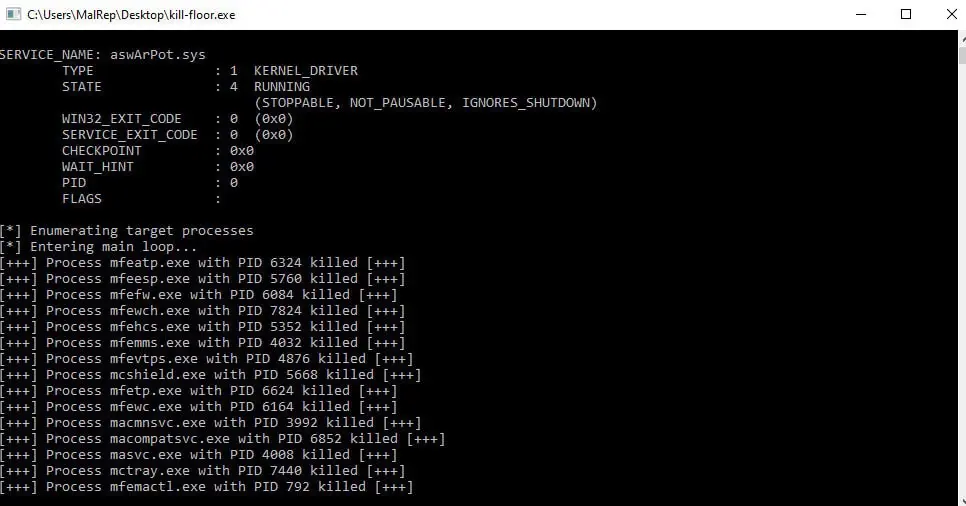

Изследователи по сигурността от Trellix откриха тази атака, отбелязвайки, че зловредният софтуер, наречен kill-floor.exe, пуска уязвимия драйвер ntfs.bin в папката по подразбиране на потребителя на Windows. След това зловредният софтуер създава услуга, наречена aswArPot.sys, използвайки Service Control (sc.exe) и регистрира драйвера. Той използва твърдо кодирани списъци с 142 процеса, свързани с инструменти за сигурност, и ги проверява спрямо множество снимки на активни процеси в системата. Когато се намери съвпадение, зловредният софтуер създава дескриптор за препратка към инсталирания Avast драйвер.

Злоупотреба с драйвера

Зловредният софтуер използва API DeviceIoControl, за да издаде необходимите IOCTL команди за прекратяване на целевите процеси. Този метод позволява на зловредния софтуер да деактивира решения за сигурност от различни доставчици, включително McAfee, Symantec (Broadcom), Sophos, Avast, Trend Micro, Microsoft Defender, SentinelOne, ESET и BlackBerry. С деактивирани защити, зловредният софтуер може да извършва злонамерени дейности без да предизвиква аларми или да бъде блокиран.

Исторически контекст и подобни атаки

Тази техника не е напълно нова. В началото на 2022 г. изследователи от Trend Micro наблюдаваха подобни процедури при разследване на атака с AvosLocker ransomware. През декември 2021 г. екипът за инцидентни реакции на Stroz Friedberg откри, че Cuba ransomware използва скрипт, който злоупотребява с функция в ядрото на Avast Anti-Rootkit драйвера, за да убие решения за сигурност на системите на жертвите.

По същото време изследователи от SentinelLabs откриха две сериозни уязвимости (CVE-2022-26522 и CVE-2022-26523) в Avast Anti-Rootkit драйвера, които са съществували от 2016 г. Тези уязвимости могат да бъдат използвани за ескалиране на привилегии и деактивиране на продукти за сигурност. Avast адресира тези проблеми с актуализации за сигурност през декември 2021 г.

Как да останете в безопасност

За да се защитите от атаки, които злоупотребяват с уязвими драйвери, обмислете следните мерки:

Редовно актуализирайте софтуера за сигурност: Уверете се, че всички софтуери за сигурност и драйвери са актуализирани с най-новите пачове и актуализации. Това помага за смекчаване на известни уязвимости.

Прилагайте списъци за блокиране на драйвери: Използвайте списъци за блокиране на драйвери, за да предотвратите инсталирането на известни уязвими драйвери. Microsoft предоставя файл с политика за блокиране на уязвими драйвери, който се актуализира с всяко голямо издание на Windows и е активен по подразбиране в Windows 11 2022 и по-късни версии.

Използвайте решения за откриване и реакция на крайни точки (EDR): Разположете EDR решения, които могат да откриват и реагират на подозрителни дейности, включително опити за злоупотреба с уязвими драйвери.

Наблюдавайте и одитирайте системите: Редовно наблюдавайте и одитирайте системите за необичайни дейности или промени, като създаване на нови услуги или инсталиране на неочаквани драйвери.

Използвайте контрол на приложенията: Използвайте решения за контрол на приложенията, за да ограничите изпълнението на неоторизирани приложения и драйвери. Това може да помогне за предотвратяване на зловреден софтуер да пуска и изпълнява уязвими драйвери.

Обучавайте и информирайте персонала: Уверете се, че ИТ персоналът и потребителите са наясно с рисковете, свързани с уязвими драйвери, и значението на поддържането на актуални мерки за сигурност.

Как Cy-Napea® може да помогне

Cy-Napea® предлага цялостен пакет от усъвършенствани решения за киберсигурност, предназначени да защитават срещу сложни заплахи като описаната. Ето как Cy-Napea® може да подобри вашата сигурност:

Откриване и реакция на крайни точки (EDR): Възможностите на Cy-Napea® за EDR гарантират, че всяка крайна точка е внимателно наблюдавана и защитена. Това помага за откриване и реагиране на заплахи в реално време, минимизиране на щетите и осигуряване на бързо възстановяване.

Разширено откриване и реакция (XDR): Чрез интегриране на данни от множество слоеве за сигурност, XDR на Cy-Napea® предоставя цялостен поглед върху заплахите, което позволява по-ефективно откриване и реакция.

Управлявано откриване и реакция (MDR): Услугата MDR на Cy-Napea® предлага 24/7 наблюдение от експерти по киберсигурност, което гарантира, че заплахите се идентифицират и смекчават бързо.

Оценки на уязвимостта: Редовните оценки на уязвимостта помагат да се идентифицират и адресират потенциални слабости в системите ви, преди да бъдат експлоатирани.

Централизирано управление: Cy-Napea® предоставя централизирано управление на политиките и конфигурациите за сигурност, което улеснява прилагането на мерки за сигурност на всички устройства.

Предотвратяване на загуба на данни (DLP): Защитете чувствителните данни от неоторизиран достъп и ексфилтрация с решенията за DLP на Cy-Napea®.

Чрез използване на усъвършенстваните решения за киберсигурност на Cy-Napea®, организациите могат значително да укрепят защитата си срещу атаки, които злоупотребяват с уязвими драйвери и други сложни заплахи.

Прочетете оригиналната статия тук