Les Hackers Exploitent le Pilote Anti-Rootkit d'Avast pour Désactiver les Défenses de Sécurité

Dans une campagne malveillante récente, des hackers ont été découverts exploitant un ancien pilote anti-rootkit d'Avast, légitime mais vulnérable, pour échapper à la détection et prendre le contrôle des systèmes cibles en désactivant les composants de sécurité. Cette attaque sophistiquée utilise une technique connue sous le nom de "bring-your-own-vulnerable-driver" (BYOVD), permettant au malware d'opérer au niveau du noyau et de terminer les processus de sécurité critiques.

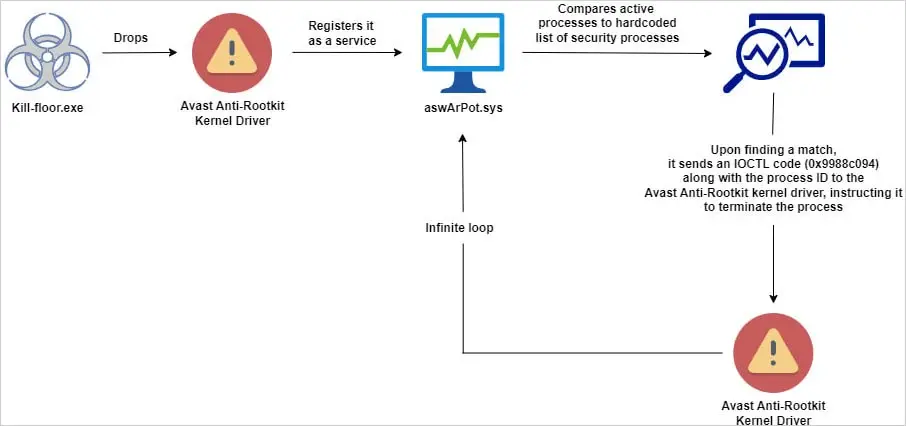

Le Malware et Son Mécanisme

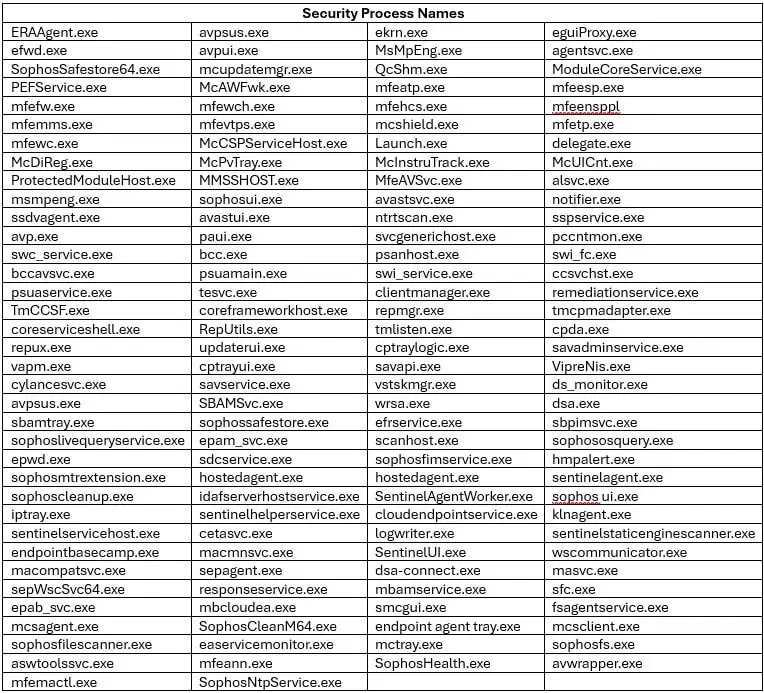

Le malware responsable de cette attaque est une variante d'un AV Killer, ne appartenant à aucune famille spécifique. Il inclut une liste codée en dur de 142 noms de processus de sécurité provenant de divers fournisseurs. En opérant au niveau du noyau, le pilote donne accès à des parties critiques du système d'exploitation, permettant au malware de terminer ces processus.

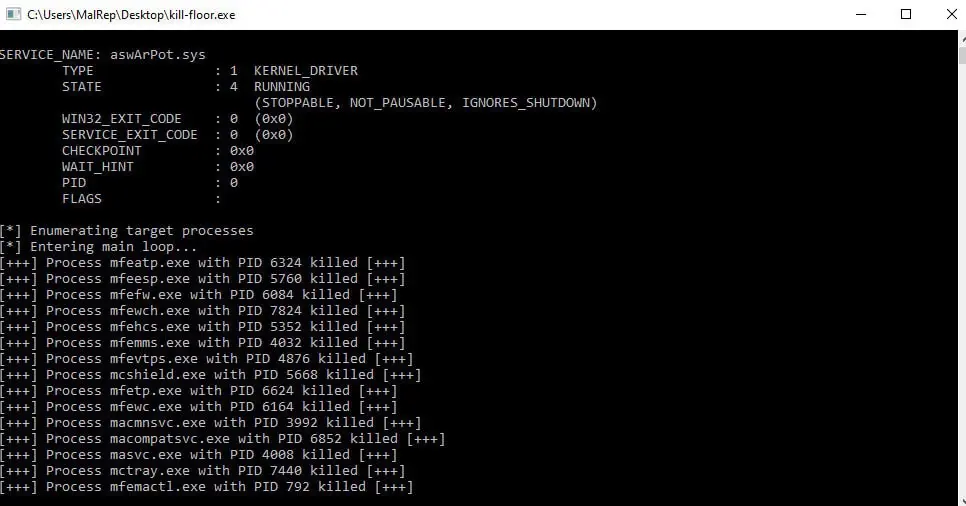

Les chercheurs en sécurité de Trellix ont découvert cette attaque, notant que le malware, nommé kill-floor.exe, dépose le pilote vulnérable ntfs.bin dans le dossier utilisateur par défaut de Windows. Le malware crée ensuite un service nommé aswArPot.sys en utilisant le Service Control (sc.exe) et enregistre le pilote. Il utilise une liste codée en dur de 142 processus associés aux outils de sécurité, les vérifiant contre plusieurs instantanés des processus actifs sur le système. Lorsqu'une correspondance est trouvée, le malware crée un handle pour référencer le pilote Avast installé.

Exploitation du Pilote

Le malware utilise l'API DeviceIoControl pour émettre les commandes IOCTL nécessaires afin de terminer les processus ciblés. Cette méthode permet au malware de désactiver les solutions de sécurité de divers fournisseurs, y compris McAfee, Symantec (Broadcom), Sophos, Avast, Trend Micro, Microsoft Defender, SentinelOne, ESET et BlackBerry. Avec les défenses désactivées, le malware peut effectuer des activités malveillantes sans déclencher d'alertes ou être bloqué.

Contexte Historique et Attaques Similaires

Cette technique n'est pas entièrement nouvelle. Début 2022, des chercheurs de Trend Micro ont observé des procédures similaires lors de l'enquête sur une attaque de ransomware AvosLocker. En décembre 2021, l'équipe des services de réponse aux incidents de Stroz Friedberg a découvert que le ransomware Cuba utilisait un script pour abuser d'une fonction du pilote de noyau anti-rootkit d'Avast pour tuer les solutions de sécurité sur les systèmes des victimes.

À peu près à la même époque, les chercheurs de SentinelLabs ont découvert deux vulnérabilités de haute gravité (CVE-2022-26522 et CVE-2022-26523) dans le pilote anti-rootkit d'Avast, présentes depuis 2016. Ces vulnérabilités pouvaient être exploitées pour escalader les privilèges et désactiver les produits de sécurité. Avast a corrigé ces problèmes avec des mises à jour de sécurité en décembre 2021.

Comment Rester en Sécurité.

Pour se protéger contre les attaques exploitant des pilotes vulnérables, considérez les mesures suivantes :

Mettre à Jour Régulièrement les Logiciels de Sécurité : Assurez-vous que tous les logiciels de sécurité et pilotes sont à jour avec les derniers correctifs et mises à jour. Cela aide à atténuer les vulnérabilités connues.

Implémenter des Listes de Blocage de Pilotes : Utilisez des listes de blocage de pilotes pour empêcher l'installation de pilotes vulnérables connus. Microsoft fournit un fichier de politique de liste de blocage de pilotes vulnérables, mis à jour à chaque nouvelle version majeure de Windows et actif par défaut sur Windows 11 2022 et versions ultérieures.

Utiliser des Solutions de Détection et de Réponse aux Points de Terminaison (EDR) : Déployez des solutions EDR qui peuvent détecter et répondre aux activités suspectes, y compris les tentatives d'exploitation de pilotes vulnérables.

Surveiller et Auditer les Systèmes : Surveillez et auditez régulièrement les systèmes pour détecter des activités ou des changements inhabituels, tels que la création de nouveaux services ou l'installation de pilotes inattendus.

Employer le Contrôle des Applications : Utilisez des solutions de contrôle des applications pour restreindre l'exécution d'applications et de pilotes non autorisés. Cela peut aider à empêcher les malwares de déposer et d'exécuter des pilotes vulnérables.

Éduquer et Former le Personnel : Assurez-vous que le personnel informatique et les utilisateurs sont conscients des risques associés aux pilotes vulnérables et de l'importance de maintenir des mesures de sécurité à jour.

Comment Cy-Napea® Peut Vous Aider

Cy-Napea® offre une suite complète de solutions de cybersécurité avancées conçues pour protéger contre les menaces sophistiquées comme celle décrite. Voici comment Cy-Napea® peut améliorer votre posture de sécurité :

Détection et Réponse aux Points de Terminaison (EDR) : Les capacités EDR de Cy-Napea® garantissent que chaque point de terminaison est minutieusement surveillé et protégé. Cela aide à détecter et à répondre aux menaces en temps réel, minimisant les dommages et assurant une récupération rapide.

Détection et Réponse Étendues (XDR) : En intégrant des données provenant de plusieurs couches de sécurité, le XDR de Cy-Napea® fournit une vue holistique des menaces, permettant une détection et une réponse plus efficaces.

Détection et Réponse Gérées (MDR) : Le service MDR de Cy-Napea® offre une surveillance 24/7 par des experts en cybersécurité, garantissant que les menaces sont identifiées et atténuées rapidement.

Évaluations de Vulnérabilité : Des évaluations régulières des vulnérabilités aident à identifier et à traiter les faiblesses potentielles de vos systèmes avant qu'elles ne puissent être exploitées.

Gestion Centralisée : Cy-Napea® fournit une gestion centralisée des politiques et configurations de sécurité, facilitant l'application des mesures de sécurité sur tous les appareils.

Prévention de la Perte de Données (DLP) : Protégez les données sensibles contre les accès non autorisés et l'exfiltration avec les solutions DLP de Cy-Napea®.

En tirant parti des solutions de cybersécurité avancées de Cy-Napea®, les organisations peuvent renforcer considérablement leurs défenses contre les attaques exploitant des pilotes vulnérables et d'autres menaces sophistiquées.

Lisez l'article original ici