Gli Hacker Sfruttano il Driver Anti-Rootkit di Avast per Disattivare le Difese di Sicurezza

In una recente campagna malevola, gli hacker sono stati scoperti a sfruttare un vecchio driver Anti-Rootkit di Avast, legittimo ma vulnerabile, per evitare la rilevazione e prendere il controllo dei sistemi bersaglio disattivando i componenti di sicurezza. Questo attacco sofisticato utilizza una tecnica nota come "bring-your-own-vulnerable-driver" (BYOVD), che consente al malware di operare a livello di kernel e terminare i processi di sicurezza critici.

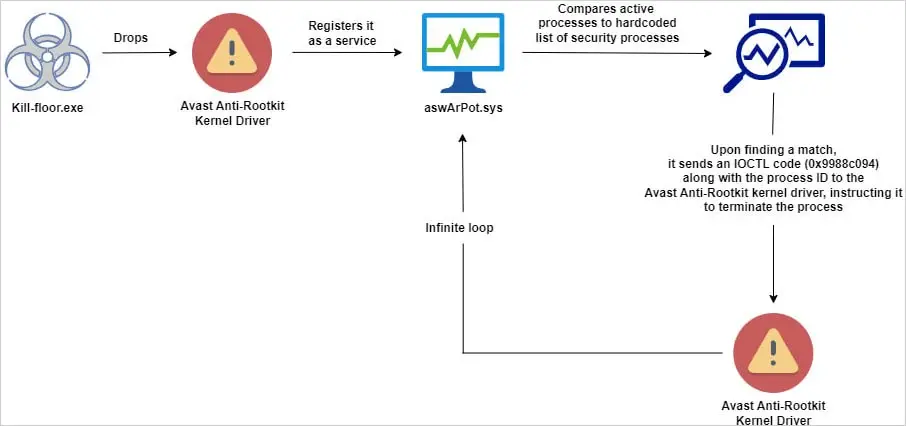

Il Malware e il Suo Meccanismo

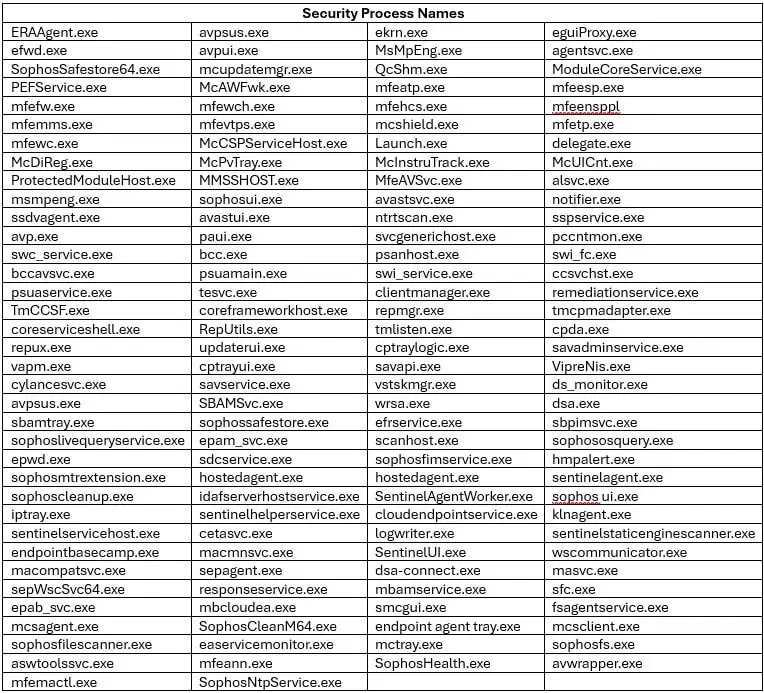

Il malware responsabile di questo attacco è una variante di un AV Killer, non appartenente a una famiglia specifica. Include un elenco codificato di 142 nomi di processi di sicurezza di vari fornitori. Operando a livello di kernel, il driver fornisce accesso a parti critiche del sistema operativo, permettendo al malware di terminare questi processi.

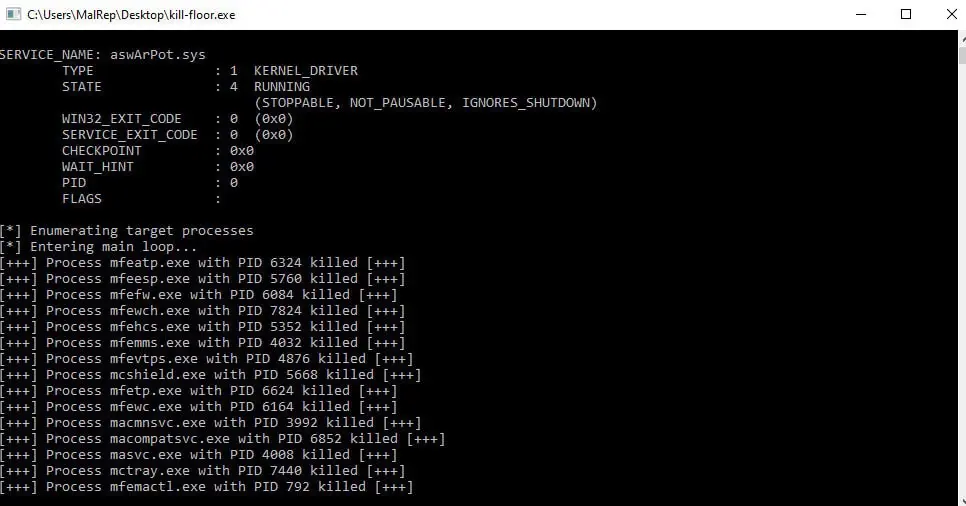

I ricercatori di sicurezza di Trellix hanno scoperto questo attacco, notando che il malware, chiamato kill-floor.exe, rilascia il driver vulnerabile ntfs.bin nella cartella utente predefinita di Windows. Il malware crea quindi un servizio chiamato aswArPot.sys utilizzando il Service Control (sc.exe) e registra il driver. Utilizza un elenco codificato di 142 processi associati agli strumenti di sicurezza, controllandoli rispetto a più istantanee dei processi attivi sul sistema. Quando trova una corrispondenza, il malware crea un handle per fare riferimento al driver Avast installato.

Sfruttamento del Driver

Il malware utilizza l'API DeviceIoControl per emettere i comandi IOCTL necessari per terminare i processi mirati. Questo metodo consente al malware di disattivare le soluzioni di sicurezza di vari fornitori, tra cui McAfee, Symantec (Broadcom), Sophos, Avast, Trend Micro, Microsoft Defender, SentinelOne, ESET e BlackBerry. Con le difese disattivate, il malware può eseguire attività malevole senza attivare allarmi o essere bloccato.

Historical Context and Similar AttacksContesto Storico e Attacchi Simili

Questa tecnica non è del tutto nuova. All'inizio del 2022, i ricercatori di Trend Micro hanno osservato procedure simili durante l'indagine su un attacco ransomware AvosLocker. Nel dicembre 2021, il team di Incident Response Services di Stroz Friedberg ha scoperto che il ransomware Cuba utilizzava uno script per abusare di una funzione nel driver kernel Anti-Rootkit di Avast per disattivare le soluzioni di sicurezza sui sistemi delle vittime.

Nello stesso periodo, i ricercatori di SentinelLabs hanno scoperto due vulnerabilità di alta gravità (CVE-2022-26522 e CVE-2022-26523) nel driver Anti-Rootkit di Avast, presenti dal 2016. Queste vulnerabilità potevano essere sfruttate per aumentare i privilegi e disattivare i prodotti di sicurezza. Avast ha risolto questi problemi con aggiornamenti di sicurezza nel dicembre 2021.

Come Rimanere al Sicuro

Per proteggersi dagli attacchi che sfruttano driver vulnerabili, considerare le seguenti misure:

Aggiornare Regolarmente il Software di Sicurezza: Assicurarsi che tutti i software di sicurezza e i driver siano aggiornati con le ultime patch e aggiornamenti. Questo aiuta a mitigare le vulnerabilità conosciute.

Implementare Liste di Blocco dei Driver: Utilizzare liste di blocco dei driver per prevenire l'installazione di driver vulnerabili conosciuti. Microsoft fornisce un file di politica di lista di blocco dei driver vulnerabili, aggiornato con ogni nuova versione principale di Windows e attivo per impostazione predefinita su Windows 11 2022 e versioni successive.

Utilizzare Soluzioni di Endpoint Detection and Response (EDR): Distribuire soluzioni EDR che possono rilevare e rispondere ad attività sospette, inclusi tentativi di sfruttare driver vulnerabili.

Monitorare e Audire i Sistemi: Monitorare e audire regolarmente i sistemi per attività o cambiamenti insoliti, come la creazione di nuovi servizi o l'installazione di driver inattesi.

Impiego del Controllo delle Applicazioni: Utilizzare soluzioni di controllo delle applicazioni per limitare l'esecuzione di applicazioni e driver non autorizzati. Questo può aiutare a prevenire che il malware rilasci e esegua driver vulnerabili.

Educare e Formare il Personale: Assicurarsi che il personale IT e gli utenti siano consapevoli dei rischi associati ai driver vulnerabili e dell'importanza di mantenere aggiornate le misure di sicurezza.

Come Cy-Napea® Può Aiutare

Cy-Napea® offre una suite completa di soluzioni avanzate di cybersecurity progettate per proteggere contro minacce sofisticate come quella descritta. Ecco come Cy-Napea® può migliorare la vostra sicurezza:

Endpoint Detection and Response (EDR): Le capacità EDR di Cy-Napea® garantiscono che ogni endpoint sia attentamente monitorato e protetto. Questo aiuta a rilevare e rispondere alle minacce in tempo reale, minimizzando i danni e garantendo un rapido recupero.

Extended Detection and Response (XDR): Integrando dati da più livelli di sicurezza, l'XDR di Cy-Napea® fornisce una visione olistica delle minacce, consentendo una rilevazione e una risposta più efficaci.

Managed Detection and Response (MDR): Il servizio MDR di Cy-Napea® offre monitoraggio 24/7 da parte di esperti di cybersecurity, garantendo che le minacce siano identificate e mitigate rapidamente.

Valutazioni delle Vulnerabilità: Le valutazioni regolari delle vulnerabilità aiutano a identificare e affrontare potenziali debolezze nei vostri sistemi prima che possano essere sfruttate.

Gestione Centralizzata: Cy-Napea® fornisce una gestione centralizzata delle politiche e delle configurazioni di sicurezza, facilitando l'applicazione delle misure di sicurezza su tutti i dispositivi.

Prevenzione della Perdita di Dati (DLP): Proteggete i dati sensibili dall'accesso non autorizzato e dall'esfiltrazione con le soluzioni DLP di Cy-Napea®.

Sfruttando le soluzioni avanzate di cybersecurity di Cy-Napea®, le organizzazioni possono rafforzare significativamente le loro difese contro gli attacchi che sfruttano driver vulnerabili e altre minacce sofisticate.

Leggi l'articolo originale qui