Hackerlar Avast Anti-Rootkit Sürücüsünü Kötüye Kullanarak Güvenlik Savunmalarını Devre Dışı Bırakıyor

Son zamanlarda keşfedilen kötü niyetli bir kampanyada, hackerlar eski ve savunmasız bir Avast Anti-Rootkit sürücüsünü kullanarak tespit edilmekten kaçınıyor ve hedef sistemlerin kontrolünü ele geçirerek güvenlik bileşenlerini devre dışı bırakıyor. Bu sofistike saldırı, kötü amaçlı yazılımın çekirdek seviyesinde çalışmasına ve kritik güvenlik süreçlerini sonlandırmasına olanak tanıyan "kendi savunmasız sürücünüzü getirin" (BYOVD) adlı bir tekniği kullanıyor.

Kötü Amaçlı Yazılım ve Mekanizması

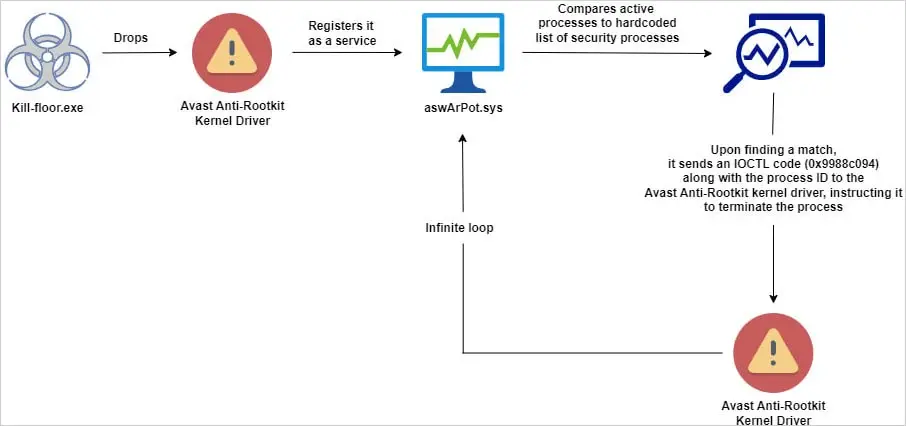

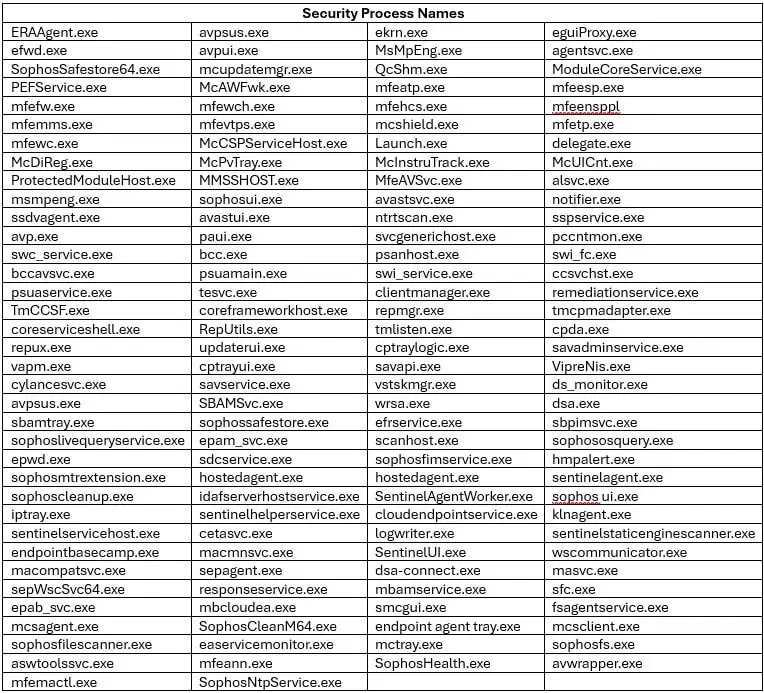

Bu saldırıdan sorumlu kötü amaçlı yazılım, belirli bir aileye ait olmayan bir AV Killer varyantıdır. Çeşitli satıcılardan 142 güvenlik süreci adının sabit kodlanmış bir listesini içerir. Çekirdek seviyesinde çalışarak, sürücü işletim sisteminin kritik bölümlerine erişim sağlar ve kötü amaçlı yazılımın bu süreçleri sonlandırmasına olanak tanır.

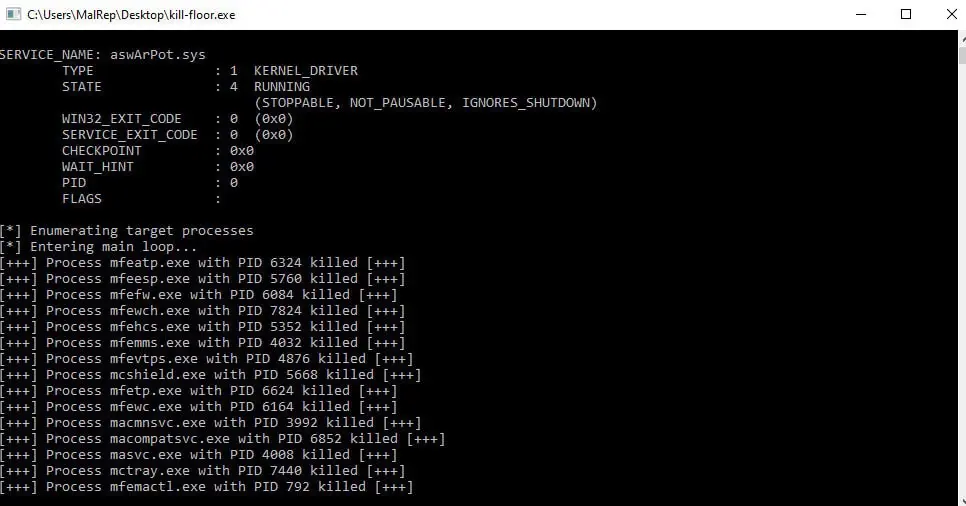

Trellix'teki güvenlik araştırmacıları bu saldırıyı keşfetti ve kötü amaçlı yazılımın kill-floor.exe adını taşıdığını ve savunmasız sürücü ntfs.bin dosyasını varsayılan Windows kullanıcı klasörüne bıraktığını belirtti. Kötü amaçlı yazılım daha sonra aswArPot.sys adında bir hizmet oluşturur ve Service Control (sc.exe) kullanarak sürücüyü kaydeder. Güvenlik araçlarıyla ilişkili 142 sürecin sabit kodlanmış bir listesini kullanır ve bunları sistemdeki aktif süreçlerin birden fazla anlık görüntüsüne karşı kontrol eder. Bir eşleşme bulunduğunda, kötü amaçlı yazılım yüklü Avast sürücüsüne referans vermek için bir handle oluşturur.

Sürücünün Kötüye Kullanılması

Kötü amaçlı yazılım, hedeflenen süreçleri sonlandırmak için gerekli IOCTL komutlarını vermek üzere DeviceIoControl API'sini kullanır. Bu yöntem, kötü amaçlı yazılımın McAfee, Symantec (Broadcom), Sophos, Avast, Trend Micro, Microsoft Defender, SentinelOne, ESET ve BlackBerry gibi çeşitli satıcılardan güvenlik çözümlerini devre dışı bırakmasına olanak tanır. Savunmalar devre dışı bırakıldığında, kötü amaçlı yazılım kullanıcıya uyarı vermeden veya engellenmeden kötü niyetli faaliyetler gerçekleştirebilir.

Tarihsel Bağlam ve Benzer Saldırılar

Bu teknik tamamen yeni değildir. 2022'nin başlarında, Trend Micro'daki araştırmacılar, bir AvosLocker fidye yazılımı saldırısını araştırırken benzer prosedürler gözlemlediler. Aralık 2021'de, Stroz Friedberg Olay Müdahale Hizmetleri ekibi, Cuba fidye yazılımının, kurban sistemlerindeki güvenlik çözümlerini devre dışı bırakmak için Avast'ın Anti-Rootkit çekirdek sürücüsündeki bir işlevi kötüye kullanan bir komut dosyası kullandığını keşfetti.

Aynı dönemde, SentinelLabs araştırmacıları, 2016'dan beri mevcut olan Avast Anti-Rootkit sürücüsünde iki yüksek dereceli güvenlik açığı (CVE-2022-26522 ve CVE-2022-26523) keşfettiler. Bu güvenlik açıkları, ayrıcalıkları yükseltmek ve güvenlik ürünlerini devre dışı bırakmak için kullanılabilir. Avast, bu sorunları Aralık 2021'de güvenlik güncellemeleriyle sessizce ele aldı.

Nasıl Güvende Kalınır

Savunmasız sürücüleri kötüye kullanan saldırılara karşı korunmak için şu önlemleri göz önünde bulundurun:

Güvenlik Yazılımlarını Düzenli Olarak Güncelleyin: Tüm güvenlik yazılımlarının ve sürücülerin en son yamalar ve güncellemelerle güncel olduğundan emin olun. Bu, bilinen güvenlik açıklarını hafifletmeye yardımcı olur.

Sürücü Engelleme Listeleri Uygulayın: Bilinen savunmasız sürücülerin yüklenmesini önlemek için sürücü engelleme listelerini kullanın. Microsoft, her büyük Windows sürümüyle güncellenen ve Windows 11 2022 ve sonraki sürümlerde varsayılan olarak etkin olan savunmasız sürücü engelleme politikası dosyası sağlar.

Uç Nokta Tespit ve Yanıt (EDR) Çözümleri Kullanın: Savunmasız sürücüleri kötüye kullanma girişimleri de dahil olmak üzere şüpheli faaliyetleri tespit edebilen ve yanıt verebilen EDR çözümleri dağıtın.

Sistemleri İzleyin ve Denetleyin: Yeni hizmetlerin oluşturulması veya beklenmedik sürücülerin yüklenmesi gibi olağandışı faaliyetler veya değişiklikler için sistemleri düzenli olarak izleyin ve denetleyin.

Uygulama Kontrolü Kullanın: Yetkisiz uygulamaların ve sürücülerin çalıştırılmasını kısıtlamak için uygulama kontrol çözümlerini kullanın. Bu, kötü amaçlı yazılımların savunmasız sürücüleri bırakmasını ve çalıştırmasını önlemeye yardımcı olabilir.

Personeli Eğitin ve Bilinçlendirin: BT personelinin ve kullanıcıların savunmasız sürücülerin riskleri ve güncel güvenlik önlemlerinin önemi konusunda bilinçli olduğundan emin olun.

Cy-Napea® Nasıl Yardımcı Olabilir

Cy-Napea®, bu tür sofistike tehditlere karşı koruma sağlamak için tasarlanmış kapsamlı bir ileri düzey siber güvenlik çözümleri paketi sunar. Cy-Napea® güvenlik duruşunuzu şu şekilde iyileştirebilir:

Uç Nokta Tespit ve Yanıt (EDR): Cy-Napea®'nın EDR yetenekleri, her uç noktanın titizlikle izlenmesini ve korunmasını sağlar. Bu, tehditlerin gerçek zamanlı olarak tespit edilmesine ve yanıt verilmesine yardımcı olur, hasarı en aza indirir ve hızlı kurtarma sağlar.

Genişletilmiş Tespit ve Yanıt (XDR): Birden fazla güvenlik katmanından gelen verileri entegre ederek, Cy-Napea®'nın XDR'si tehditlere bütünsel bir bakış sağlar ve daha etkili tespit ve yanıt sağlar.

Yönetilen Tespit ve Yanıt (MDR): Cy-Napea®'nın MDR hizmeti, tehditlerin hızlı bir şekilde tanımlanmasını ve hafifletilmesini sağlayan siber güvenlik uzmanları tarafından 7/24 izleme sunar.

Güvenlik Açığı Değerlendirmeleri: Düzenli güvenlik açığı değerlendirmeleri, sistemlerinizdeki potansiyel zayıflıkları belirlemeye ve bunları istismar edilmeden önce ele almaya yardımcı olur.

Merkezi Yönetim: Cy-Napea®, güvenlik politikalarının ve yapılandırmalarının merkezi yönetimini sağlar, bu da tüm cihazlarda güvenlik önlemlerinin uygulanmasını kolaylaştırır.

Veri Kaybını Önleme (DLP): Cy-Napea®'nın DLP çözümleri ile hassas verileri yetkisiz erişim ve dışa aktarımına karşı koruyun.

Cy-Napea®'nın ileri düzey siber güvenlik çözümlerinden yararlanarak, kuruluşlar savunmasız sürücüleri kötüye kullanan saldırılara ve diğer sofistike tehditlere karşı savunmalarını önemli ölçüde güçlendirebilirler.

Orijinal makaleyi burada okuyun