Hacker nutzen Avast Anti-Rootkit-Treiber aus, um Sicherheitsabwehr zu deaktivieren

In einer kürzlich entdeckten bösartigen Kampagne haben Hacker einen alten und anfälligen Avast Anti-Rootkit-Treiber ausgenutzt, um der Erkennung zu entgehen und die Kontrolle über Zielsysteme zu übernehmen, indem sie Sicherheitskomponenten deaktivieren. Dieser raffinierte Angriff nutzt eine Technik namens "bring-your-own-vulnerable-driver" (BYOVD), die es der Malware ermöglicht, auf Kernel-Ebene zu operieren und kritische Sicherheitsprozesse zu beenden.

Die Malware und ihr Mechanismus

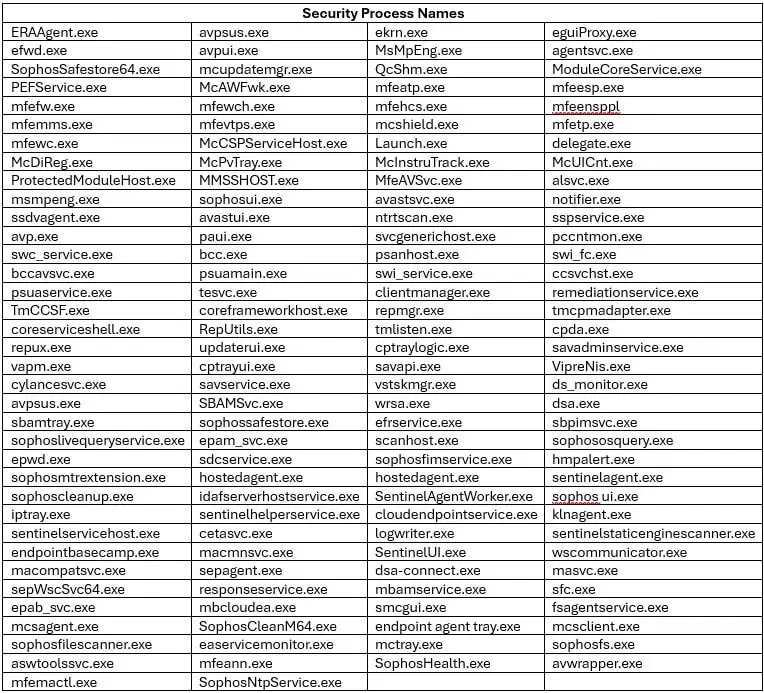

Die für diesen Angriff verantwortliche Malware ist eine Variante eines AV Killers, die keiner bestimmten Familie angehört. Sie enthält eine fest codierte Liste von 142 Sicherheitsprozessnamen verschiedener Anbieter. Durch das Operieren auf Kernel-Ebene ermöglicht der Treiber den Zugriff auf kritische Teile des Betriebssystems, wodurch die Malware diese Prozesse beenden kann.

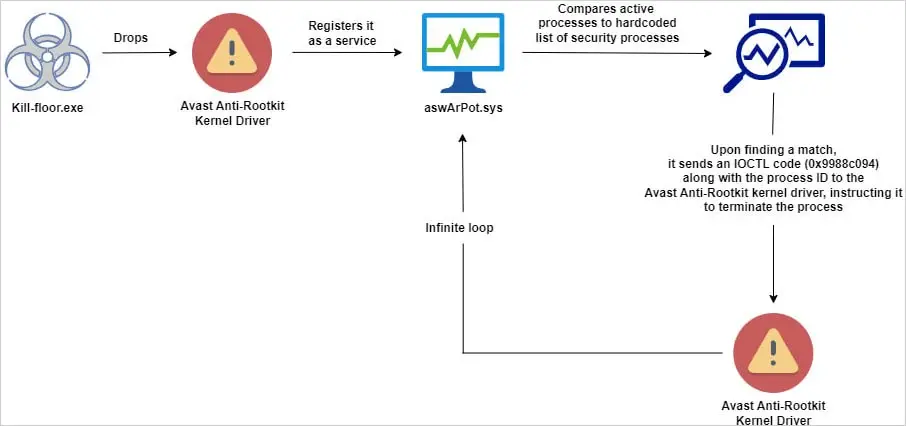

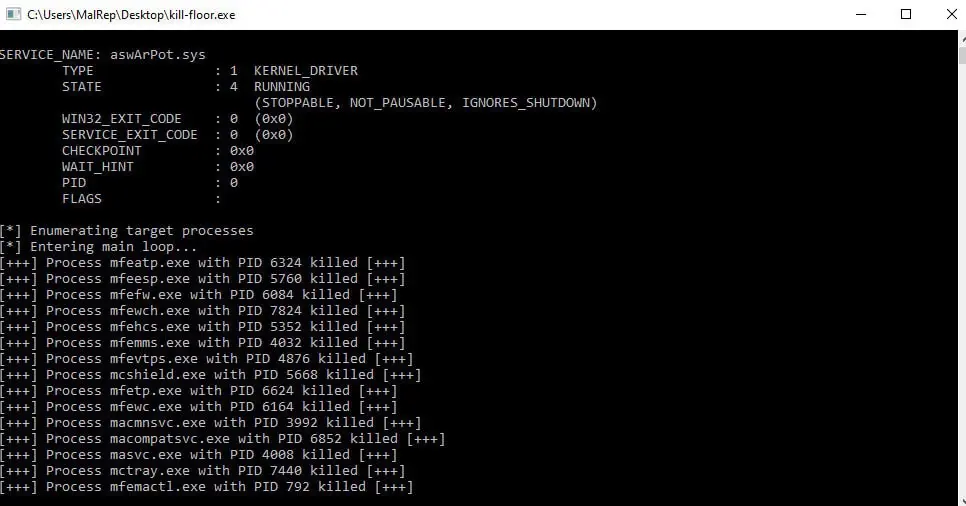

Sicherheitsforscher bei Trellix entdeckten diesen Angriff und stellten fest, dass die Malware, genannt kill-floor.exe, den anfälligen Treiber ntfs.bin im Standard-Windows-Benutzerordner ablegt. Die Malware erstellt dann einen Dienst namens aswArPot.sys mithilfe des Service Control (sc.exe) und registriert den Treiber. Sie verwendet eine fest codierte Liste von 142 Prozessen, die mit Sicherheitstools verbunden sind, und überprüft diese gegen mehrere Schnappschüsse aktiver Prozesse auf dem System. Wenn eine Übereinstimmung gefunden wird, erstellt die Malware einen Handle, um auf den installierten Avast-Treiber zuzugreifen.

Ausnutzung des Treibers

Die Malware nutzt die DeviceIoControl-API, um die erforderlichen IOCTL-Befehle auszugeben, um die Zielprozesse zu beenden. Diese Methode ermöglicht es der Malware, Sicherheitslösungen verschiedener Anbieter zu deaktivieren, darunter McAfee, Symantec (Broadcom), Sophos, Avast, Trend Micro, Microsoft Defender, SentinelOne, ESET und BlackBerry. Mit deaktivierten Abwehrmechanismen kann die Malware bösartige Aktivitäten ausführen, ohne Alarme auszulösen oder blockiert zu werden.

Historischer Kontext und ähnliche Angriffe

Diese Technik ist nicht völlig neu. Anfang 2022 beobachteten Forscher bei Trend Micro ähnliche Verfahren bei der Untersuchung eines AvosLocker-Ransomware-Angriffs. Im Dezember 2021 stellte das Incident Response Services-Team von Stroz Friedberg fest, dass die Cuba-Ransomware ein Skript verwendete, um eine Funktion im Anti-Rootkit-Kernel-Treiber von Avast zu missbrauchen, um Sicherheitslösungen auf den Systemen der Opfer zu deaktivieren.

Etwa zur gleichen Zeit entdeckten Forscher bei SentinelLabs zwei schwerwiegende Schwachstellen (CVE-2022-26522 und CVE-2022-26523) im Anti-Rootkit-Treiber von Avast, die seit 2016 vorhanden waren. Diese Schwachstellen konnten ausgenutzt werden, um Privilegien zu eskalieren und Sicherheitsprodukte zu deaktivieren. Avast behob diese Probleme im Dezember 2021 mit Sicherheitsupdates.

Wie man sicher bleibt

Um sich vor Angriffen zu schützen, die anfällige Treiber ausnutzen, sollten folgende Maßnahmen ergriffen werden:

Sicherheitssoftware regelmäßig aktualisieren: Stellen Sie sicher, dass alle Sicherheitssoftware und Treiber mit den neuesten Patches und Updates auf dem neuesten Stand sind. Dies hilft, bekannte Schwachstellen zu mindern.

Treiber-Blocklisten implementieren: Verwenden Sie Treiber-Blocklisten, um die Installation bekannter anfälliger Treiber zu verhindern. Microsoft bietet eine Richtliniendatei für die Blockliste anfälliger Treiber, die mit jeder neuen Hauptversion von Windows aktualisiert wird und standardmäßig auf Windows 11 2022 und späteren Versionen aktiv ist.

Endpoint Detection and Response (EDR)-Lösungen verwenden: Setzen Sie EDR-Lösungen ein, die verdächtige Aktivitäten erkennen und darauf reagieren können, einschließlich Versuchen, anfällige Treiber auszunutzen.

Systeme überwachen und auditieren: Überwachen und auditieren Sie regelmäßig Systeme auf ungewöhnliche Aktivitäten oder Änderungen, wie z.B. die Erstellung neuer Dienste oder die Installation unerwarteter Treiber.

Anwendungskontrolle einsetzen: Verwenden Sie Anwendungskontrolllösungen, um die Ausführung nicht autorisierter Anwendungen und Treiber zu beschränken. Dies kann helfen, zu verhindern, dass Malware anfällige Treiber ablegt und ausführt.

Mitarbeiter schulen und sensibilisieren: Stellen Sie sicher, dass IT-Mitarbeiter und Benutzer über die Risiken anfälliger Treiber und die Bedeutung der Aufrechterhaltung aktueller Sicherheitsmaßnahmen informiert sind.

Wie Cy-Napea® Ihnen helfen kann

Cy-Napea® bietet eine umfassende Suite fortschrittlicher Cybersicherheitslösungen, die darauf ausgelegt sind, gegen ausgeklügelte Bedrohungen wie die beschriebene zu schützen. So kann Cy-Napea® Ihre Sicherheitslage verbessern:

Endpoint Detection and Response (EDR): Die EDR-Fähigkeiten von Cy-Napea® gewährleisten, dass jeder Endpunkt sorgfältig überwacht und geschützt wird. Dies hilft, Bedrohungen in Echtzeit zu erkennen und darauf zu reagieren, Schäden zu minimieren und eine schnelle Wiederherstellung zu gewährleisten.

Extended Detection and Response (XDR): Durch die Integration von Daten aus mehreren Sicherheitsebenen bietet das XDR von Cy-Napea® eine ganzheitliche Sicht auf Bedrohungen, was eine effektivere Erkennung und Reaktion ermöglicht.

Managed Detection and Response (MDR): Der MDR-Dienst von Cy-Napea® bietet eine 24/7-Überwachung durch Cybersicherheitsexperten, die sicherstellen, dass Bedrohungen schnell identifiziert und gemindert werden.

Schwachstellenbewertungen: Regelmäßige Schwachstellenbewertungen helfen, potenzielle Schwachstellen in Ihren Systemen zu identifizieren und zu beheben, bevor sie ausgenutzt werden können.

Zentralisiertes Management: Cy-Napea® bietet ein zentrales Management von Sicherheitsrichtlinien und -konfigurationen, was die Durchsetzung von Sicherheitsmaßnahmen auf allen Geräten erleichtert.

Data Loss Prevention (DLP): Schützen Sie sensible Daten vor unbefugtem Zugriff und Exfiltration mit den DLP-Lösungen von Cy-Napea®.

Durch die Nutzung der fortschrittlichen Cybersicherheitslösungen von Cy-Napea® können Organisationen ihre Abwehr gegen Angriffe, die anfällige Treiber ausnutzen, und andere ausgeklügelte Bedrohungen erheblich verstärken.

Den Originalartikel hier lesen