Hackers Abusan del Controlador Anti-Rootkit de Avast para Desactivar las Defensas de Seguridad

En una reciente campaña maliciosa, se ha descubierto que los hackers están explotando un controlador Anti-Rootkit de Avast, antiguo y vulnerable, para evadir la detección y tomar el control de los sistemas objetivo desactivando los componentes de seguridad. Este sofisticado ataque utiliza una técnica conocida como "bring-your-own-vulnerable-driver" (BYOVD), que permite al malware operar a nivel de kernel y terminar procesos de seguridad críticos.

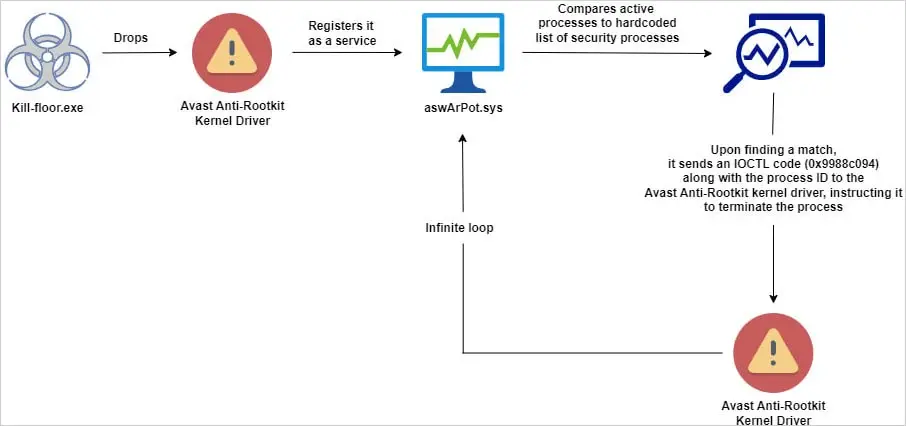

El Malware y su Mecanismo

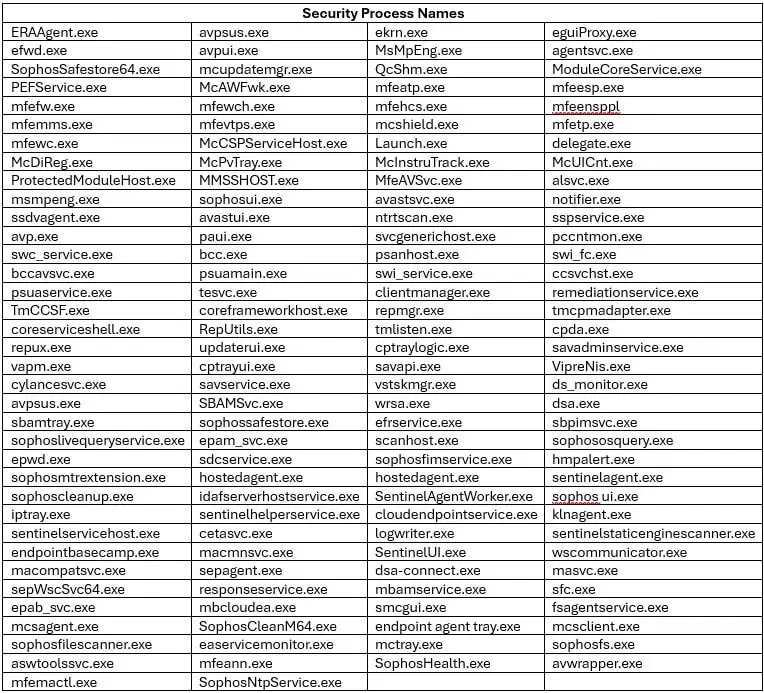

El malware responsable de este ataque es una variante de un AV Killer, que no pertenece a ninguna familia específica. Incluye una lista codificada de 142 nombres de procesos de seguridad de varios proveedores. Al operar a nivel de kernel, el controlador proporciona acceso a partes críticas del sistema operativo, permitiendo al malware terminar estos procesos.

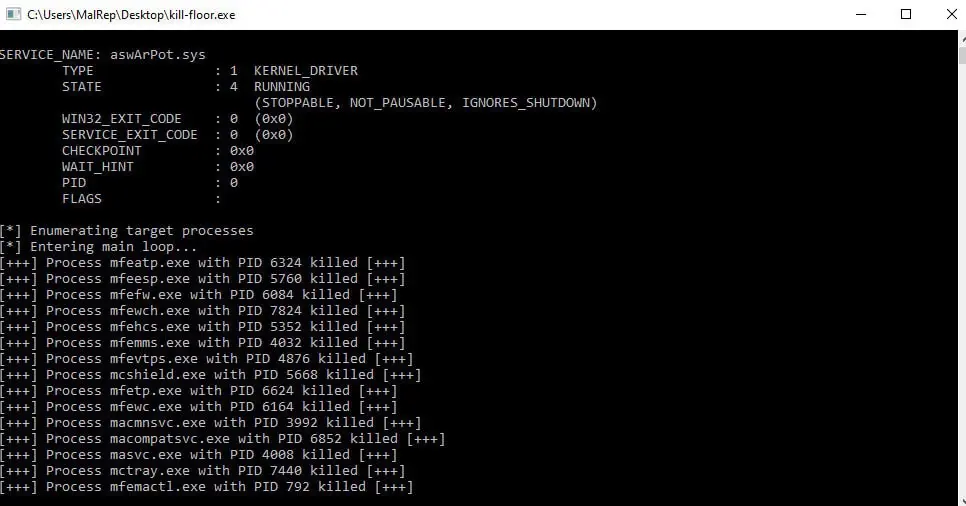

Investigadores de seguridad de Trellix descubrieron este ataque, señalando que el malware, llamado kill-floor.exe, deja caer el controlador vulnerable ntfs.bin en la carpeta de usuario predeterminada de Windows. El malware luego crea un servicio llamado aswArPot.sys utilizando el Service Control (sc.exe) y registra el controlador. Utiliza una lista codificada de 142 procesos asociados con herramientas de seguridad, verificándolos contra múltiples instantáneas de procesos activos en el sistema. Cuando encuentra una coincidencia, el malware crea un handle para referenciar el controlador Avast instalado.

Explotación del Controlador

El malware utiliza la API DeviceIoControl para emitir los comandos IOCTL necesarios para terminar los procesos objetivo. Este método permite al malware desactivar soluciones de seguridad de varios proveedores, incluidos McAfee, Symantec (Broadcom), Sophos, Avast, Trend Micro, Microsoft Defender, SentinelOne, ESET y BlackBerry. Con las defensas desactivadas, el malware puede realizar actividades maliciosas sin activar alertas o ser bloqueado.

Contexto Histórico y Ataques Similares

Esta técnica no es completamente nueva. A principios de 2022, investigadores de Trend Micro observaron procedimientos similares al investigar un ataque de ransomware AvosLocker. En diciembre de 2021, el equipo de Incident Response Services de Stroz Friedberg descubrió que el ransomware Cuba utilizaba un script para abusar de una función en el controlador kernel Anti-Rootkit de Avast para desactivar soluciones de seguridad en los sistemas de las víctimas.

Alrededor de la misma época, investigadores de SentinelLabs descubrieron dos vulnerabilidades de alta gravedad (CVE-2022-26522 y CVE-2022-26523) en el controlador Anti-Rootkit de Avast, presentes desde 2016. Estas vulnerabilidades podían ser explotadas para escalar privilegios y desactivar productos de seguridad. Avast abordó estos problemas con actualizaciones de seguridad en diciembre de 2021.

Cómo Mantenerse Seguro

Para protegerse contra ataques que explotan controladores vulnerables, considere las siguientes medidas:

Actualizar Regularmente el Software de Seguridad: Asegúrese de que todo el software de seguridad y los controladores estén actualizados con los últimos parches y actualizaciones. Esto ayuda a mitigar las vulnerabilidades conocidas.

Implementar Listas de Bloqueo de Controladores: Utilice listas de bloqueo de controladores para evitar la instalación de controladores vulnerables conocidos. Microsoft proporciona un archivo de política de lista de bloqueo de controladores vulnerables, que se actualiza con cada nueva versión principal de Windows y está activo por defecto en Windows 11 2022 y versiones posteriores.

Utilizar Soluciones de Endpoint Detection and Response (EDR): Despliegue soluciones EDR que puedan detectar y responder a actividades sospechosas, incluidos intentos de explotar controladores vulnerables.

Monitorear y Auditar los Sistemas: Monitoree y audite regularmente los sistemas para detectar actividades o cambios inusuales, como la creación de nuevos servicios o la instalación de controladores inesperados.

Emplear Control de Aplicaciones: Utilice soluciones de control de aplicaciones para restringir la ejecución de aplicaciones y controladores no autorizados. Esto puede ayudar a prevenir que el malware deje caer y ejecute controladores vulnerables.

Educar y Capacitar al Personal: Asegúrese de que el personal de TI y los usuarios estén al tanto de los riesgos asociados con los controladores vulnerables y la importancia de mantener actualizadas las medidas de seguridad.

Cómo Cy-Napea® Puede Ayudar

Cy-Napea® ofrece una suite completa de soluciones avanzadas de ciberseguridad diseñadas para proteger contra amenazas sofisticadas como la descrita. Aquí está cómo Cy-Napea® puede mejorar su postura de seguridad:

Endpoint Detection and Response (EDR): Las capacidades de EDR de Cy-Napea® aseguran que cada endpoint sea monitoreado y protegido meticulosamente. Esto ayuda a detectar y responder a las amenazas en tiempo real, minimizando los daños y asegurando una recuperación rápida.

Extended Detection and Response (XDR): Al integrar datos de múltiples capas de seguridad, el XDR de Cy-Napea® proporciona una visión holística de las amenazas, permitiendo una detección y respuesta más efectivas.

Managed Detection and Response (MDR): El servicio MDR de Cy-Napea® ofrece monitoreo 24/7 por parte de expertos en ciberseguridad, asegurando que las amenazas sean identificadas y mitigadas rápidamente.

Evaluaciones de Vulnerabilidad: Las evaluaciones regulares de vulnerabilidad ayudan a identificar y abordar posibles debilidades en sus sistemas antes de que puedan ser explotadas.

Gestión Centralizada: Cy-Napea® proporciona gestión centralizada de políticas y configuraciones de seguridad, facilitando la aplicación de medidas de seguridad en todos los dispositivos.

Prevención de Pérdida de Datos (DLP): Proteja los datos sensibles del acceso no autorizado y la exfiltración con las soluciones DLP de Cy-Napea®.

Al aprovechar las soluciones avanzadas de ciberseguridad de Cy-Napea®, las organizaciones pueden fortalecer significativamente sus defensas contra ataques que explotan controladores vulnerables y otras amenazas sofisticadas.

Leer el artículo original aquí