Злонамерен пакет в PyPI таргетира macOS за кражба на Google Cloud идентификационни данни

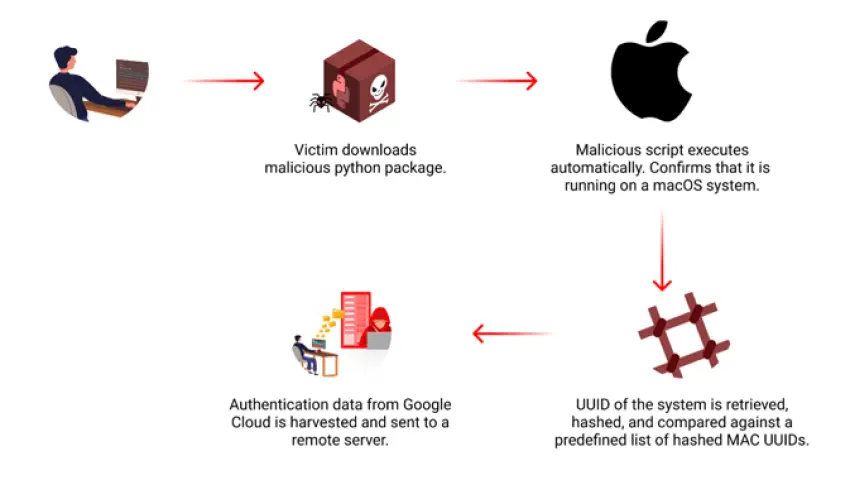

Изследователи по киберсигурност откриха злонамерен пакет в хранилището Python Package Index (PyPI), който таргетира системи Apple macOS с цел кражба на Google Cloud идентификационни данни от ограничен кръг жертви. Пакетът, наречен "lr-utils-lib", е бил изтеглен общо 59 пъти преди да бъде премахнат в началото на юни 2024 г.

„Злонамереният софтуер използва списък с предварително определени хешове, за да таргетира конкретни macOS машини и се опитва да събира данни за удостоверяване в Google Cloud,“ каза изследователят от Checkmarx Йехуда Гелб в доклад, публикуван в петък. „Събраните идентификационни данни се изпращат до отдалечен сървър.“ Важен аспект на пакета е, че първо проверява дали е инсталиран на macOS система, и едва тогава сравнява Universally Unique Identifier (UUID) на системата с твърдо кодиран списък от 64 хеша.

Ако компрометираната машина е сред тези, посочени в предварително определения набор, тя се опитва да получи достъп до два файла, а именно application_default_credentials.json и credentials.db, намиращи се в директорията ~/.config/gcloud, които съдържат данни за удостоверяване в Google Cloud. Уловената информация след това се предава по HTTP на отдалечен сървър „europe-west2-workload-422915[.]cloudfunctions[.]net.“

Checkmarx също така откри фалшив профил в LinkedIn с името „Lucid Zenith“, който съответства на собственика на пакета и лъжливо твърди, че е изпълнителен директор на Apex Companies, което предполага възможен елемент на социално инженерство в атаката.

Точно кой стои зад кампанията все още не е известно. Въпреки това, тя се случва повече от два месеца след като фирмата за киберсигурност Phylum разкри подробности за друга атака по веригата за доставки, включваща Python пакет, наречен „requests-darwin-lite“, който също разгръща своите злонамерени действия след проверка на UUID на macOS хоста.

Тези кампании са знак, че заплашващите актьори имат предварителни познания за macOS системите, които искат да проникнат, и полагат големи усилия, за да гарантират, че злонамерените пакети се разпространяват само на тези конкретни машини.

Това също така говори за тактиките, които злонамерените актьори използват, за да разпространяват подобни пакети, целящи да измамят разработчиците да ги интегрират в своите приложения.

„Въпреки че не е ясно дали тази атака е насочена към физически лица или предприятия, този вид атаки могат да имат значително въздействие върху предприятията,“ каза Гелб. „Докато първоначалният компромис обикновено се случва на машината на индивидуален разработчик, последствията за предприятията могат да бъдат значителни.“