Pacchetto PyPI malevolo prende di mira macOS per rubare credenziali Google Cloud

I ricercatori di sicurezza informatica hanno scoperto un pacchetto malevolo nel repository Python Package Index (PyPI) che prende di mira i sistemi Apple macOS con l'obiettivo di rubare le credenziali Google Cloud degli utenti da un ristretto gruppo di vittime. Il pacchetto, chiamato "lr-utils-lib", è stato scaricato 59 volte prima di essere rimosso all'inizio di giugno 2024.

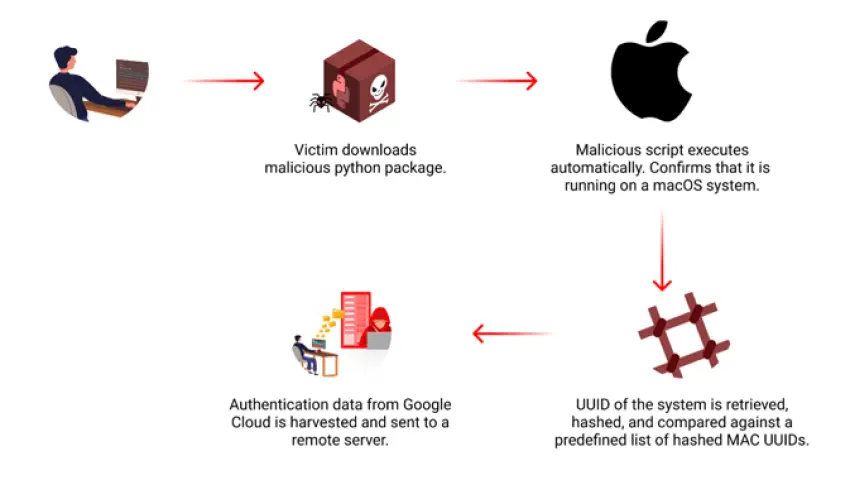

"Il malware utilizza un elenco di hash predefiniti per prendere di mira specifiche macchine macOS e tentare di raccogliere i dati di autenticazione Google Cloud," ha dichiarato il ricercatore di Checkmarx Yehuda Gelb in un rapporto pubblicato venerdì. "Le credenziali raccolte vengono inviate a un server remoto." Un aspetto importante del pacchetto è che verifica innanzitutto se è stato installato su un sistema macOS e solo successivamente confronta l'Universally Unique Identifier (UUID) del sistema con un elenco codificato di 64 hash.

Se la macchina compromessa è tra quelle specificate nel set predefinito, tenta di accedere a due file, ossia application_default_credentials.json e credentials.db, situati nella directory ~/.config/gcloud, che contengono i dati di autenticazione Google Cloud. Le informazioni catturate vengono quindi trasmesse tramite HTTP a un server remoto "europe-west2-workload-422915[.]cloudfunctions[.]net."

Checkmarx ha anche trovato un falso profilo su LinkedIn con il nome "Lucid Zenith" corrispondente al proprietario del pacchetto, che affermava falsamente di essere il CEO di Apex Companies, suggerendo un possibile elemento di ingegneria sociale nell'attacco.

Chi sia esattamente dietro la campagna attualmente non è noto. Tuttavia, ciò avviene più di due mesi dopo che la società di sicurezza informatica Phylum ha rivelato i dettagli di un altro attacco alla catena di fornitura che coinvolge un pacchetto Python chiamato "requests-darwin-lite", che è stato trovato a scatenare le sue azioni malevole dopo aver controllato l'UUID dell'host macOS.

Queste campagne sono un segno che gli attori delle minacce hanno conoscenze preliminari sui sistemi macOS che vogliono infiltrarsi e stanno facendo grandi sforzi per garantire che i pacchetti malevoli siano distribuiti solo a quelle particolari macchine.

Inoltre, dimostra le tattiche che gli attori malevoli impiegano per distribuire pacchetti simili, con l'obiettivo di ingannare gli sviluppatori a incorporarli nelle loro applicazioni.

"Sebbene non sia chiaro se questo attacco abbia preso di mira individui o aziende, questo tipo di attacchi può avere un impatto significativo sulle aziende," ha detto Gelb. "Sebbene il compromesso iniziale di solito si verifichi sulla macchina di un singolo sviluppatore, le implicazioni per le aziende possono essere sostanziali."