Un paquet PyPI malveillant cible macOS pour voler des identifiants Google Cloud

Des chercheurs en cybersécurité ont découvert un paquet malveillant sur le dépôt Python Package Index (PyPI) qui cible les systèmes Apple macOS dans le but de voler les identifiants Google Cloud des utilisateurs d'un groupe restreint de victimes. Le paquet, nommé "lr-utils-lib", a été téléchargé 59 fois avant d'être retiré début juin 2024.

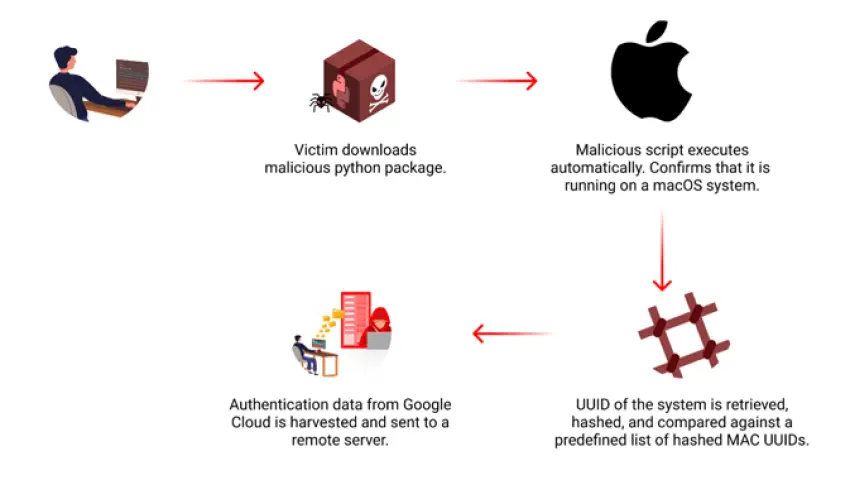

"Le malware utilise une liste de hachages prédéfinis pour cibler des machines macOS spécifiques et tente de récolter des données d'authentification Google Cloud," a déclaré Yehuda Gelb, chercheur chez Checkmarx, dans un rapport publié vendredi. "Les identifiants récoltés sont envoyés à un serveur distant." Un aspect important du paquet est qu'il vérifie d'abord s'il a été installé sur un système macOS, puis compare l'Universally Unique Identifier (UUID) du système avec une liste codée en dur de 64 hachages.

Si la machine compromise fait partie de celles spécifiées dans l'ensemble prédéfini, elle tente d'accéder à deux fichiers, à savoir application_default_credentials.json et credentials.db, situés dans le répertoire ~/.config/gcloud, qui contiennent les données d'authentification Google Cloud. Les informations capturées sont ensuite transmises via HTTP à un serveur distant "europe-west2-workload-422915[.]cloudfunctions[.]net."

Checkmarx a également découvert un faux profil sur LinkedIn au nom de "Lucid Zenith" correspondant au propriétaire du paquet et prétendant faussement être le PDG d'Apex Companies, ce qui suggère un possible élément de manipulation sociale dans l'attaque.

On ne sait pas exactement qui est derrière cette campagne. Cependant, elle survient plus de deux mois après que la société de cybersécurité Phylum ait dévoilé les détails d'une autre attaque sur la chaîne d'approvisionnement impliquant un paquet Python appelé "requests-darwin-lite" qui déployait également ses actions malveillantes après avoir vérifié l'UUID de l'hôte macOS.

Ces campagnes montrent que les acteurs de la menace ont une connaissance préalable des systèmes macOS qu'ils souhaitent infiltrer et qu'ils vont à de grandes longueurs pour s'assurer que les paquets malveillants sont distribués uniquement à ces machines particulières.

Cela illustre également les tactiques employées par les acteurs malveillants pour distribuer des paquets similaires, visant à tromper les développeurs pour qu'ils les intègrent dans leurs applications.

"Bien qu'il ne soit pas clair si cette attaque visait des individus ou des entreprises, ce type d'attaques peut avoir un impact significatif sur les entreprises," a déclaré Gelb. "Bien que le compromis initial se produise généralement sur la machine d'un développeur individuel, les implications pour les entreprises peuvent être substantielles."