Bösartiges PyPI-Paket zielt auf macOS ab, um Google Cloud-Anmeldedaten zu stehlen

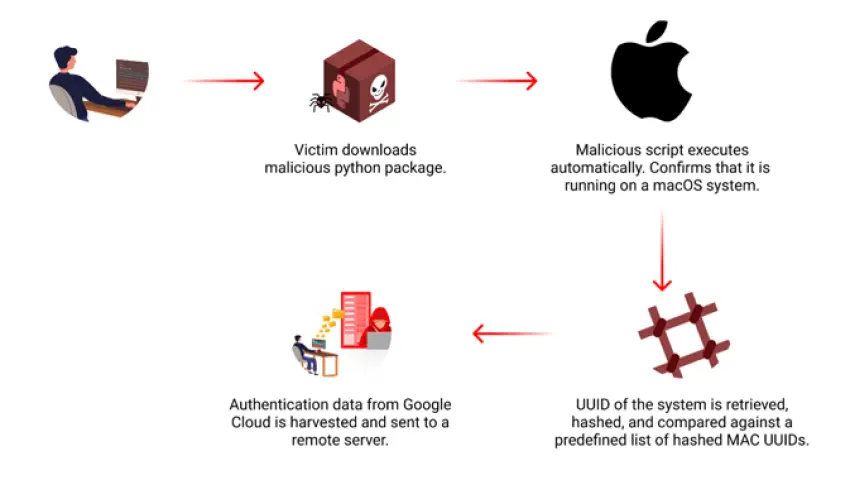

Cybersicherheitsforscher haben ein bösartiges Paket im Python Package Index (PyPI)-Repository entdeckt, das auf Apple macOS-Systeme abzielt, um die Google Cloud-Anmeldedaten der Benutzer aus einem engen Pool von Opfern zu stehlen. Das Paket mit dem Namen "lr-utils-lib" wurde 59 Mal heruntergeladen, bevor es Anfang Juni 2024 entfernt wurde.

"Die Malware verwendet eine Liste vordefinierter Hashes, um bestimmte macOS-Maschinen anzugreifen und versucht, Google Cloud-Authentifizierungsdaten zu ernten", sagte Checkmarx-Forscher Yehuda Gelb in einem Bericht am Freitag. "Die erfassten Anmeldedaten werden an einen Remote-Server gesendet." Ein wichtiger Aspekt des Pakets ist, dass es zuerst überprüft, ob es auf einem macOS-System installiert wurde, und dann die Universally Unique Identifier (UUID) des Systems mit einer fest kodierten Liste von 64 Hashes vergleicht.

Wenn die kompromittierte Maschine zu den in der vordefinierten Liste angegebenen gehört, versucht sie, auf zwei Dateien zuzugreifen, nämlich application_default_credentials.json und credentials.db, die sich im Verzeichnis ~/.config/gcloud befinden und Google Cloud-Authentifizierungsdaten enthalten. Die erfassten Informationen werden dann über HTTP an einen Remote-Server "europe-west2-workload-422915[.]cloudfunctions[.]net" übertragen.

Checkmarx fand auch ein gefälschtes Profil auf LinkedIn mit dem Namen "Lucid Zenith", das mit dem Eigentümer des Pakets übereinstimmte und fälschlicherweise behauptete, der CEO von Apex Companies zu sein, was auf ein mögliches Element der sozialen Manipulation hinweist.

Wer genau hinter der Kampagne steckt, ist derzeit nicht bekannt. Dies geschieht jedoch mehr als zwei Monate, nachdem das Cybersicherheitsunternehmen Phylum Details eines weiteren Supply-Chain-Angriffs aufgedeckt hat, der ein Python-Paket namens "requests-darwin-lite" betraf, das ebenfalls nach Überprüfung der UUID des macOS-Hosts seine bösartigen Aktionen entfaltete.

Diese Kampagnen sind ein Zeichen dafür, dass Bedrohungsakteure Vorkenntnisse über die macOS-Systeme haben, die sie infiltrieren wollen, und große Anstrengungen unternehmen, um sicherzustellen, dass die bösartigen Pakete nur auf diesen bestimmten Maschinen verteilt werden.

Es zeigt auch die Taktiken, die bösartige Akteure anwenden, um ähnliche Pakete zu verteilen, in der Hoffnung, Entwickler zu täuschen und sie dazu zu bringen, diese in ihre Anwendungen zu integrieren.

"Obwohl nicht klar ist, ob dieser Angriff auf Einzelpersonen oder Unternehmen abzielte, können solche Angriffe erhebliche Auswirkungen auf Unternehmen haben", sagte Gelb. "Während der anfängliche Kompromiss normalerweise auf der Maschine eines einzelnen Entwicklers erfolgt, können die Auswirkungen auf Unternehmen erheblich sein."