Kötü Amaçlı PyPI Paketi macOS'u Hedef Alarak Google Cloud Kimlik Bilgilerini Çalıyor

Siber güvenlik araştırmacıları, Python Package Index (PyPI) deposunda, belirli bir grup kurbanın Google Cloud kimlik bilgilerini çalmak amacıyla Apple macOS sistemlerini hedef alan kötü amaçlı bir paket keşfetti. "lr-utils-lib" adlı paket, Haziran 2024 başlarında yüklenmesinin ardından toplam 59 kez indirildi ve daha sonra kaldırıldı.

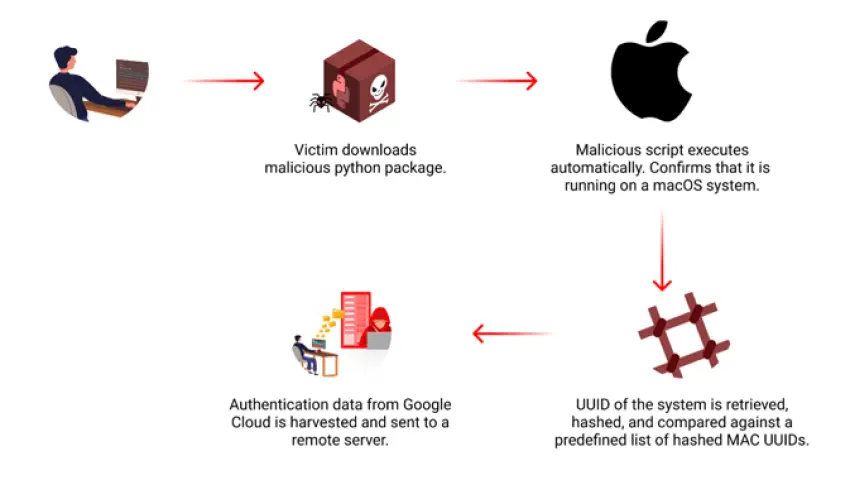

"Zararlı yazılım, belirli macOS makinelerini hedef almak için önceden tanımlanmış bir hash listesi kullanıyor ve Google Cloud kimlik doğrulama verilerini toplamaya çalışıyor," diye belirtti Checkmarx araştırmacısı Yehuda Gelb, Cuma günü yayınladığı bir raporda. "Toplanan kimlik bilgileri uzak bir sunucuya gönderiliyor." Paketin önemli bir özelliği, önce bir macOS sistemine yüklenip yüklenmediğini kontrol etmesi ve ardından sistemin Universally Unique Identifier (UUID) numarasını 64 hash'ten oluşan sabit kodlanmış bir liste ile karşılaştırmasıdır.

Eğer ele geçirilen makine, önceden tanımlanan bu listede yer alıyorsa, application_default_credentials.json ve credentials.db adlı iki dosyaya erişmeye çalışır. Bu dosyalar, Google Cloud kimlik doğrulama verilerini içeren ~/.config/gcloud dizininde bulunur. Yakalanan bilgiler daha sonra HTTP üzerinden "europe-west2-workload-422915[.]cloudfunctions[.]net" adlı uzak bir sunucuya iletilir.

Checkmarx, paketin sahibine ait "Lucid Zenith" adında sahte bir LinkedIn profili de buldu. Bu profil, Apex Companies'in CEO'su olduğunu iddia ediyordu ve saldırının bir sosyal mühendislik unsuru olabileceğini düşündürüyor.

Kampanyanın arkasında kimin olduğu şu anda bilinmiyor. Ancak bu durum, siber güvenlik firması Phylum'un macOS ana bilgisayarının UUID'sini kontrol ettikten sonra kötü amaçlı eylemlerini başlatan "requests-darwin-lite" adlı başka bir Python paketiyle ilgili tedarik zinciri saldırısının ayrıntılarını açıklamasından iki aydan fazla bir süre sonra gerçekleşti.

Bu kampanyalar, tehdit aktörlerinin sızmak istedikleri macOS sistemleri hakkında önceden bilgi sahibi olduklarının ve kötü amaçlı paketlerin yalnızca belirli makinelere dağıtıldığından emin olmak için büyük çaba sarf ettiklerinin bir işaretidir.

Ayrıca, kötü niyetli aktörlerin, geliştiricileri kandırarak bu paketleri uygulamalarına dahil etmelerini sağlamak için benzer paketleri dağıtma taktiklerini gösteriyor.

"Bu saldırının bireyleri mi yoksa işletmeleri mi hedef aldığı belli olmasa da, bu tür saldırılar işletmeler üzerinde önemli bir etki yaratabilir," dedi Gelb. "İlk kompromitasyon genellikle bireysel bir geliştiricinin makinesinde meydana gelirken, işletmeler için sonuçları büyük olabilir."