EDRSilencer: Нов инструмент, насочен към EDR решения за сигурност

Отворен източник инструмент, наречен EDRSilencer, се оказва сериозна заплаха в областта на киберсигурността. Целта му е да идентифицира инструментите за сигурност и да заглушава техните сигнали до управленските конзоли. Тази тревожна тенденция привлече вниманието на изследователите по сигурността, които наблюдават как нападателите интегрират EDRSilencer в своите атаки, за да избегнат откриване.

Изследователи от водещата компания в сферата на киберсигурността Trend Micro са идентифицирали няколко опита на заплахи да използват EDRSilencer в своите атаки. Според Trend Micro тази ситуация представлява тревожна еволюция в тактиките на киберпрестъпниците.

„Нашата вътрешна телеметрия показа, че атакуващите се опитват да интегрират EDRSilencer в своите атаки и да го използват като средство за избягване на откриване,“ споделят от Trend Micro.

Какво е EDRSilencer и как работи?

Инструментите за откриване и реакция на крайни точки (EDR) са важни решения за сигурност, които предпазват устройствата от киберзаплахи. Те използват усъвършенствани анализи и постоянно обновявана информация, за да откриват както известни, така и нови заплахи. EDR не само автоматично реагират на тези заплахи, но също така създават подробни доклади, които предоставят на защитниците важна информация за произхода, въздействието и разпространението на заплахата.

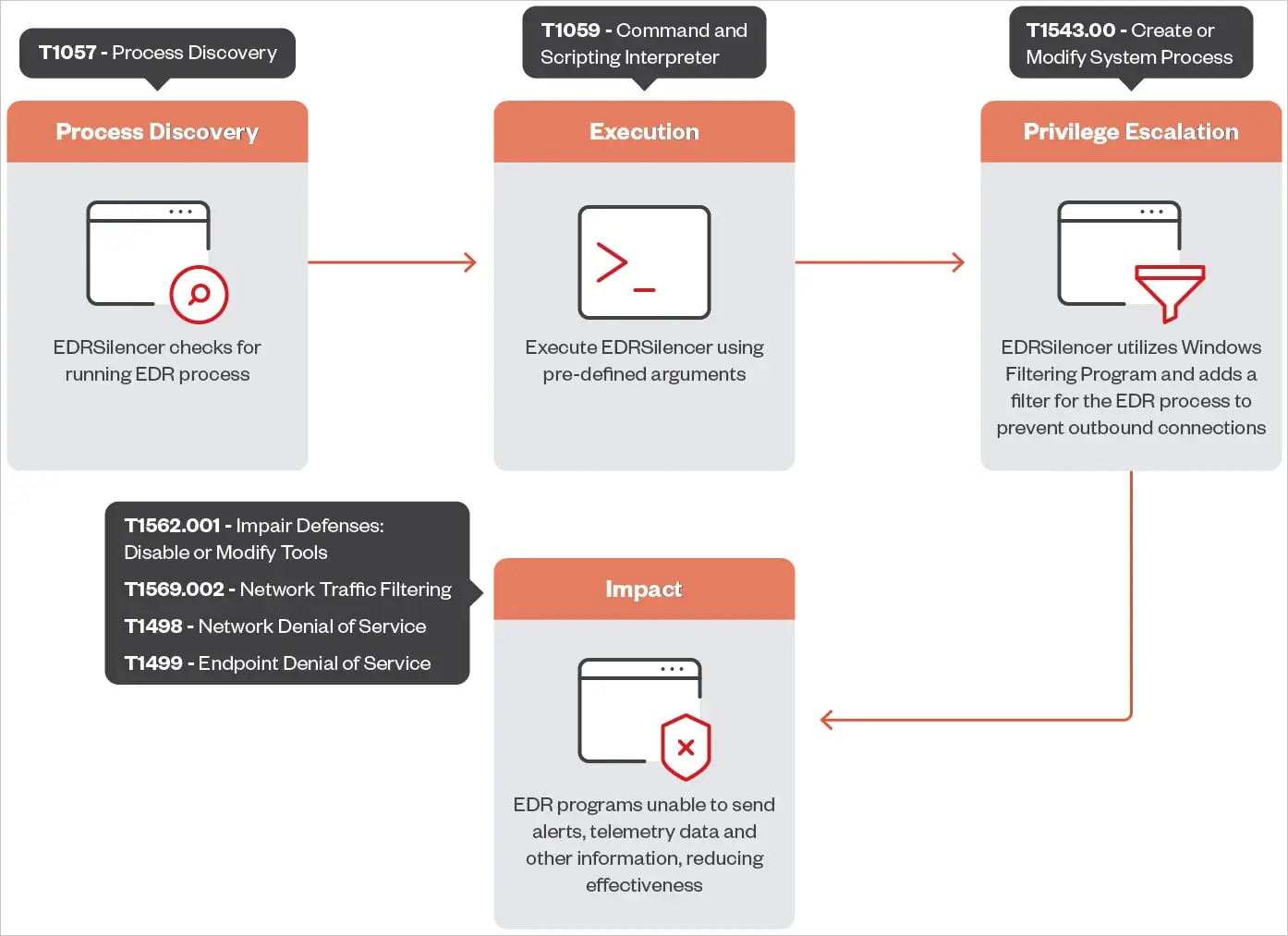

EDRSilencer е инструмент с отворен код, насочен към тези важни мерки за сигурност. Вдъхновен е от MdSec NightHawk FireBlock, патентован инструмент за тестване на прониквания, и е разработен да разпознава активни процеси на EDR. След това използва Windows Filtering Platform (WFP), за да следи, блокира или променя мрежовия трафик през протоколите IPv4 и IPv6.

WFP е ключов компонент, използван в много решения за сигурност като защитни стени и антивирусни програми. Той предлага механизъм за задаване на правила за филтриране, които управляват мрежовия трафик на дадено устройство. Чрез използването на тази функция EDRSilencer може да манипулира обмена на данни между софтуера EDR и неговата управленска конзола, ефективно заглушавайки алармите и прекъсвайки телеметрията.

Атака срещу водещите EDR инструменти

В последната си версия EDRSilencer може да открива и заглушава сигналите на 16 широко разпространени решения за EDR, сред които:

Microsoft Defender

SentinelOne

FortiEDR

Palo Alto Networks Traps/Cortex XDR

Cisco Secure Endpoint (преди AMP)

ElasticEDR

Carbon Black EDR

TrendMicro Apex One

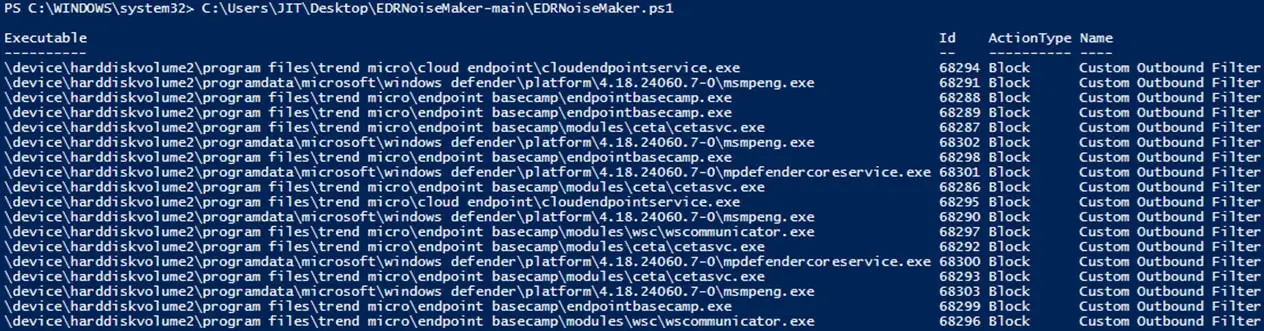

Изследванията на Trend Micro показват, че въпреки възможностите на EDRSilencer, някои EDR инструменти може да продължат да комуникират със своите управленски конзоли, тъй като не всички техни процеси са включени в стандартния списък на инструмента за блокиране. EDRSilencer обаче предлага възможност за добавяне на персонализирани филтри чрез посочване на файлови пътища, което позволява на атакуващите да разширят обхвата на инструмента.

„След идентифицирането и блокирането на допълнителни процеси, които не са включени в стандартния списък, инструментите за EDR не успяха да изпратят логове, което потвърди ефективността на инструмента,“ обясняват от Trend Micro.

Тази способност представлява сериозен риск, тъй като позволява на злонамерените дейности да останат неоткрити, което улеснява нападателите да извършват успешни атаки без предупреждение.

Противодействия и препоръки на Trend Micro

В отговор на тази нарастваща заплаха, Trend Micro разработи решения за идентифициране на EDRSilencer като зловреден софтуер и предотвратяване на опити за деактивиране на мерките за сигурност. Въпреки това, компанията подчертава, че намаляването на риска от такива инструменти изисква солидна и цялостна стратегия за сигурност.

Ето някои ключови препоръки на Trend Micro за борба с EDRSilencer и подобни заплахи:

Използване на многослойни мерки за сигурност: Използвайте комбинация от различни мерки за сигурност за защита на критичните системи и създаване на резерви, които да затруднят нападателите да преодолеят защитите.

Внедряване на поведенчески анализ и откриване на аномалии: Разчитайте на технологии за сигурност, които следят за необичайни модели на поведение, а не само за известни индикатори за заплахи.

Наблюдение на индикаторите за компрометиране (IoC): Редовно сканирайте мрежата за признаци на потенциални заплахи, включително неочаквани промени в работата или свързаността на EDR.

Прилагане на принципа на минималните права: Уверете се, че системите и потребителите имат само необходимите права, за да се намали потенциалният риск при нарушение.

Бъдещето на EDR сигурността

Разработването и използването на инструменти като EDRSilencer показва промяна в областта на киберзаплахите, при която нападателите все повече се стремят да деактивират защитните механизми, преди да стартират по-сложни атаки. Чрез директно насочване към решенията за EDR, те се опитват да елиминират фазата на откриване и да получат повече време за злонамерени дейности.

Експертите по киберсигурност подчертават, че борбата между нападателите и защитниците е в постоянна промяна и организациите трябва да останат нащрек. Използването на инструменти с отворен код, които често произлизат от легитимни тестове за проникване, подчертава двойствената природа на технологиите за киберсигурност. Както показва EDRSilencer, инструмент, създаден първоначално за етични хакери, бързо може да се превърне в оръжие в ръцете на противници.

Приемането на проактивна защитна позиция и инвестирането в усъвършенствани системи за откриване на заплахи са ключови стъпки, които ще помогнат на екипите за сигурност да останат една крачка пред заплахите. Организациите трябва също така да бъдат информирани за най-новите данни за развиващите се киберзаплахи, за да останат устойчиви в постоянно променящата се враждебна среда.

Вижте оригиналната статия тук.