EDRSilencer : Une Nouvelle Menace Ciblant les Outils de Sécurité EDR

EDRSilencer, un outil open-source, représente une menace sérieuse dans le domaine de la cybersécurité. Cet outil vise à identifier les logiciels de sécurité et à désactiver leurs alertes aux consoles de gestion. Cette tendance inquiétante a attiré l'attention des chercheurs en sécurité, qui ont observé comment des attaquants intègrent EDRSilencer dans leurs attaques pour éviter la détection.

Les chercheurs de Trend Micro, une entreprise leader en cybersécurité, ont identifié des tentatives d’acteurs malveillants pour intégrer EDRSilencer dans leurs attaques. Selon Trend Micro, cela représente une évolution préoccupante des tactiques des cybercriminels.

“Nos données internes montrent que des acteurs malveillants tentent d'intégrer EDRSilencer dans leurs attaques pour l’utiliser comme moyen d’évasion de la détection”, explique Trend Micro.

Qu'est-ce qu'EDRSilencer et Comment Fonctionne-t-il ?

Les outils de Détection et Réponse pour les Endpoints (EDR) sont des solutions de sécurité qui protègent les appareils contre les cybermenaces. Ils utilisent des analyses avancées et des informations régulièrement mises à jour pour identifier les menaces, qu’elles soient connues ou nouvelles. En plus de réagir automatiquement à ces menaces, les EDR fournissent des rapports détaillés aux défenseurs sur l’origine, l’impact et la propagation de la menace.

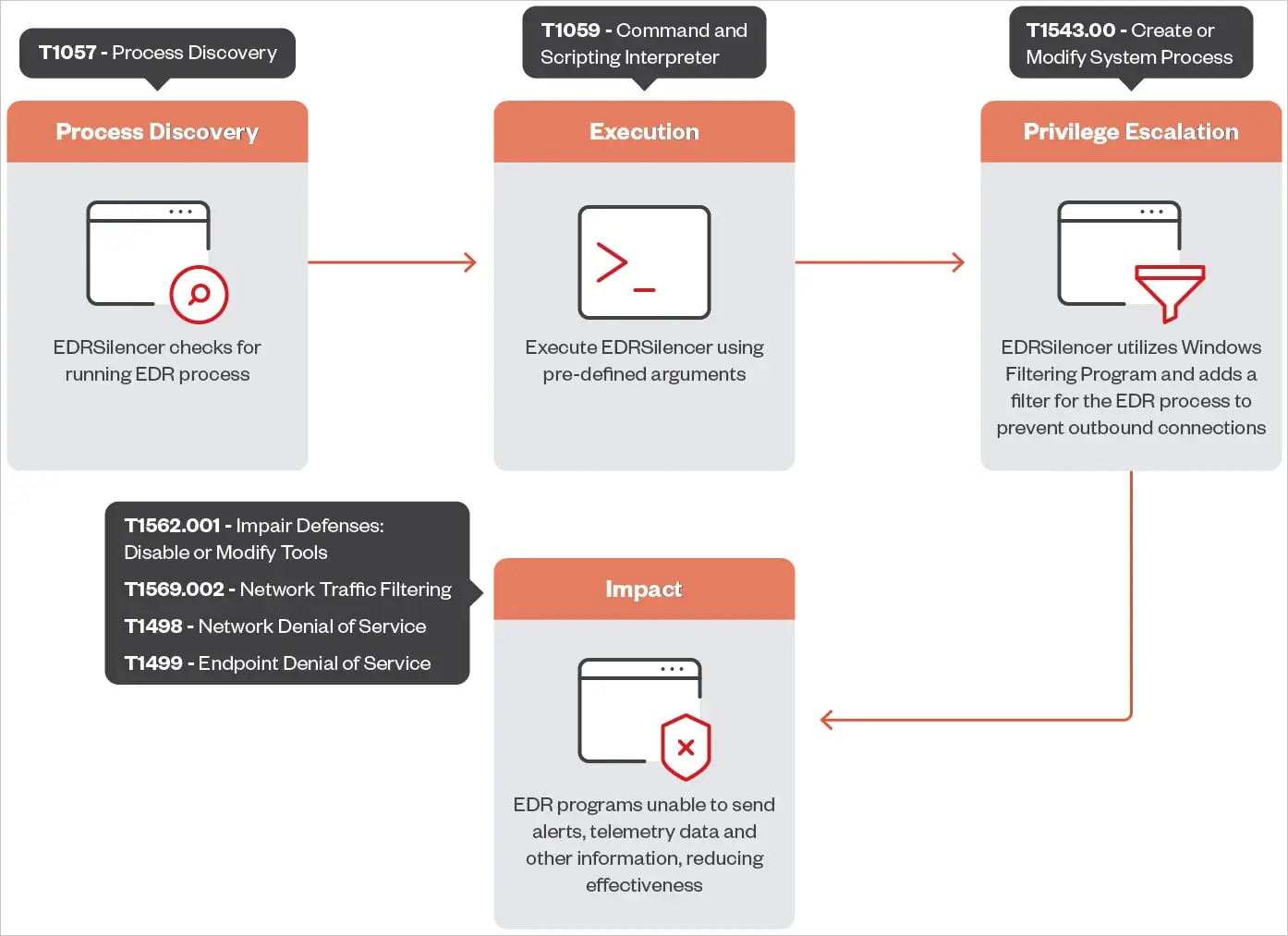

EDRSilencer est un outil open-source qui cible ces importantes mesures de sécurité. Inspiré du MdSec NightHawk FireBlock, un outil de test d’intrusion propriétaire, il est conçu pour détecter les processus EDR en cours d’exécution. Ensuite, il utilise la Windows Filtering Platform (WFP) pour surveiller, bloquer ou modifier le trafic réseau sur les protocoles IPv4 et IPv6.

WFP est un composant clé utilisé dans de nombreuses solutions de sécurité telles que les pare-feux et les logiciels antivirus. Il permet de définir des règles de filtrage qui contrôlent comment le trafic réseau est dirigé sur un appareil. En exploitant cette fonction, EDRSilencer peut manipuler l’échange de données entre un logiciel EDR et sa console de gestion, désactivant ainsi efficacement les alertes et interrompant la télémétrie.

Ciblage des Principaux Outils EDR

Dans sa dernière version, EDRSilencer peut détecter et désactiver les alertes de 16 solutions EDR largement utilisées, parmi lesquelles :

Microsoft Defender

SentinelOne

FortiEDR

Palo Alto Networks Traps/Cortex XDR

Cisco Secure Endpoint (anciennement AMP)

ElasticEDR

Carbon Black EDR

TrendMicro Apex One

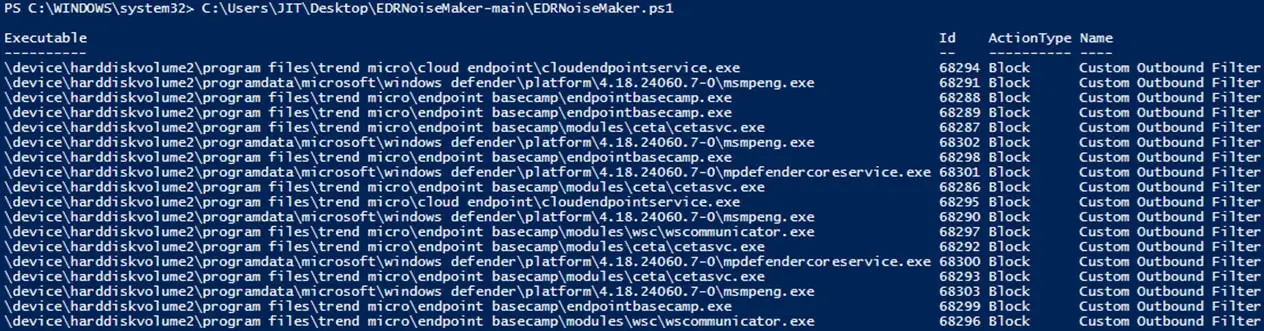

Les recherches de Trend Micro ont montré que, malgré les capacités d'EDRSilencer, certains outils EDR pourraient continuer à communiquer avec leurs consoles de gestion, car tous leurs processus ne sont pas inclus dans la liste de blocage par défaut de l'outil. Cependant, EDRSilencer offre la possibilité d'ajouter des filtres personnalisés en spécifiant des chemins de fichiers, permettant ainsi aux attaquants d'étendre la portée de l'outil.

“Après avoir identifié et bloqué des processus supplémentaires qui ne figuraient pas dans la liste par défaut, les outils EDR n'ont pas pu envoyer de journaux, confirmant ainsi l'efficacité de l'outil”, expliquent les chercheurs de Trend Micro.

Cette capacité constitue un risque majeur, car elle permet aux activités malveillantes de rester indétectées, facilitant ainsi des attaques réussies sans alerte préalable.

Mesures de Protection et Recommandations de Trend Micro

En réponse à cette menace croissante, Trend Micro a développé des solutions pour détecter EDRSilencer comme un logiciel malveillant et empêcher les tentatives de désactivation des mesures de sécurité. Cependant, l'entreprise souligne que la réduction des risques liés à de tels outils nécessite une stratégie de sécurité robuste et complète.

Voici quelques recommandations clés de Trend Micro pour lutter contre EDRSilencer et des menaces similaires :

- Mettre en Œuvre des Contrôles de Sécurité Multicouches : Utilisez une combinaison de mesures de sécurité pour protéger les systèmes critiques et créer des sauvegardes qui compliquent la tâche des attaquants.

- Appliquer une Analyse Comportementale et une Détection des Anomalies : Utilisez des solutions de sécurité qui surveillent les comportements inhabituels plutôt que de se concentrer uniquement sur les indicateurs de menace connus.

- Surveiller les Indicateurs de Compromission (IoC) : Scannez régulièrement le réseau pour détecter des signes potentiels de menace, y compris des changements inattendus dans la performance ou la connectivité des EDR.

- Appliquer le Principe du Moindre Privilège : Assurez-vous que les systèmes et les utilisateurs disposent uniquement des permissions nécessaires pour minimiser le risque en cas de compromission.

L'Avenir de la Sécurité EDR

Le développement et l’utilisation d’outils comme EDRSilencer montrent un changement dans le paysage des cybermenaces, avec des attaquants cherchant de plus en plus à désactiver les mécanismes de défense avant de lancer des attaques plus complexes. En ciblant directement les solutions EDR, ils tentent de supprimer la phase de détection et de gagner plus de temps pour leurs activités malveillantes.

Les experts en cybersécurité soulignent que la lutte entre attaquants et défenseurs est en constante évolution, et les organisations doivent rester vigilantes. L'utilisation d'outils open-source, qui proviennent souvent de tests de pénétration légitimes, met en lumière la double nature de la technologie de cybersécurité. Comme le montre EDRSilencer, un outil initialement créé pour des hackers éthiques peut rapidement devenir une arme entre les mains de leurs adversaires.

Adopter une posture défensive proactive et investir dans des systèmes de détection de menaces avancés sont des étapes clés pour aider les équipes de sécurité à rester en avance sur les menaces. Les organisations doivent également se tenir informées des dernières informations sur les cybermenaces en évolution pour rester résilientes dans un environnement hostile en constante mutation.

Lire l'article original ici