Strela Stealer Нанася Удар: Германия и Испания в Кибер Война

Нова, опасна киберзаплаха се разпространява по територията на Германия и Испания. Съвсем наскоро откритата кампания с вируса Strela Stealer е много по-усъвършенствана и опасна от предишните му версии. Разработен преди две години, този зловреден софтуер вече е значително по-умен, по-тих и по-ефективен в заобикалянето на традиционните защитни мерки.

Техниката на атаката

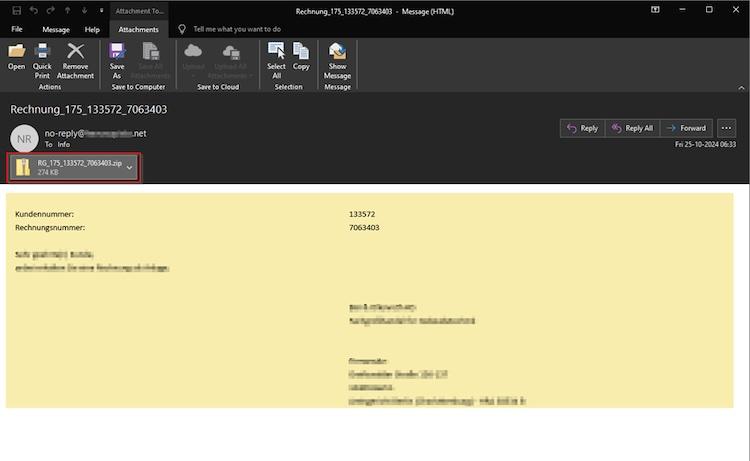

Strela Stealer започва своята атака с фишинг имейли, съдържащи прикачени ZIP файлове. Един от примерите, който беше получен, изглежда като фактура за наскоро извършена покупка и моли получателя да потвърди или обработи транзакцията. Въпросният ZIP файл съдържа силно обфускиран JavaScript (JS) код, който използва заместване на низове, за да генерира и изпълни скрития код. За да се задейства, кодът трябва да бъде разшифрован и декодиран, след което активира PowerShell команда, която се свързва с WebDAV сървър и зарежда злонамерена DLL библиотека.

Как работи WebDAV?

WebDAV е протокол, който позволява на потребителите да работят с файлове и директории на уеб сървър. Нападателите използват този протокол, за да манипулират и променят зловредния софтуер в движение.

Зловредната DLL и нейната функция

Зловредната DLL библиотека служи като товар за основния зловреден код. Въпреки че включва само една функция за експорт, учените от Cyble откриха, че е изключително трудна за анализ. DLL файлът съдържа множество условни скокови инструкции, което затруднява разследването и може дори да доведе до срив на разпоредителя на кода. Още по-лошо, тя не се записва на твърдия диск, което я прави невидима за повечето антивирусни програми.

Съвременни подобрения на Strela Stealer

Когато вирусът за първи път беше открит през 2022 г., той беше опасен, но не толкова усъвършенстван. Сега Strela Stealer е обогатен с нови функции, които го правят почти невъзможен за откриване и анализ:

Обфускация на контролния поток прави разшифроването на кода извънредно сложно.

Липса на персистентност на диска: зловредният софтуер не оставя следи на твърдия диск, което го прави трудно да бъде открит.

Шифроване на крадените данни: информацията, която се събира, е силно защитена и изпращана на сървър, контролиран от нападателите.

Подмамване с фалшиви съобщения за грешки: вирусът показва фалшиви грешки на екрана, докато зад кулисите краде данни.

Какво прави Strela Stealer толкова опасен?

Това, което прави Strela Stealer толкова ефективен, е способността му да таргетира специфични географски региони, като Германия, Испания и Баския. Зловредният софтуер започва с проверка на езиковите настройки на системата – немски, испански и баски – и след това започва да събира данни за имейл клиенти като Outlook и Thunderbird, а също така и системна информация. Всичко това се изпраща на сървър, контролиран от атакуващата страна.

Как да се защитим?

Cyble изтъква, че ключът към предотвратяването на тези атаки е обучението на служителите да разпознават фишинг опити. Също така, те препоръчват внедряването на силни решения за сигурност на крайни устройства и ограничаване на използването на PowerShell и други скриптови инструменти, когато това не е абсолютно необходимо за бизнес операциите. Освен това, трябва да се приложат строги контролни мерки за достъп до WebDAV сървърите, за да се предотврати експлоатацията им от нападателите.

Заключение

Кампанията с Strela Stealer показва сериозно нарастваща заплаха за киберсигурността, не само в Германия и Испания, но и на глобално ниво. Въпрос на време е тези атаки да се разпространят в други части на света, ако не бъдат взети спешни мерки за защита и обучение на потребителите. За да се противопоставим на такива заплахи, е необходимо да осигурим постоянни обновления на нашата киберсигурност и да бъдем готови да реагираме на новите заплахи, които идват от тъмната страна на интернет.

Прочетете оригиналната статия тук