Alemania y España golpeadas por ataques furtivos: Strela Stealer evoluciona

Empleados en Alemania y España se enfrentan a una nueva y peligrosa campaña cibernética que distribuye un robo de credenciales de correo electrónico conocido como Strela Stealer. Este malware ha mejorado considerablemente desde su descubrimiento hace dos años.

Los investigadores de Cyble han identificado una nueva campaña de Strela Stealer. La última versión de este malware es mucho más avanzada, sigilosa y efectiva para eludir las defensas de seguridad convencionales.

Esta campaña apunta principalmente a usuarios en Europa Central y del Suroeste, con énfasis en Alemania y España. Sin embargo, el malware podría adaptarse para atacar a usuarios en cualquier parte del mundo.

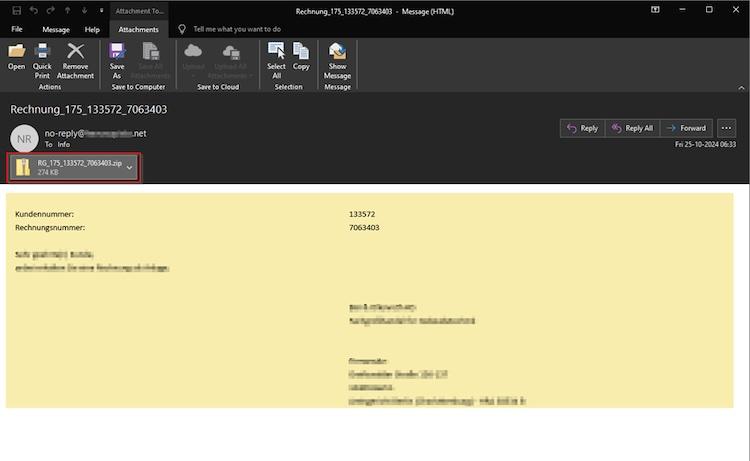

El ataque comienza con correos electrónicos de phishing que contienen archivos ZIP adjuntos. Un ejemplo obtenido de un correo electrónico cuidadosamente diseñado en alemán tiene como tema una factura relacionada con una compra reciente, solicitando a los usuarios que verifiquen o procesen la transacción.

Dentro del archivo ZIP se encuentra un archivo JavaScript altamente ofuscado. Los atacantes emplean sustitución de cadenas para generar y ejecutar el código oculto, lo que requiere que se descifre y se decodifique para activar un comando PowerShell que se conecta a un servidor WebDAV y ejecuta una DLL maliciosa.

WebDAV permite a los usuarios colaborar en archivos y directorios a través de un servidor web. Los atacantes explotan esta funcionalidad para modificar el malware sobre la marcha.

El archivo DLL actúa como un cargador para el payload principal. Aunque contiene una sola función de exportación, los investigadores han encontrado dificultades para analizarlo.

"La DLL incluye numerosas instrucciones de salto condicional, lo que hace que el análisis sea más desafiante e incluso puede hacer que el desensamblador se bloquee. Además, varias funcionalidades podrían no funcionar correctamente en el depurador con la configuración predeterminada debido al extenso ramificado de condiciones", explicaron los laboratorios de investigación e inteligencia de Cyble en su informe.

El archivo DLL malicioso no se guarda en el disco y elude la detección por productos de seguridad.

El payload final, Strela Stealer, fue descubierto por primera vez en 2022 y ha mejorado significativamente desde entonces. Ahora emplea ofuscación del flujo de control para hacer su código más difícil de analizar, evita la persistencia en el disco, oculta su ventana principal mientras muestra un mensaje de error falso, cifra los datos robados con una fuerte encriptación y utiliza una comunicación confiable de comando y control.

La muestra de Strela Stealer que Cyble analizó estaba altamente dirigida. Antes de la ejecución, verifica las configuraciones locales para detectar si está en Alemania, España o una región vasca. Luego, recoge credenciales de los clientes de correo electrónico (Outlook, Thunderbird), obtiene información del sistema y envía los datos exfiltrados a un servidor controlado por los atacantes.

"Las iteraciones recientes de la campaña Strela Stealer muestran un avance notable en las técnicas de entrega de malware, destacando una mayor sofisticación y sigilo", advierten los investigadores de Cyble.

"Al emplear correos electrónicos de spear-phishing que contienen archivos ZIP adjuntos, el malware evade exitosamente las defensas de seguridad convencionales".

La principal recomendación de los investigadores es educar a los empleados para detectar intentos de phishing. Otras medidas incluyen la implementación de soluciones de seguridad de endpoints robustas, controles de acceso estrictos en los servidores WebDAV, la limitación de la ejecución de PowerShell y otros scripts en los endpoints donde no sean necesarios para las operaciones comerciales, entre otros.

Lea el artículo original aquí