Strela Stealer Colpisce Germania e Spagna: Attacchi Silenziosi in Evoluzione

Una nuova ondata di attacchi furtivi sta colpendo i dipendenti in Germania e Spagna. Un malware noto come Strela Stealer ha subito notevoli miglioramenti da quando è stato scoperto due anni fa. Questi attacchi sono sempre più difficili da rilevare, superando le difese di sicurezza tradizionali grazie a tecniche evolute.

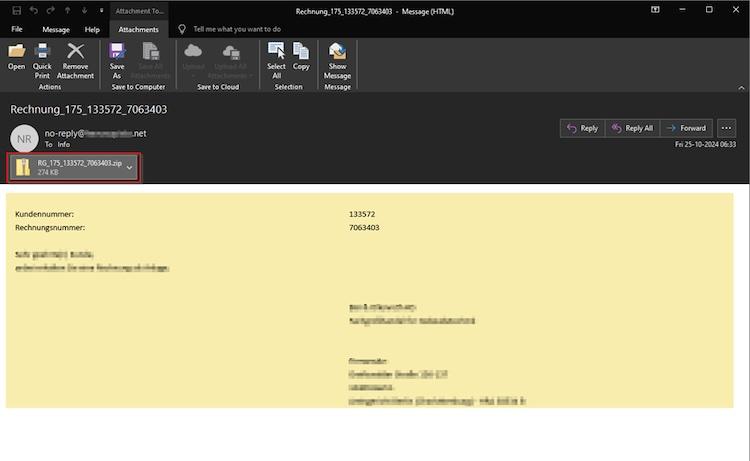

I ricercatori di Cyble hanno identificato una campagna in corso che impiega versioni sempre più sofisticate di Strela Stealer. L'attacco inizia con email di phishing che contengono allegati ZIP. Un esempio esaminato, redatto in tedesco, finge di essere una fattura per un acquisto recente, chiedendo agli utenti di confermare o elaborare la transazione.

Dentro il file ZIP si nasconde un JavaScript altamente offuscato, che gli attaccanti utilizzano per eseguire un codice nascosto. Questo codice deve essere decodificato e deoffuscato prima di attivare un comando PowerShell, che si connette a un server WebDAV per eseguire una DLL dannosa.

WebDAV, un protocollo che permette di collaborare su file e cartelle tramite un server web, viene sfruttato dagli hacker per cambiare il malware in tempo reale, aumentando la difficoltà di rilevamento. La DLL agisce come loader per il payload principale e, sebbene contenga una sola funzione di esportazione, la sua analisi risulta particolarmente complessa. Le numerose istruzioni di salto condizionale complicano ulteriormente l'analisi, e questo potrebbe persino far crashare gli strumenti di disassemblaggio.

Questa DLL maliziosa non viene mai salvata sul disco, riuscendo così a eludere i rilevatori di malware. Il payload finale, Strela Stealer, è stato migliorato notevolmente da quando è stato scoperto nel 2022. Ora utilizza l'offuscamento del flusso di controllo per nascondere meglio il codice, evita la persistenza su disco, nasconde la finestra principale mentre mostra un messaggio di errore falso e cripta i dati rubati con una crittografia forte.

Una volta eseguito, Strela Stealer verifica le impostazioni locali del sistema per determinare se si trova in Germania, Spagna o in una regione basca. Successivamente, raccoglie le credenziali dai client di posta elettronica (come Outlook e Thunderbird), ottiene informazioni di sistema e invia i dati esfiltrati a un server controllato dagli hacker.

Gli esperti avvertono che questa nuova versione di Strela Stealer mostra un notevole progresso nelle tecniche di distribuzione dei malware, con un livello di sofisticazione e furtività senza precedenti. Utilizzando email di spear-phishing con allegati ZIP, il malware riesce a bypassare facilmente le difese di sicurezza convenzionali.

Per proteggere le proprie infrastrutture, i ricercatori consigliano alle aziende di educare i dipendenti a riconoscere i tentativi di phishing. Altri suggerimenti includono l'adozione di soluzioni di sicurezza endpoint robuste, il controllo rigoroso degli accessi ai server WebDAV e la limitazione dell'esecuzione di PowerShell e altri script sui dispositivi, laddove non strettamente necessario per le operazioni aziendali.

Questa nuova evoluzione del malware dimostra quanto sia cruciale un approccio proattivo alla sicurezza informatica, specialmente di fronte a minacce sempre più ingannevoli e difficili da tracciare.

Leggi l'articolo originale qui