EstateRansomware Експлоатира Уязвимост във Veeam за Организиране на Рансъмуер Атаки

Критична уязвимост в софтуера Veeam Backup & Replication, която вече е коригирана, беше експлоатирана от нова рансъмуер група, известна като EstateRansomware. Кибер заплахата, открита от базираната в Сингапур Group-IB в началото на април 2024 г., използва CVE-2023-27532 (CVSS резултат: 7.5) за извършване на своите зловредни дейности.

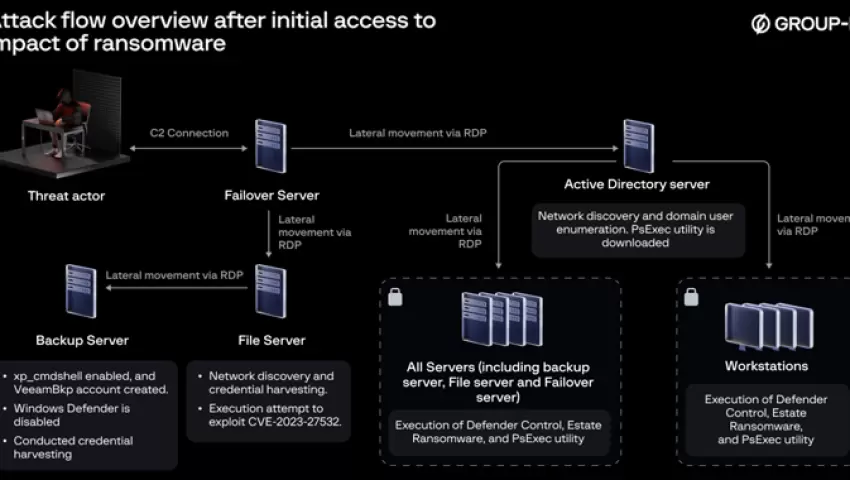

Начален Достъп и Странично Придвижване

Атакуващите са получили начален достъп чрез SSL VPN устройство на Fortinet FortiGate firewall, използвайки неактивен акаунт. "Заплахата премина странично от FortiGate firewall чрез SSL VPN услугата за достъп до failover сървъра," обясни Йео Зи Вей, изследовател по сигурността в Group-IB. Преди рансъмуер атаката са били отбелязани опити за брутална сила на VPN влизания през април 2024 г. с използване на неактивния акаунт 'Acc1.' Успешно VPN влизане с 'Acc1' по-късно е проследено до отдалечения IP адрес 149.28.106[.]252.

След това атакуващите са установили RDP връзки от firewall до failover сървъра и са внедрили постоянен бекдор с име "svchost.exe," който се изпълнява ежедневно чрез насрочена задача. Този бекдор се свързва със сървър за командване и контрол (C2) през HTTP, позволявайки на атакуващите да изпълняват произволни команди без откриване.

Експлоатиране на Уязвимостта във Veeam

Използвайки бекдора, атакуващите са експлоатирали уязвимостта CVE-2023-27532 във Veeam, за да активират xp_cmdshell на сървъра за резервни копия и да създадат измамен потребителски акаунт с име "VeeamBkp." Те са извършили проучване на мрежата, изброяване и събиране на идентификационни данни с помощта на инструменти като NetScan, AdFind и NitSoft чрез новосъздадения акаунт.

"Експлоатацията вероятно е включвала атака, произхождаща от папката VeeamHax на файловия сървър срещу уязвимата версия на софтуера Veeam Backup & Replication, инсталирана на сървъра за резервни копия," предположи Зи Вей. Тази дейност активира xp_cmdshell и доведе до създаването на акаунта 'VeeamBkp.'

Деактивиране на Защитите и Разгръщане на Рансъмуера

Атаката завършва с разгръщането на рансъмуера след деактивиране на Windows Defender с помощта на DC.exe (Defender Control). Рансъмуерът беше изпълнен с PsExec.exe, след като бяха предприети стъпки за увреждане на защитите и странично придвижване от AD сървъра към други сървъри и работни станции, използвайки компрометирани домейнови акаунти.

По-Широки Импликации и Реакция на Индустрията

Този инцидент подчертава еволюцията на тактиките на рансъмуер групите. Cisco Talos разкри, че повечето рансъмуер групи се фокусират върху установяване на начален достъп чрез уязвимости в публично достъпни приложения, фишинг прикачени файлове или пробиване на валидни акаунти. Те приоритизират заобикалянето на защитите, за да удължат присъствието си в мрежите на жертвите.

Моделът на двойно изнудване, който включва изнасяне на данни преди криптиране на файловете, доведе до разработването на специализирани инструменти като Exmatter, Exbyte и StealBit. Тези инструменти улесняват кражбата на конфиденциална информация и изискват от атакуващите да поддържат дългосрочен достъп, за да разберат структурата на мрежата, да повишат привилегиите си и да идентифицират ценни данни.

Променящият се Пейзаж на Рансъмуера

През последната година, пейзажът на рансъмуера претърпя значителни промени с появата на нови групи, които демонстрират уникални оперативни цели и виктимология. Според Talos, групи като Hunters International, Cactus и Akira се отделят със специфични ниши, фокусирайки се върху различни оперативни цели и стилистични избори, за да се различат.

Това разнообразяване отразява прехода към по-целенасочени киберпрестъпни дейности, като новите групи адаптират тактиките си, за да максимизират въздействието и печалбите си. Докато рансъмуерът продължава да се развива, организациите трябва да останат бдителни, като гарантират, че техните защити са здрави и актуализирани, за да се защитят от тези сложни заплахи.