EstateRansomware Nutzt Veeam-Sicherheitslücke zur Durchführung von Ransomware-Angriffe

Eine kritische Sicherheitslücke in der Veeam Backup & Replication-Software, die inzwischen gepatcht wurde, wurde von einer neuen Ransomware-Gruppe namens EstateRansomware ausgenutzt. Die Cyber-Bedrohung, die von dem in Singapur ansässigen Unternehmen Group-IB Anfang April 2024 entdeckt wurde, nutzt CVE-2023-27532 (CVSS-Wert: 7,5), um ihre bösartigen Aktivitäten durchzuführen.

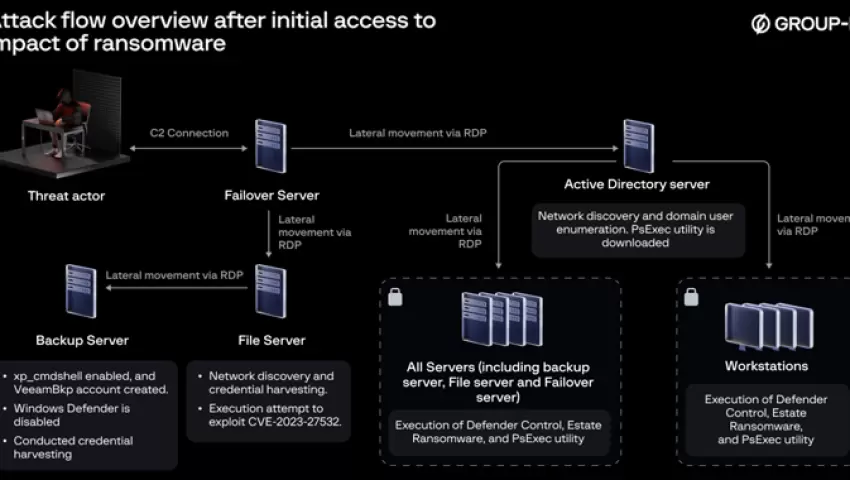

Erster Zugriff und Seitliche Bewegung

Die Angreifer erhielten ersten Zugriff durch ein Fortinet FortiGate-Firewall-SSL-VPN-Gerät unter Verwendung eines inaktiven Kontos. "Der Bedrohungsakteur bewegte sich seitlich von der FortiGate-Firewall über den SSL-VPN-Dienst, um auf den Failover-Server zuzugreifen", erklärte Yeo Zi Wei, Sicherheitsforscher bei Group-IB. Vor dem Ransomware-Angriff wurden im April 2024 VPN-Brute-Force-Versuche unter Verwendung des inaktiven Kontos 'Acc1' festgestellt. Ein erfolgreicher VPN-Login mit 'Acc1' wurde später auf die entfernte IP-Adresse 149.28.106[.]252 zurückgeführt.

Anschließend stellten die Angreifer RDP-Verbindungen von der Firewall zum Failover-Server her und setzten eine persistente Hintertür namens "svchost.exe" ein, die täglich über eine geplante Aufgabe ausgeführt wird. Diese Hintertür verbindet sich über HTTP mit einem Command-and-Control (C2)-Server und ermöglicht den Angreifern die Ausführung beliebiger Befehle, ohne entdeckt zu werden.

Ausnutzen der Veeam-Sicherheitslücke

Mit Hilfe der Hintertür nutzten die Angreifer die Veeam-Sicherheitslücke CVE-2023-27532, um xp_cmdshell auf dem Backup-Server zu aktivieren und ein betrügerisches Benutzerkonto namens "VeeamBkp" zu erstellen. Sie führten Netzwerkermittlungen, Aufzählungen und das Sammeln von Anmeldeinformationen mit Tools wie NetScan, AdFind und NitSoft über das neu erstellte Konto durch.

"Die Ausnutzung umfasste wahrscheinlich einen Angriff, der vom VeeamHax-Ordner auf dem Dateiserver gegen die verwundbare Version der Veeam Backup & Replication-Software auf dem Backup-Server ausging", vermutete Zi Wei. Diese Aktivität aktivierte die xp_cmdshell-Prozedur und führte zur Erstellung des 'VeeamBkp'-Kontos.

Deaktivierung der Verteidigungsmaßnahmen und Bereitstellung von Ransomware

Der Angriff gipfelte in der Bereitstellung der Ransomware, nachdem Windows Defender mit DC.exe (Defender Control) deaktiviert wurde. Die Ransomware wurde dann mit PsExec.exe ausgeführt, nachdem Schritte unternommen wurden, um die Verteidigungsmaßnahmen zu beeinträchtigen und sich seitlich vom AD-Server zu anderen Servern und Workstations zu bewegen, indem kompromittierte Domänenkonten verwendet wurden.

Größere Auswirkungen und Reaktion der Branche

Dieser Vorfall unterstreicht die sich entwickelnden Taktiken von Ransomware-Gruppen. Cisco Talos hat aufgedeckt, dass die meisten Ransomware-Gruppen sich darauf konzentrieren, ersten Zugriff durch Sicherheitslücken in öffentlich zugänglichen Anwendungen, Phishing-Anhänge oder das Kompromittieren gültiger Konten zu erlangen. Sie priorisieren das Umgehen von Verteidigungsmaßnahmen, um ihre Präsenz in den Netzwerken der Opfer zu verlängern.

Das Doppel-Erpressungsmodell, bei dem Daten vor der Verschlüsselung exfiltriert werden, hat zur Entwicklung spezieller Tools wie Exmatter, Exbyte und StealBit geführt. Diese Tools erleichtern den Diebstahl vertraulicher Informationen und erfordern, dass Angreifer langfristigen Zugriff beibehalten, um das Netzwerk zu verstehen, ihre Privilegien zu erhöhen und wertvolle Daten zu identifizieren.

Der Wandel in der Ransomware-Landschaft

Im vergangenen Jahr hat sich die Ransomware-Landschaft mit dem Aufkommen neuer Gruppen, die einzigartige operative Ziele und Opferprofile aufweisen, erheblich verändert. Laut Talos grenzen sich Gruppen wie Hunters International, Cactus und Akira durch spezifische Nischen ab und konzentrieren sich auf unterschiedliche operative Ziele und stilistische Entscheidungen, um sich zu differenzieren.

Diese Diversifizierung spiegelt den Übergang zu gezielteren kriminellen Aktivitäten wider, bei denen neue Gruppen ihre Taktiken anpassen, um ihren Einfluss und ihre Gewinne zu maximieren. Während sich Ransomware weiterentwickelt, müssen Organisationen wachsam bleiben und sicherstellen, dass ihre Verteidigungsmaßnahmen robust und aktuell sind, um sich vor diesen ausgeklügelten Bedrohungen zu schützen.