EstateRansomware Veeam Açığını Kullanarak Fidye Yazılım Saldırıları Düzenliyor

Artık yamalanmış olan Veeam Backup & Replication yazılımındaki kritik bir güvenlik açığı, EstateRansomware olarak bilinen yeni bir fidye yazılım grubu tarafından istismar edildi. Singapur merkezli Group-IB tarafından Nisan 2024 başlarında keşfedilen siber tehdit, kötü niyetli faaliyetlerini gerçekleştirmek için CVE-2023-27532'yi (CVSS skoru: 7.5) kullanıyor.

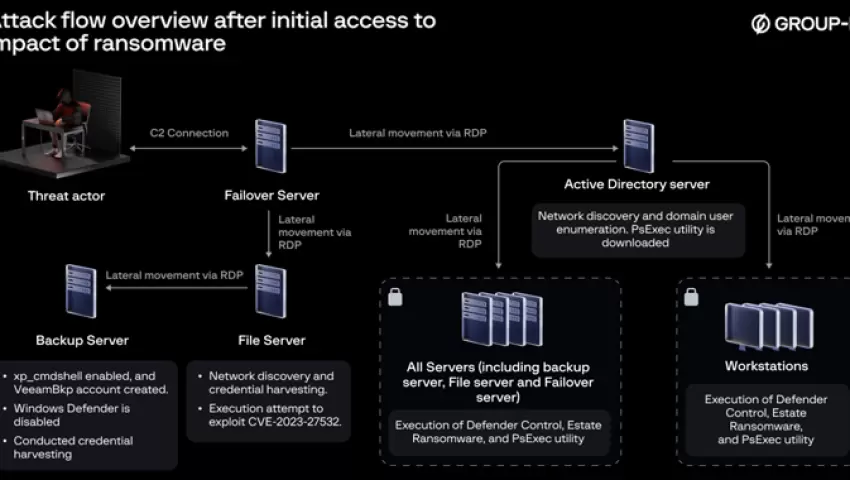

İlk Erişim ve Yanal Hareket

Saldırganlar, etkin olmayan bir hesap kullanarak Fortinet FortiGate güvenlik duvarı SSL VPN cihazı üzerinden ilk erişimi sağladı. Group-IB güvenlik araştırmacısı Yeo Zi Wei, "Tehdit aktörü, FortiGate güvenlik duvarından SSL VPN hizmeti aracılığıyla failover sunucusuna yanal olarak geçti," dedi. Fidye yazılımı saldırısından önce, Nisan 2024'te etkin olmayan 'Acc1' hesabını kullanarak VPN kaba kuvvet girişimleri kaydedildi. 'Acc1' kullanılarak yapılan başarılı bir VPN girişi daha sonra 149.28.106[.]252 uzak IP adresine kadar takip edildi.

Ardından saldırganlar, güvenlik duvarından failover sunucusuna RDP bağlantıları kurdu ve günlük olarak zamanlanmış bir görevle çalıştırılan "svchost.exe" adlı kalıcı bir arka kapı yerleştirdi. Bu arka kapı, HTTP üzerinden bir komut ve kontrol (C2) sunucusuna bağlanarak saldırganların tespit edilmeden rastgele komutlar yürütmesine olanak tanır.

Veeam Açığını Kullanma

Arka kapıyı kullanarak saldırganlar, yedekleme sunucusunda xp_cmdshell'i etkinleştirmek ve "VeeamBkp" adlı sahte bir kullanıcı hesabı oluşturmak için Veeam açığı CVE-2023-27532'yi istismar etti. Yeni oluşturulan hesap aracılığıyla NetScan, AdFind ve NitSoft gibi araçlarla ağ keşfi, listeleme ve kimlik bilgisi toplama faaliyetleri yürüttüler.

Zi Wei, "İstismar muhtemelen dosya sunucusundaki VeeamHax klasöründen yedekleme sunucusunda yüklü Veeam Backup & Replication yazılımının savunmasız sürümüne karşı yapılan bir saldırıyı içeriyordu," diye tahmin etti. Bu faaliyet, xp_cmdshell saklı yordamının etkinleştirilmesini ve 'VeeamBkp' hesabının oluşturulmasını sağladı.

Savunmaları Devre Dışı Bırakma ve Fidye Yazılımı Yayma

Saldırı, Windows Defender'ın DC.exe (Defender Control) kullanılarak devre dışı bırakılmasından sonra fidye yazılımının yayılmasıyla sonuçlandı. Fidye yazılımı, PsExec.exe kullanılarak yürütüldü ve savunmaları zayıflatmak ve etki alanı sunucusundan diğer sunuculara ve iş istasyonlarına yanal olarak geçmek için adımlar atıldı.

Daha Geniş Etkiler ve Sektörün Tepkisi

Bu olay, fidye yazılımı gruplarının gelişen taktiklerini gözler önüne seriyor. Cisco Talos, çoğu fidye yazılımı grubunun, kamuya açık uygulamalardaki güvenlik açıkları, kimlik avı ekleri veya geçerli hesapların ihlali yoluyla ilk erişimi sağlamak üzerine odaklandığını ortaya koydu. Bu gruplar, mağdur ağlardaki varlıklarını uzatmak için savunmaları aşmayı önceliklendiriyor.

Dosyaları şifrelemeden önce verileri dışa aktaran çift şantaj modeli, Exmatter, Exbyte ve StealBit gibi özel araçların geliştirilmesine yol açtı. Bu araçlar, gizli bilgilerin çalınmasını kolaylaştırır ve saldırganların, ağı anlamak, ayrıcalıklarını artırmak ve değerli verileri belirlemek için uzun süreli erişim sağlamalarını gerektirir.

Fidye Yazılımı Manzarasının Değişimi

Son bir yılda, fidye yazılımı manzarası, benzersiz operasyonel hedefler ve kurban profilleri sergileyen yeni grupların ortaya çıkmasıyla önemli ölçüde değişti. Talos'a göre, Hunters International, Cactus ve Akira gibi gruplar, farklı operasyonel hedefler ve stilistik tercihleri ile kendilerini ayırarak belirli nişlere odaklanıyorlar.

Bu çeşitlenme, daha hedeflenmiş siber suç faaliyetlerine geçişi yansıtıyor ve yeni gruplar, etkilerini ve kazançlarını en üst düzeye çıkarmak için taktiklerini uyarlıyor. Fidye yazılımı gelişmeye devam ederken, kuruluşlar, bu sofistike tehditlere karşı koruma sağlamak için savunmalarının sağlam ve güncel olduğundan emin olmalı ve tetikte kalmalıdır.