Ombre sotto la superficie: segreti dei sottomarini francesi svelati in un colossale furto informatico

Svelare la violazione

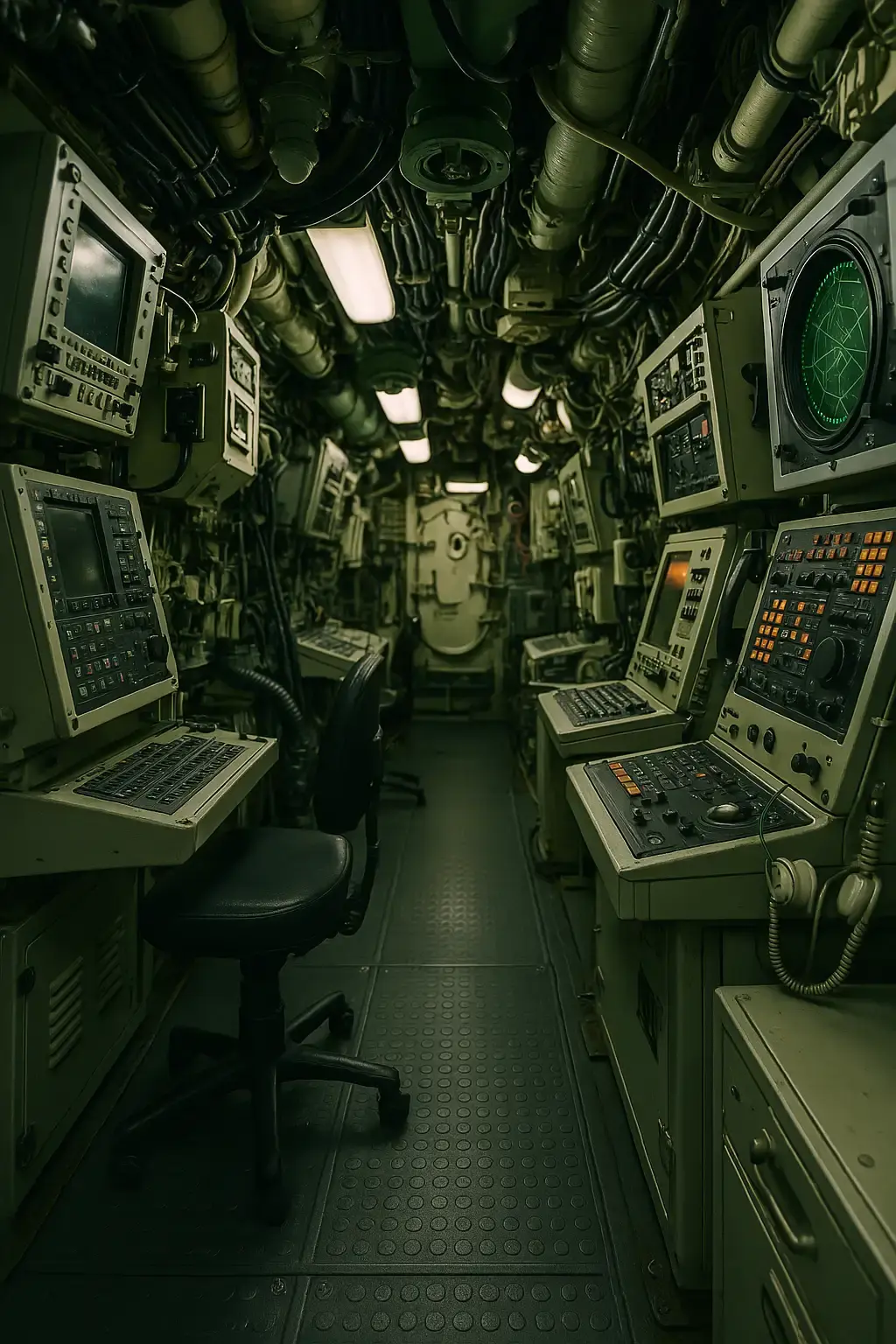

Nei corridoi gelidi dell’innovazione navale francese, pochi nomi risuonano con il peso della tradizione e della potenza come Naval Group. La sua eredità, scolpita in scafi d’acciaio e segreti sonar, ha a lungo costituito la spina dorsale della difesa marittima francese. Ma nella quieta tensione di una mattina primaverile, quell’eredità si è incrinata.

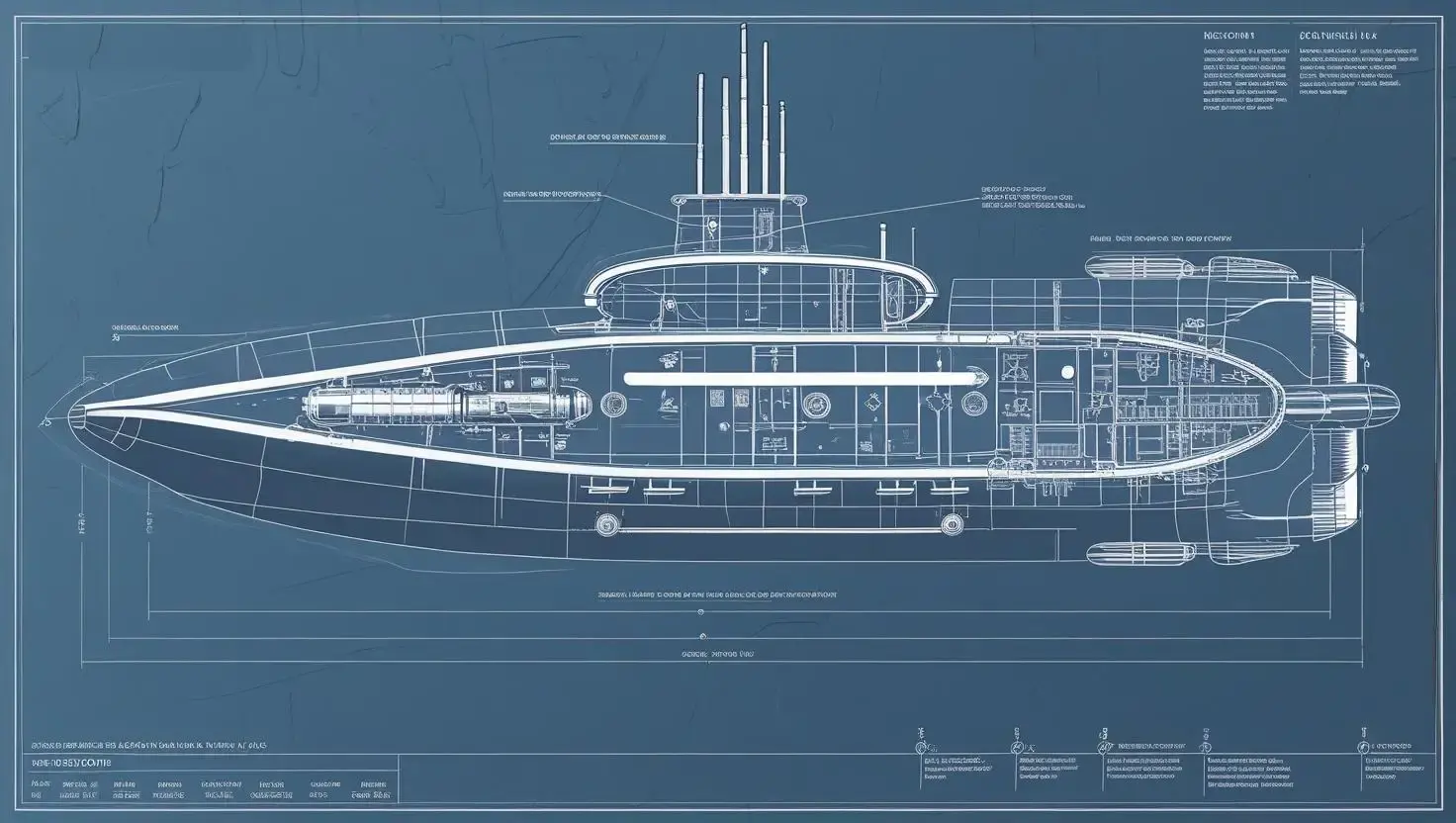

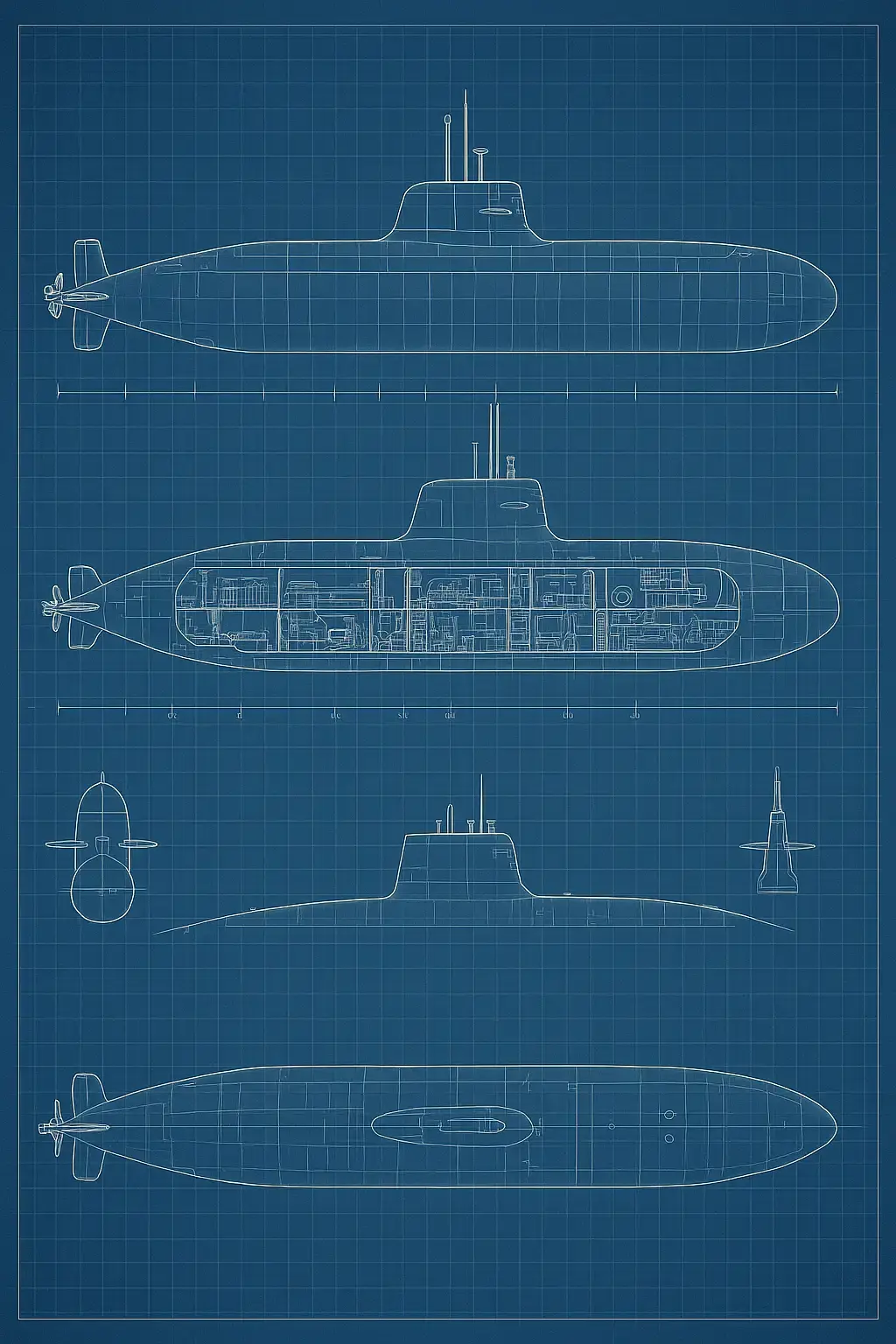

Una fuga di dati di proporzioni impressionanti — quasi 13 gigabyte — è emersa online, suggerendo una violazione non solo dei sistemi, ma della fiducia. Documenti tecnici, frammenti di software da combattimento sottomarino, corrispondenze interne — ogni byte un filo che disfa il tessuto della segretezza operativa. Non è stato un incidente. È stata un’intrusione orchestrata.

I protagonisti restano nell’ombra, senza nome né volto. Alcuni ipotizzano un’offensiva sostenuta da uno Stato. Altri sussurrano di mercenari digitali con vendette personali e visioni di caos. Ciò che è certo è la natura metodica dell’attacco. Nessuna deturpazione rumorosa. Nessuna richiesta di riscatto appariscente. Solo un’incisione pulita in una rete che non doveva mai essere vista.

I ricercatori di sicurezza hanno analizzato i dati trapelati con precisione forense. Hanno scoperto mappe dell’architettura di sistema, contenitori di macchine virtuali utilizzati dagli ingegneri di Naval Group, persino registrazioni di sistemi di monitoraggio sottomarino risalenti a decenni fa. Un analista ha osservato:

Non è l’età dei file che conta — ma ciò che rivelano su abitudini, struttura e mentalità.

Naval Group ha rilasciato una dichiarazione concisa, confermando l’analisi interna e notificando le autorità legali. L’azienda non ha avuto contatti con gli autori dell’attacco. Il silenzio, a quanto pare, è una postura difensiva.

Nel frattempo, i forum online brulicano di speculazioni e conversazioni criptate. E da qualche parte, oltre i confini visibili, gli architetti di questa violazione osservano e attendono.

Anatomia di un’intrusione

La violazione non è stata un semplice furto digitale. Ha mostrato i segni distintivi di un’incursione cibernetica chirurgica, probabilmente condotta da attori con profonda conoscenza delle infrastrutture di difesa e degli ambienti di sviluppo.

Architettura dell’attacco (elementi confermati)

1. Punto di ingresso iniziale

Le prove indicano che gli aggressori potrebbero aver ottenuto accesso tramite ambienti di sviluppo compromessi, forse sfruttando credenziali SSH deboli o esposte, oppure tramite attacchi di phishing mirati al personale di Naval Group. I dati trapelati includono immagini di macchine virtuali interne, strumenti tipicamente usati dagli sviluppatori per test e simulazioni, il che suggerisce accesso a workstation ingegneristiche o container cloud (Cybernews).

2. Movimento laterale ed escalation di privilegi

Una volta all’interno, gli aggressori avrebbero utilizzato enumerazione Active Directory per muoversi lateralmente nella rete interna. Tracce di mappatura dell’architettura di rete e accesso a token privilegiati indicano che sono riusciti a raggiungere sistemi contenenti proprietà intellettuale sensibile e documenti operativi (Daily Security Review).

3. Strategia di esfiltrazione dei dati

Sono stati estratti circa 13GB di dati, tra cui:

Frammenti del codice sorgente del CMS (Combat Management System)

Documentazione interna sui sistemi di sorveglianza sottomarina

Log di sistema e comunicazioni tra ingegneri

I dati sono stati probabilmente compressi e preparati per l’esfiltrazione, evitando il rilevamento grazie alla simulazione dei flussi di traffico interno — una tecnica classica low-and-slow nell’ambito dello spionaggio informatico (News9Live).

4. Pubblicazione della fuga

La cache è stata pubblicata su un forum di alto profilo dedicato alle fughe di dati, noto per contenuti di whistleblower e vetrine di attori malevoli. Non è stato fatto alcun tentativo di monetizzare direttamente i dati, il che suggerisce che l’estorsione o il sabotaggio reputazionale siano gli obiettivi principali (Red Hot Cyber).

Motivazioni (alcune confermate, altre ipotizzate)

Confermate:

Estorsione: Gli aggressori hanno pubblicato una parte dei dati e minacciato ulteriori rivelazioni se Naval Group non avesse risposto — anche se l’azienda è rimasta pubblicamente in silenzio (Financial Times).

Disgregazione politica: Naval Group svolge un ruolo chiave nelle operazioni navali di NATO e UE. La violazione potrebbe mirare a minare la coesione militare europea, soprattutto in un contesto di crescenti tensioni globali nei teatri marittimi (Cybernews).

Ipotizzate (non verificate):

Spionaggio sponsorizzato da uno Stato: La precisione e la sensibilità dei dati presi di mira suggeriscono un’operazione di tipo statale, forse volta a sondare lo sviluppo da parte di Naval Group delle piattaforme francesi di deterrenza nucleare di nuova generazione. Gli analisti notano somiglianze con le tattiche di gruppi APT noti (News9Live).

Hacktivismo: Sebbene improbabile, alcuni commenti online ipotizzano che l’attacco possa essere una protesta contro la militarizzazione o i contratti di difesa, in particolare quelli legati alla sorveglianza sottomarina.

Conseguenze e fratture

La violazione ha scosso le fondamenta dell’apparato difensivo francese — non solo per la sua portata, ma per il suo significato simbolico. Naval Group, pilastro della potenza navale europea, si trova ora a fronteggiare una tempesta reputazionale e una potenziale crisi di sicurezza nazionale.

Risposta ufficiale (confermata)

Naval Group ha riconosciuto l’incidente come un’“attacco alla reputazione”, confermando di aver avviato un’indagine completa sull’autenticità e l’entità dei dati trapelati. L’azienda ha dichiarato che non è stato rilevato alcun accesso ai suoi sistemi IT, ma ha mobilitato tutte le risorse interne e ha notificato le autorità legali francesi per valutare i danni (Financial Times).

Tutti i nostri team e risorse sono attualmente mobilitati per analizzare e verificare l’autenticità, l’origine e la proprietà dei dati - ha dichiarato Naval Group.

Il Ministero francese delle Forze Armate ha rifiutato di commentare pubblicamente, ma fonti interne indicano un aumento dei livelli di allerta tra i fornitori della difesa e un’intensificazione dei controlli sui protocolli di cybersicurezza (Cybernews).

Implicazioni strategiche (confermate e ipotizzate)

1. Rischio operativo

Se il codice sorgente del Combat Management System (CMS) trapelato è autentico, gli avversari potrebbero analizzare e sfruttare vulnerabilità nei sottomarini e nelle fregate francesi attualmente in servizio, costringendo a revisioni costose e audit software (Daily Security Review).

2. Ripercussioni diplomatiche

Naval Group ha contratti con diversi governi esteri, tra cui Australia, India e Brasile. La violazione potrebbe minare la fiducia nella capacità della Francia di proteggere tecnologie sensibili, complicando accordi futuri e operazioni congiunte (Cybernews).

3. Impatto economico

Con oltre 15.000 dipendenti e ricavi annui superiori a €4,3 miliardi, Naval Group è un pilastro dell’economia della difesa francese. Un fallout prolungato potrebbe intaccare la fiducia degli investitori, ritardare cicli di approvvigionamento e innescare revisioni normative sugli standard di cybersicurezza nel settore (Daily Security Review).

Reazione pubblica e mediatica

Esperti di cybersicurezza avvertono che la violazione potrebbe essere più ampia del previsto: gli attaccanti affermano di possedere fino a 1 terabyte di dati, anche se finora ne sono stati pubblicati solo 30GB (Financial Times). Forum online e media stanno analizzando i file trapelati, alcuni dei quali includono filmati di monitoraggio sottomarino risalenti al 2003, sollevando dubbi sulla rilevanza operativa dei dati (Cybernews).

Domande irrisolte

Si tratta davvero di un attacco non intrusivo alla reputazione, o Naval Group ignora compromissioni più profonde nei suoi sistemi?

La Francia avvierà un audit nazionale sulla difesa, o tenterà di contenere le conseguenze in modo discreto?

Altre aziende europee del settore difesa sono a rischio di violazioni simili?

Echi nel firewall

Nessun caveau è impenetrabile. Nessun sistema è immune. La violazione subita da Naval Group ha reso una verità inequivocabilmente chiara: anche le istituzioni più fortificate possono sanguinare.

In un’epoca definita dai dati, la linea che separa il tempo di pace dalla guerra sta svanendo. Gli esperti di cybersicurezza, un tempo custodi dell’ordine digitale, oggi affrontano minacce tanto agili e sfuggenti quanto i sistemi che sono chiamati a proteggere. I settori militari, stratificati con controlli d’accesso e ridondanze, cadono comunque davanti a un codice astuto e a un’attenta ricognizione. Quando un colosso della difesa viene compromesso, il messaggio non è solo tattico — è esistenziale.

Siamo tutti parte di un’enorme architettura connessa, e questa architettura è forte solo quanto il suo anello più debole. La violazione non ha preso di mira i civili, ma le sue implicazioni si riversano nel nostro terreno digitale condiviso. Oggi sono gli schemi dei sottomarini. Domani, forse, le catene di approvvigionamento, le reti idriche, gli ospedali.

La lezione è brutale nella sua semplicità: nessuno è davvero al sicuro. Né i governi. Né le aziende. Né gli individui.

La vigilanza non è più facoltativa — è sopravvivenza.

Dichiarazione etica

Questo articolo non glorifica né approva atti di hacking o intrusioni informatiche di alcun tipo. Il nostro obiettivo è informare, stimolare la riflessione e promuovere una consapevolezza responsabile. Le cyberattività ostili sono atti criminali che mettono a rischio infrastrutture, privacy e sicurezza. Ci opponiamo fermamente a qualsiasi intrusione digitale non autorizzata.

Incoraggiamo individui, organizzazioni e governi a rafforzare le proprie difese informatiche, adottare le migliori pratiche e rispondere alle minacce con trasparenza e collaborazione. La sicurezza è una responsabilità condivisa — e il prezzo della negligenza è altissimo.